Tôi nghĩ bạn đã nhận thấy rằng gần đây việc che giấu hoạt động trực tuyến của bạn trên mạng đã trở nên khó khăn hơn nhiều. Tuy nhiên, ít người biết về sự tồn tại của công nghệ Kiểm tra gói sâu (DPI), được các nhà cung cấp dịch vụ Internet, chính phủ và tập đoàn sử dụng để giám sát lưu lượng truy cập Internet của bạn. Thật may mắn cho chúng ta, có thể bỏ qua DPI bằng proxy, nhưng trước tiên, hãy cùng tìm hiểu xem DPI là gì và nó đi kèm với những gì.

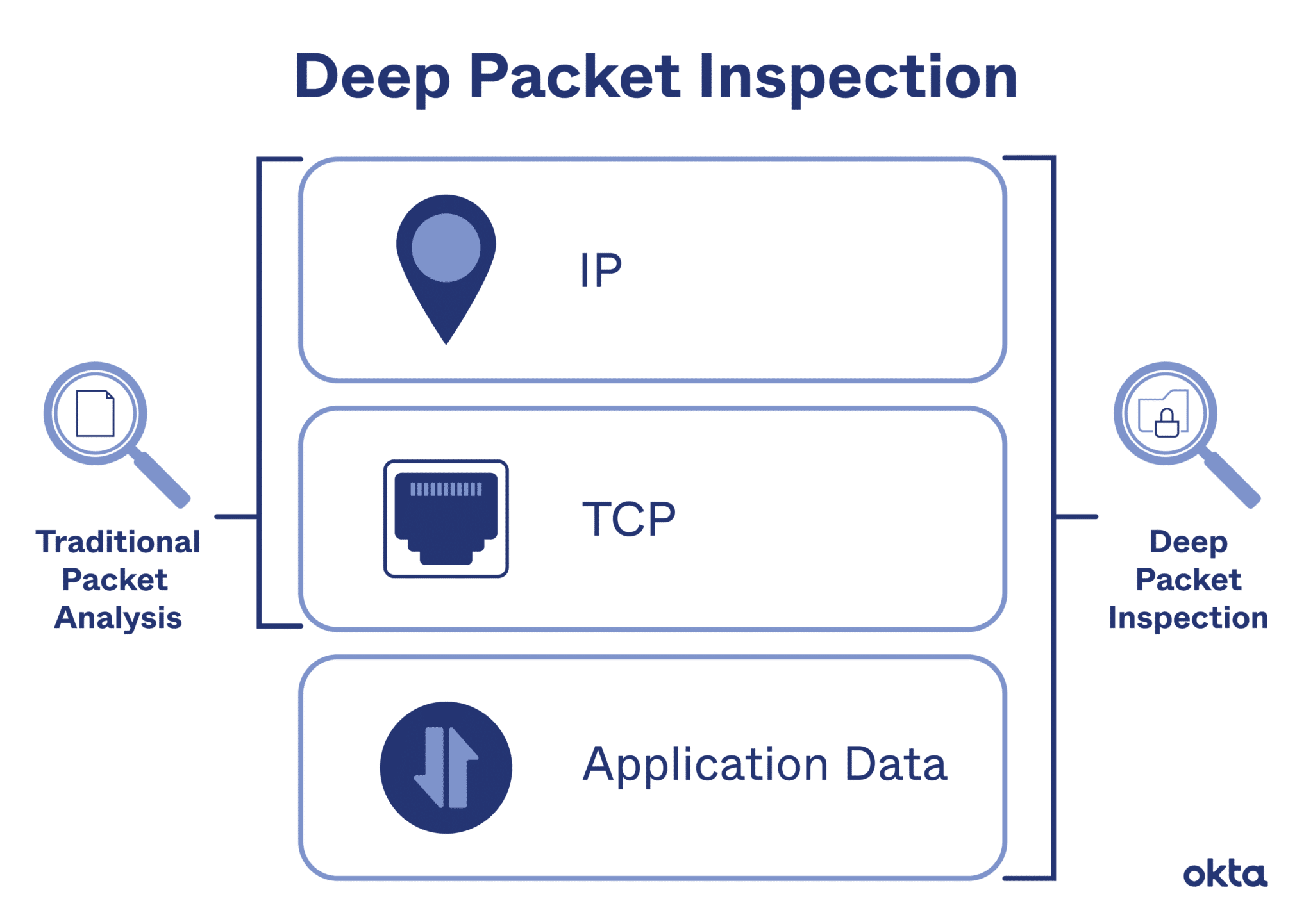

Kiểm tra gói sâu (DPI) là gì?

Hệ thốngDP, hay còn gọi làDPI (kiểm tra gói sâu), hoạt động như một công cụ gián điệp hàng đầu, phân tích cẩn thận lưu lượng truy cập Internet của bạn, kiểm tra mọi thứ từ lịch sử trình duyệt đến các ứng dụng bạn sử dụng. DPI được sử dụng cho các mục đích hợp pháp như quản lý và bảo mật mạng, nhưng cũng có thể trở thành công cụ giám sát và kiểm duyệt. Do đó, điều quan trọng là phải biết cách vượt qua DPI và duy trì quyền riêng tư và tự do trực tuyến của bạn.

Proxy so với dpi

Máy chủ proxy đóng vai trò trung gian, thay mặt bạn gửi các yêu cầu Internet. Điều này có nghĩa là dpi nhìn thấy địa chỉ IP của họ chứ không phải của bạn. Mỗi loại proxy đều có những tính năng và điểm yếu riêng:

Ủy quyền dân cư

Máy chủ dân cư là những con tắc kè hoa thực sự. Họ sử dụng địa chỉ IP của người dùng thực để cho phép yêu cầu của bạn phù hợp một cách hài hòa với lưu lượng truy cập của người dùng thông thường. Nhờ khả năng ngụy trang này mà hệ thống DPI không thể phát hiện ra chúng. Nếu bạn cần chuyển sang người dùng thông thường, thì người dùng thường trú là lựa chọn hoàn hảo cho mục đích này. Tuy nhiên, chúng chậm hơn và đắt hơn các máy chủ khác, vì vậy chúng được sử dụng tốt nhất khi bạn cần tránh bị phát hiện.

Proxy trung tâm dữ liệu

Máy chủ của trung tâm dữ liệu rất nhanh và hiệu quả. Chúng được cung cấp bởi các trung tâm dữ liệu và cung cấp kết nối tốc độ cao cũng như hiệu suất mạnh mẽ. Những máy chủ này rất phù hợp cho các tác vụ yêu cầu công việc nhanh và chuyên sâu, chẳng hạn như thu thập dữ liệu số lượng lớn. Nhưng điều đáng chú ý ở đây là: vì chúng đến từ các trung tâm dữ liệu lớn nên chúng dễ bị phát hiện hơn, vì vậy hệ thống DPI thường phát hiện ra sự hiện diện của chúng. Tốt hơn là nên sử dụng máy chủ của trung tâm dữ liệu cho các tác vụ ưu tiên tốc độ kết nối và những nghi ngờ nhỏ về hoạt động proxy sẽ không gây hại.

Proxy SOCKS5

Không giống như các trung gian trước đây, máy chủ SOCKS5 cung cấp mức độ bảo mật bổ sung thông qua mã hóa đầy đủ. Điều này có nghĩa là chúng không chỉ che giấu địa chỉ IP của bạn mà còn cung cấp mã hóa cho dữ liệu bạn gửi và nhận.

Proxy SOCKS5 có thể xử lý mọi loại lưu lượng truy cập ngoài lưu lượng truy cập web. Chúng đặc biệt hữu ích cho việc trao đổi P2P hoặc vượt qua tường lửa. Tuy nhiên, việc thiết lập chúng có thể phức tạp hơn và có thể làm chậm kết nối của bạn do mã hóa bổ sung. Các proxy này thể hiện hiệu suất tốt nhất trong các tác vụ liên quan đến xử lý dữ liệu bí mật hoặc khi vượt qua tường lửa nghiêm ngặt.

Khi chọn một người hòa giải, hãy ghi nhớ mục tiêu của bạn. Điều gì quan trọng hơn với bạn – tốc độ hay tính ẩn danh? Sự lựa chọn của bạn phải phù hợp với nhu cầu cụ thể của bạn. Đó là về việc tìm kiếm sự cân bằng phù hợp giữa tính ẩn danh, tốc độ và bảo mật.

Làm cách nào để sử dụng Proxy để vượt qua DPI?

Bây giờ hãy nói về proxy luân phiên. Họ thường xuyên thay đổi địa chỉ IP, điều này ngăn hệ thống DPI theo dõi các hoạt động trực tuyến của bạn. Để nâng cao hiệu quả, mã hóa SSL/TLS được sử dụng – ngay cả khi IRS có thể phát hiện yêu cầu, nó sẽ chỉ thấy điều vô nghĩa. Người dùng am hiểu công nghệ có thể tùy chọn triển khai các đường hầm SSH để ẩn lưu lượng truy cập trong các đường hầm được mã hóa. Dưới đây là hướng dẫn từng bước để vượt qua DPI!

Bước 1: Thiết lập Proxy với Xoay IP

Chọn một nhà cung cấp đáng tin cậy cung cấp một lượng lớn địa chỉ IP. Định cấu hình định tuyến các yêu cầu web của bạn thông qua proxy xoay vòng IP. Điều này thường có thể được thực hiện trong cài đặt trình duyệt web hoặc thông qua tài khoản cá nhân của nhà cung cấp. Kiểm tra thiết lập của bạn. Thực hiện một yêu cầu web và kiểm tra xem địa chỉ IP của bạn có thay đổi không.

Proxy xoay vòng IP rất lý tưởng khi bạn cần thực hiện các tác vụ mà không để lại dấu vết IP cố định, chẳng hạn như quét web hoặc truy cập nội dung bị giới hạn địa lý.

Bước 2: Triển khai mã hóa SSL/TLS

Đảm bảo các yêu cầu web của bạn được gửi qua HTTPS, đây là hình thức mã hóa SSL/TLS cơ bản. Để nâng cao các biện pháp bảo mật của bạn, hãy sử dụng proxy cung cấp mã hóa SSL/TLS cho tất cả lưu lượng truy cập đi qua nó. Thường xuyên gia hạn chứng chỉ SSL và cập nhật các giao thức mã hóa để giảm rủi ro bị phát hiện.

Trên thực tế, mã hóa SSL/TLS rất quan trọng đối với TẤT CẢ các hoạt động trực tuyến, đặc biệt là khi xử lý dữ liệu nhạy cảm hoặc thực hiện giao dịch.

Bước 3: Tạo đường hầm SSH

Thiết lập máy chủ SSH hoặc tìm dịch vụ cung cấp đường hầm SSH. Định cấu hình thiết bị của bạn để thiết lập kết nối SSH đến máy chủ. Điều này sẽ tạo ra một đường hầm an toàn cho lưu lượng truy cập internet của bạn. Định tuyến lưu lượng truy cập web của bạn thông qua đường hầm này. Bạn có thể cần phần mềm đặc biệt hoặc tiện ích mở rộng trình duyệt để định tuyến lưu lượng truy cập của mình vào đường hầm SSH.

Đường hầm SSH lý tưởng cho người dùng nâng cao cần thêm một lớp bảo mật, đặc biệt khi truy cập các hệ thống nhạy cảm hoặc làm việc trên các dự án nhạy cảm.

Kết hợp proxy với các công cụ khác

Để bảo vệ đáng tin cậy hơn, proxy có thể được kết hợp với VPN và Tor. VPN mã hóa kết nối internet của bạn, trong khi Tor chuyển hướng lưu lượng truy cập qua nhiều nút. Chúng ta hãy xem xét kỹ hơn về hai cách tiếp cận này.

Proxy + VPN

- Làm thế nào nó hoạt động: Khi bạn kết hợp VPN với proxy, lưu lượng truy cập Internet của bạn sẽ đi qua proxy trước tiên rồi mới đến VPN. Sự kết hợp này che giấu địa chỉ IP của bạn hai lần và mã hóa dữ liệu của bạn. Do đó, DPI khiến hệ thống khó theo dõi và chặn hoạt động trực tuyến của bạn gấp đôi.

- Cài đặt: Đầu tiên kết nối với máy chủ proxy của bạn. Khi bạn đã kết nối, hãy kích hoạt VPN. Đảm bảo cả hai công cụ đều chạy trơn tru và kiểm tra địa chỉ IP của bạn để xác nhận các thay đổi.

- Khi nào nên sử dụng: Sự kết hợp này phù hợp với những người cần tốc độ kết nối cao, vị trí cụ thể và mã hóa để truy cập nội dung hoặc dịch vụ nhạy cảm yêu cầu IP khu vực cụ thể.

Proxy + Tor

- Làm thế nào nó hoạt động: Ở đây, proxy cung cấp lớp che địa chỉ IP ban đầu trước khi lưu lượng truy cập của bạn truy cập vào mạng Tor, từ đó định tuyến nó qua nhiều nút. Điều này đảm bảo tính ẩn danh tại nút đầu vào, vì nút đầu vào Tor sẽ nhìn thấy địa chỉ IP của proxy chứ không phải IP thực của bạn.

- Cài đặt: Trước tiên, hãy định cấu hình thiết bị của bạn để kết nối với máy chủ proxy. Sau đó khởi chạy trình duyệt hoặc Tor của bạn. Lưu lượng truy cập của bạn bây giờ sẽ đi qua máy chủ trước khi vào mạng Tor.

- Khi nào nên sử dụng: Sự kết hợp này có ưu điểm là ẩn danh nên phù hợp nhất với các nhà báo, nhà hoạt động làm việc trong điều kiện rất hạn chế.

Cuối cùng

Bản thân các công cụ không đủ để duy trì tính ẩn danh trên Internet. Điều quan trọng là sử dụng chúng một cách khôn ngoan để đạt được kết quả thực sự. Bây giờ bạn đã biết tất cả các chiến lược để giữ cho dấu chân kỹ thuật số của bạn không bị lộ. Hãy tìm hiểu, thử nghiệm và quan trọng nhất là tiếp tục ủng hộ một mạng Internet riêng tư và an toàn hơn cho mọi người!