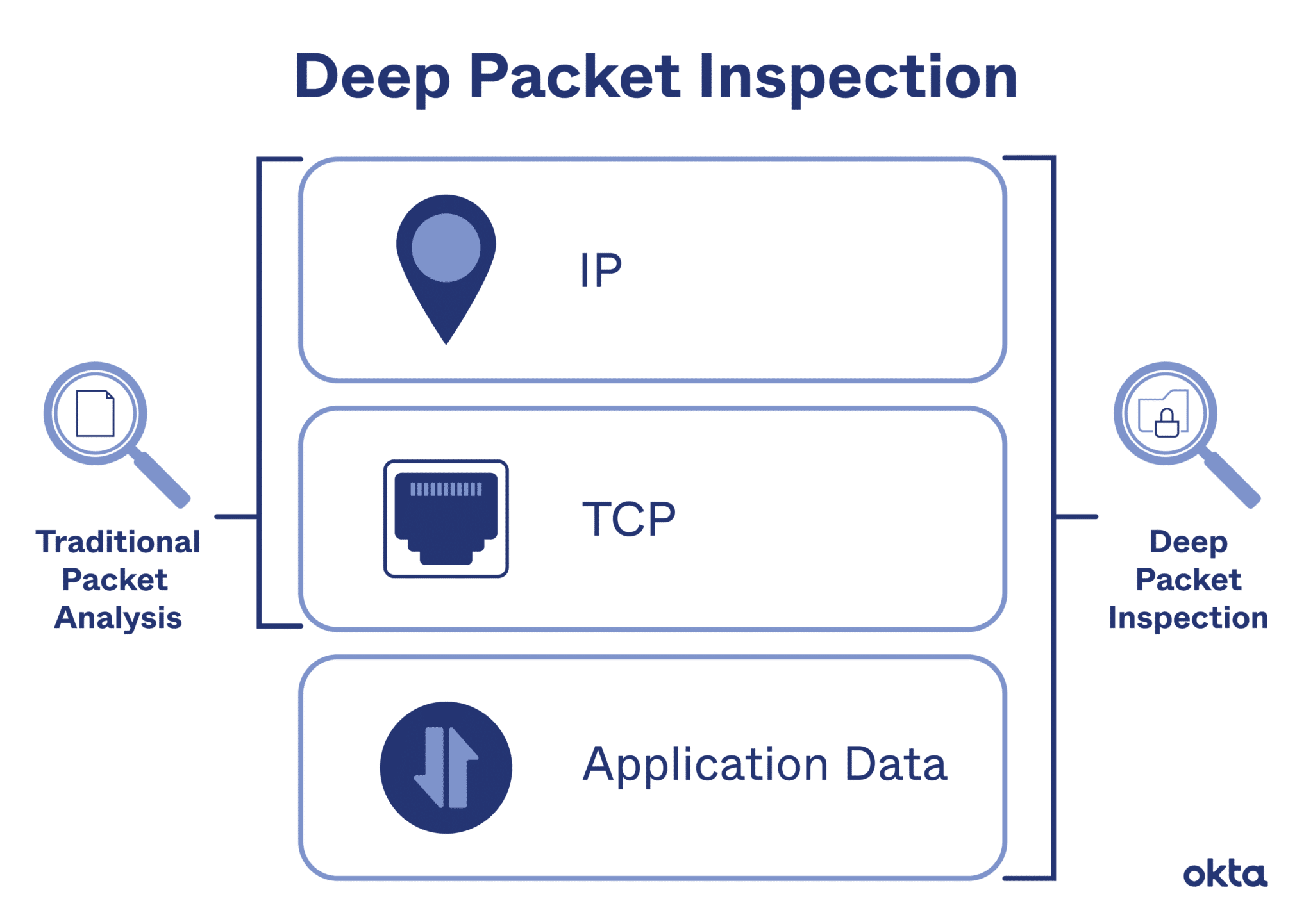

Ich denke, Sie haben bereits bemerkt, dass es in letzter Zeit viel schwieriger geworden ist, Ihre Online-Aktivitäten im Netzwerk zu verbergen. Allerdings wissen nur wenige Menschen von der Existenz der Deep Packet Inspection (DPI)-Technologie, die von Internetdienstanbietern, Regierungen und Unternehmen zur Überwachung Ihres Internetverkehrs eingesetzt wird. Zum Glück kann DPI mit einem Proxy umgangen werden, aber zunächst wollen wir herausfinden, was DPI ist und was es mit sich bringt.

Was ist Deep Packet Inspection (DPI)?

Das DPI-System oder DPI (Deep Packet Inspection) fungiert als erstklassiger Spion, der Ihren Internetverkehr sorgfältig analysiert und alles überprüft, vom Browserverlauf bis zu den von Ihnen verwendeten Anwendungen. DPI wird für legitime Zwecke wie Netzwerkmanagement und Sicherheit verwendet, kann aber auch zu einem Instrument der Überwachung und Zensur werden. Daher ist es wichtig zu wissen, wie Sie DPI umgehen und Ihre Privatsphäre und Freiheit online wahren können.

Proxy vs. DPI

Proxyserver fungieren als Vermittler und senden in Ihrem Namen Internetanfragen. Das bedeutet, dass DPI ihre IP-Adresse sieht, nicht Ihre. Jeder Proxy-Typ hat seine eigenen einzigartigen Merkmale und Schwächen:

Wohn-Proxies

Heimserver sind echte Chamäleons. Sie verwenden die IP-Adressen echter Benutzer, sodass sich Ihre Anfragen harmonisch in den regulären Benutzerverkehr einfügen. Dank dieser Tarnung können DPI-Systeme sie nicht erkennen. Wenn Sie sich als regulärer Benutzer ausgeben müssen, eignen sich die Resident-Benutzer perfekt für diesen Zweck. Sie sind jedoch langsamer und teurer als andere Server und eignen sich daher am besten, wenn Sie unter dem Radar bleiben müssen.

Rechenzentrums-Proxys

Rechenzentrumsserver sind schnell und effizient. Sie werden von Rechenzentren versorgt und sorgen für Hochgeschwindigkeitsverbindungen und leistungsstarke Leistung. Diese Server eignen sich hervorragend für Aufgaben, die schnelle und intensive Arbeit erfordern, wie z. B. die Massendatenerfassung. Aber hier ist der Haken: Da sie aus großen Rechenzentren stammen, sind sie leichter zu erkennen, sodass DPI-Systeme ihre Anwesenheit häufig erkennen. Es ist besser, Rechenzentrumsserver für Aufgaben zu verwenden, bei denen die Verbindungsgeschwindigkeit Priorität hat und geringfügige Verdachtsmomente auf Proxy-Aktivität keinen Schaden anrichten.

SOCKS5-Proxys

Im Gegensatz zu früheren Vermittlern bieten SOCKS5-Server ein zusätzliches Maß an Sicherheit durch vollständige Verschlüsselung. Das bedeutet, dass sie nicht nur Ihre IP-Adresse maskieren, sondern auch die von Ihnen gesendeten und empfangenen Daten verschlüsseln.

SOCKS5-Proxys können jede Art von Datenverkehr außer Webdatenverkehr verarbeiten. Sie sind besonders nützlich für den P2P-Austausch oder die Umgehung von Firewalls. Allerdings kann die Einrichtung aufwändiger sein und aufgrund der zusätzlichen Verschlüsselung Ihre Verbindung verlangsamen. Diese Proxys zeigen die beste Leistung bei Aufgaben im Zusammenhang mit der Verarbeitung vertraulicher Daten oder beim Umgehen strenger Firewalls.

Behalten Sie bei der Auswahl eines Mediators Ihr Ziel im Auge. Was ist Ihnen wichtiger – Geschwindigkeit oder Anonymität? Ihre Wahl sollte Ihren spezifischen Bedürfnissen entsprechen. Es geht darum, die richtige Balance zwischen Anonymität, Geschwindigkeit und Sicherheit zu finden.

Wie verwende ich einen Proxy, um DPI zu umgehen?

Lassen Sie uns nun über rotierende Proxys sprechen. Sie ändern regelmäßig die IP-Adressen, was verhindert, dass DPI-Systeme Ihre Online-Aktivitäten verfolgen. Um den Effekt zu verstärken, wird SSL/TLS-Verschlüsselung verwendet – selbst wenn DPI die Anfrage erkennen kann, sieht es nur Unsinn. Technisch versierte Benutzer können optional SSH-Tunnel implementieren, die den Datenverkehr in verschlüsselten Tunneln verbergen. Hier finden Sie eine Schritt-für-Schritt-Anleitung zum Umgehen von DPI!

Schritt 1: Einrichten eines Proxys mit IP-Rotation

Wählen Sie einen zuverlässigen Anbieter, der einen großen Pool an IP-Adressen bietet. Konfigurieren Sie das Routing Ihrer Webanfragen über IP-Rotations-Proxys. Dies kann in der Regel in den Webbrowser-Einstellungen oder über das persönliche Konto des Anbieters erfolgen. Überprüfen Sie Ihr Setup. Stellen Sie eine Webanfrage und prüfen Sie, ob sich Ihre IP-Adresse ändert.

IP-Rotations-Proxys sind ideal, wenn Sie Aufgaben ausführen müssen, ohne eine permanente IP-Spur zu hinterlassen, wie z. B. Web Scraping oder Zugriff auf geografisch eingeschränkte Inhalte.

Schritt 2: SSL/TLS-Verschlüsselung implementieren

Stellen Sie sicher, dass Ihre Webanfragen über HTTPS gesendet werden, das die Grundform der SSL/TLS-Verschlüsselung darstellt. Um Ihre Sicherheitsmaßnahmen zu verbessern, verwenden Sie einen Proxy, der SSL/TLS-Verschlüsselung für den gesamten Datenverkehr bietet, der ihn durchläuft. Erneuern Sie SSL-Zertifikate regelmäßig und halten Sie die Verschlüsselungsprotokolle auf dem neuesten Stand, um Entdeckungsrisiken zu reduzieren.

Tatsächlich ist die SSL/TLS-Verschlüsselung für ALLE Online-Aktivitäten von entscheidender Bedeutung, insbesondere bei der Verarbeitung sensibler Daten oder der Durchführung von Transaktionen.

Schritt 3: SSH-Tunnel erstellen

Richten Sie einen SSH-Server ein oder suchen Sie einen Dienst, der SSH-Tunneling anbietet. Konfigurieren Sie Ihr Gerät so, dass es eine SSH-Verbindung zum Server herstellt. Dadurch wird ein sicherer Tunnel für Ihren Internetverkehr erstellt. Leiten Sie Ihren Webverkehr durch diesen Tunnel. Möglicherweise benötigen Sie spezielle Software oder Browsererweiterungen, um Ihren Datenverkehr in den SSH-Tunnel zu leiten.

SSH-Tunnel sind ideal für fortgeschrittene Benutzer, die eine zusätzliche Sicherheitsebene benötigen, insbesondere beim Zugriff auf sensible Systeme oder bei der Arbeit an sensiblen Projekten.

Kombinieren von Proxys mit anderen Tools

Für einen zuverlässigeren Schutz können Proxys mit VPN und Tor kombiniert werden. Ein VPN verschlüsselt Ihre Internetverbindung, während Tor den Datenverkehr über mehrere Knoten umleitet. Schauen wir uns diese beiden Ansätze genauer an.

Proxy + VPN

- Wie es funktioniert: Wenn Sie ein VPN mit einem Proxy kombinieren, läuft Ihr Internetverkehr zuerst über den Proxy und dann über das VPN. Diese Kombination maskiert Ihre IP-Adresse doppelt und verschlüsselt Ihre Daten. Dadurch wird es für Systeme durch DPI doppelt so schwierig, Ihre Online-Aktivitäten zu verfolgen und abzufangen.

- Einstellung: Stellen Sie zunächst eine Verbindung zu Ihrem Proxyserver her. Sobald Sie verbunden sind, aktivieren Sie das VPN. Stellen Sie sicher, dass beide Tools reibungslos funktionieren, und überprüfen Sie Ihre IP-Adresse, um Änderungen zu bestätigen.

- Wann zu verwenden: Diese Kombination eignet sich für diejenigen, die hohe Verbindungsgeschwindigkeiten, einen bestimmten Standort und Verschlüsselung benötigen, um auf vertrauliche Inhalte oder Dienste zuzugreifen, die eine bestimmte regionale IP erfordern.

Proxy + Tor

- Wie es funktioniert: Hier stellt ein Proxy eine erste Ebene der IP-Adressmaskierung bereit, bevor Ihr Datenverkehr auf das Tor-Netzwerk trifft, das ihn wiederum über mehrere Knoten leitet. Dies stellt die Anonymität am Eingangsknoten sicher, da der Tor-Eingangsknoten die IP-Adresse des Proxys sieht und nicht Ihre echte IP.

- Einstellung: Konfigurieren Sie zunächst Ihr Gerät für die Verbindung mit einem Proxyserver. Starten Sie dann Ihren Browser oder Tor. Ihr Datenverkehr wird nun über den Server geleitet, bevor er in das Tor-Netzwerk gelangt.

- Wann zu verwenden: Diese Kombination hat den Vorteil der Anonymität und eignet sich daher am besten für Journalisten und Aktivisten, die unter stark eingeschränkten Bedingungen arbeiten.

Endlich

Tools allein reichen nicht aus, um die Anonymität im Internet zu wahren. Es ist wichtig, sie mit Bedacht einzusetzen, um echte Ergebnisse zu erzielen. Jetzt kennen Sie alle Strategien, um Ihren digitalen Fußabdruck unsichtbar zu halten. Lernen Sie, experimentieren Sie und setzen Sie sich vor allem weiterhin für ein privateres und sichereres Internet für alle ein!