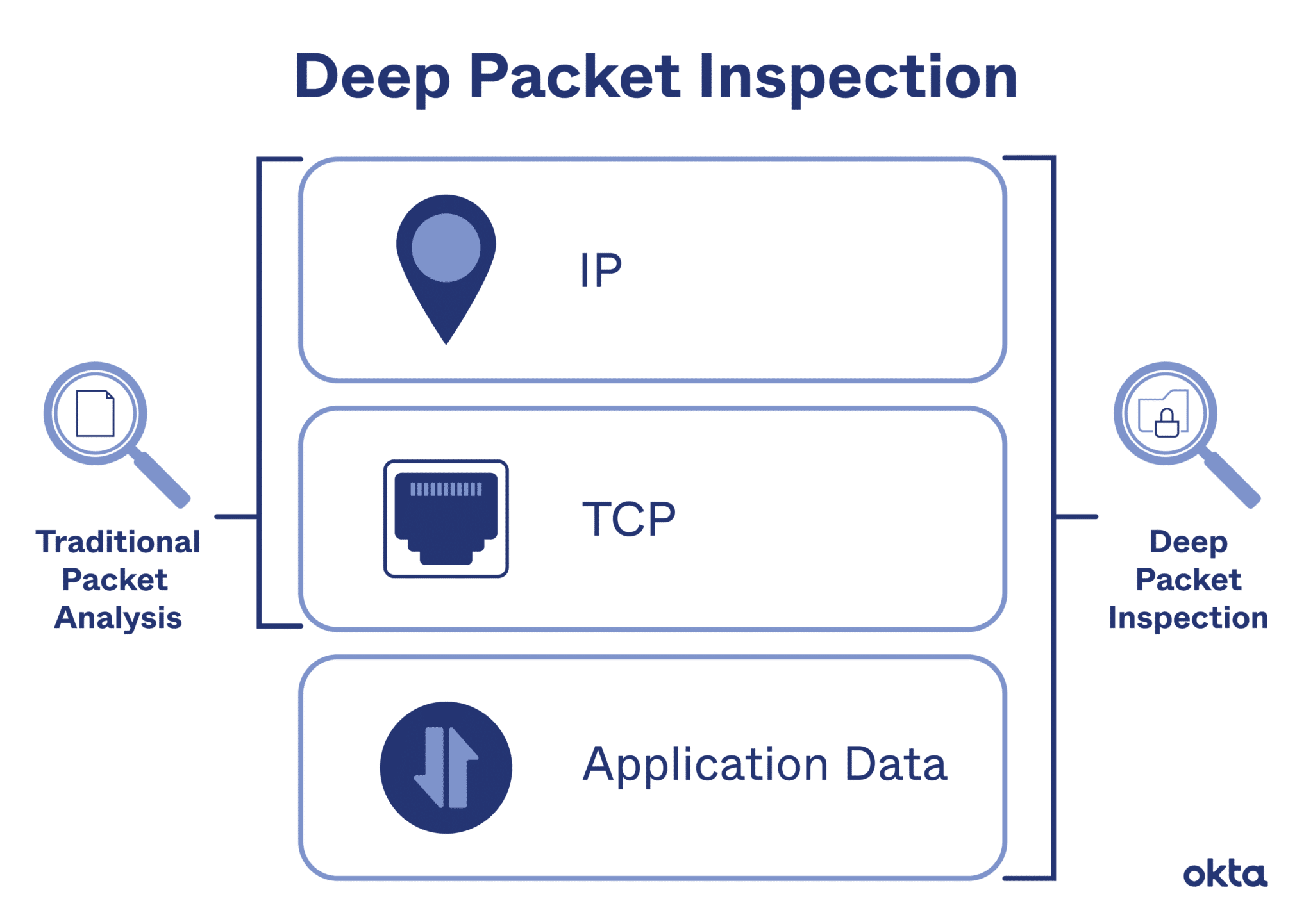

Je pense que vous avez déjà remarqué que depuis peu, il est devenu beaucoup plus difficile de masquer votre activité en ligne sur le réseau. Cependant, peu de gens connaissent l'existence de la technologie Deep Packet Inspection (DPI), utilisée par les fournisseurs de services Internet, les gouvernements et les entreprises pour surveiller votre trafic Internet. Heureusement pour nous, le DPI peut être contourné à l'aide d'un proxy, mais voyons d'abord ce qu'est le DPI et ce qu'il contient.

Qu’est-ce que l’inspection approfondie des paquets (DPI) ?

Le système DPI, ou DPI (deep packet inspection), fonctionne comme un espion de premier ordre qui analyse soigneusement votre trafic Internet, vérifiant tout, de l'historique de votre navigateur aux applications que vous utilisez. Le DPI est utilisé à des fins légitimes telles que la gestion et la sécurité du réseau, mais peut également devenir un outil de surveillance et de censure. Par conséquent, il est important de savoir comment contourner le DPI et préserver votre confidentialité et votre liberté en ligne.

Proxy contre DPI

Les serveurs proxy agissent comme intermédiaires et envoient des requêtes Internet en votre nom. Cela signifie que DPI voit leur adresse IP, pas la vôtre. Chaque type de proxy a ses propres caractéristiques et faiblesses :

Procurations résidentielles

Les serveurs résidentiels sont de véritables caméléons. Ils utilisent les adresses IP d’utilisateurs réels permettant à vos requêtes de s’intégrer harmonieusement dans le trafic utilisateur régulier. Grâce à ce camouflage, les systèmes DPI ne peuvent pas les détecter. Si vous devez passer pour un utilisateur régulier, les résidents sont parfaits à cet effet. Cependant, ils sont plus lents et plus chers que les autres serveurs, ils sont donc mieux utilisés lorsque vous devez rester sous le radar.

Proxy du centre de données

Les serveurs du centre de données sont rapides et efficaces. Ils sont fournis par les centres de données et offrent des connexions haut débit et des performances puissantes. Ces serveurs sont parfaits pour les tâches qui nécessitent un travail rapide et intensif, comme la collecte de données en masse. Mais voici le problème : comme ils proviennent de grands centres de données, ils sont plus faciles à détecter, c'est pourquoi les systèmes DPI détectent souvent leur présence. Il est préférable d'utiliser les serveurs du centre de données pour les tâches où la vitesse de connexion est une priorité et où de légères suspicions d'activité proxy ne nuiront pas.

Procurations SOCKS5

Contrairement aux intermédiaires précédents, les serveurs SOCKS5 offrent un niveau de sécurité supplémentaire grâce à un cryptage complet. Cela signifie qu’ils masquent non seulement votre adresse IP, mais qu’ils chiffrent également les données que vous envoyez et recevez.

Les proxys SOCKS5 peuvent gérer tout type de trafic autre que le trafic Web. Ils sont particulièrement utiles pour les échanges P2P ou pour contourner les pare-feu. Cependant, leur configuration peut être plus complexe et ralentir votre connexion en raison du cryptage supplémentaire. Ces proxys affichent les meilleures performances dans les tâches liées au traitement des données confidentielles ou lors du contournement de pare-feu stricts.

Lorsque vous choisissez un médiateur, gardez votre objectif à l’esprit. Qu’est-ce qui est le plus important pour vous : la rapidité ou l’anonymat ? Votre choix doit répondre à vos besoins spécifiques. Il s’agit de trouver le bon équilibre entre anonymat, rapidité et sécurité.

Comment utiliser un proxy pour contourner le DPI ?

Parlons maintenant de la rotation des procurations. Ils changent régulièrement d'adresse IP, ce qui empêche les systèmes DPI de suivre vos activités en ligne. Pour améliorer l'effet, le cryptage SSL/TLS est utilisé – même si DPI peut détecter la demande, il ne verra que des absurdités. Les utilisateurs férus de technologie peuvent éventuellement implémenter des tunnels SSH, qui masquent le trafic dans des tunnels cryptés. Voici des instructions étape par étape pour contourner le DPI !

Étape 1 : Configuration d'un proxy avec rotation IP

Choisissez un fournisseur fiable qui propose un large pool d’adresses IP. Configurez le routage de vos requêtes Web via des proxys de rotation IP. Cela peut généralement être fait dans les paramètres du navigateur Web ou via le compte personnel du fournisseur. Vérifiez votre configuration. Faites une demande Web et vérifiez si votre adresse IP change.

Les proxys de rotation IP sont idéaux lorsque vous devez effectuer des tâches sans laisser de trace IP permanente, comme le web scraping ou l'accès à du contenu géo-restreint.

Étape 2 : implémenter le cryptage SSL/TLS

Assurez-vous que vos requêtes Web sont envoyées via HTTPS, qui est la forme de base du cryptage SSL/TLS. Pour améliorer vos mesures de sécurité, utilisez un proxy qui offre un cryptage SSL/TLS pour tout le trafic qui le traverse. Renouvelez régulièrement les certificats SSL et maintenez les protocoles de cryptage à jour pour réduire les risques de détection.

Le cryptage SSL/TLS est en effet essentiel pour TOUTES les activités en ligne, notamment lors du traitement de données sensibles ou de la réalisation de transactions.

Étape 3 : Créer des tunnels SSH

Configurez un serveur SSH ou recherchez un service proposant le tunneling SSH. Configurez votre appareil pour établir une connexion SSH au serveur. Cela créera un tunnel sécurisé pour votre trafic Internet. Acheminez votre trafic Web via ce tunnel. Vous aurez peut-être besoin d'un logiciel spécial ou d'extensions de navigateur pour acheminer votre trafic vers le tunnel SSH.

Les tunnels SSH sont idéaux pour les utilisateurs avancés qui ont besoin d'une couche de sécurité supplémentaire, en particulier lorsqu'ils accèdent à des systèmes sensibles ou travaillent sur des projets sensibles.

Combiner des proxys avec d'autres outils

Pour une protection plus fiable, les proxys peuvent être combinés avec VPN et Tor. Un VPN crypte votre connexion Internet, tandis que Tor redirige le trafic via plusieurs nœuds. Examinons de plus près ces deux approches.

Proxy + VPN

- Comment ça fonctionne: Lorsque vous combinez un VPN avec un proxy, votre trafic Internet passe d'abord par le proxy, puis par le VPN. Cette combinaison masque doublement votre adresse IP et crypte vos données. En conséquence, le DPI rend deux fois plus difficile le suivi et l’interception de votre activité en ligne par les systèmes.

- Paramètre: Connectez-vous d’abord à votre serveur proxy. Une fois connecté, activez le VPN. Assurez-vous que les deux outils fonctionnent correctement et vérifiez votre adresse IP pour confirmer les modifications.

- Quand utiliser: Cette combinaison convient à ceux qui ont besoin de vitesses de connexion élevées, d’un emplacement spécifique et d’un cryptage pour accéder à du contenu ou à des services sensibles nécessitant une adresse IP régionale spécifique.

Proxy + Tor

- Comment ça fonctionne: Ici, un proxy fournit une couche initiale de masquage d'adresse IP avant que votre trafic n'atteigne le réseau Tor, qui à son tour l'achemine via plusieurs nœuds. Cela garantit l'anonymat au niveau du nœud d'entrée, puisque le nœud d'entrée Tor verra l'adresse IP du proxy et non votre véritable IP.

- Paramètre: Tout d’abord, configurez votre appareil pour vous connecter à un serveur proxy. Lancez ensuite votre navigateur ou Tor. Votre trafic passera désormais par le serveur avant d'entrer dans le réseau Tor.

- Quand utiliser: Cette combinaison présente l’avantage de l’anonymat et convient donc particulièrement aux journalistes et militants qui travaillent dans des conditions très restreintes.

Enfin

Les outils à eux seuls ne suffisent pas à préserver l’anonymat sur Internet. Il est important de les utiliser à bon escient afin d’obtenir de vrais résultats. Vous connaissez désormais toutes les stratégies pour garder votre empreinte numérique invisible. Apprenez, expérimentez et, surtout, continuez à plaider pour un Internet plus privé et plus sécurisé pour tous !