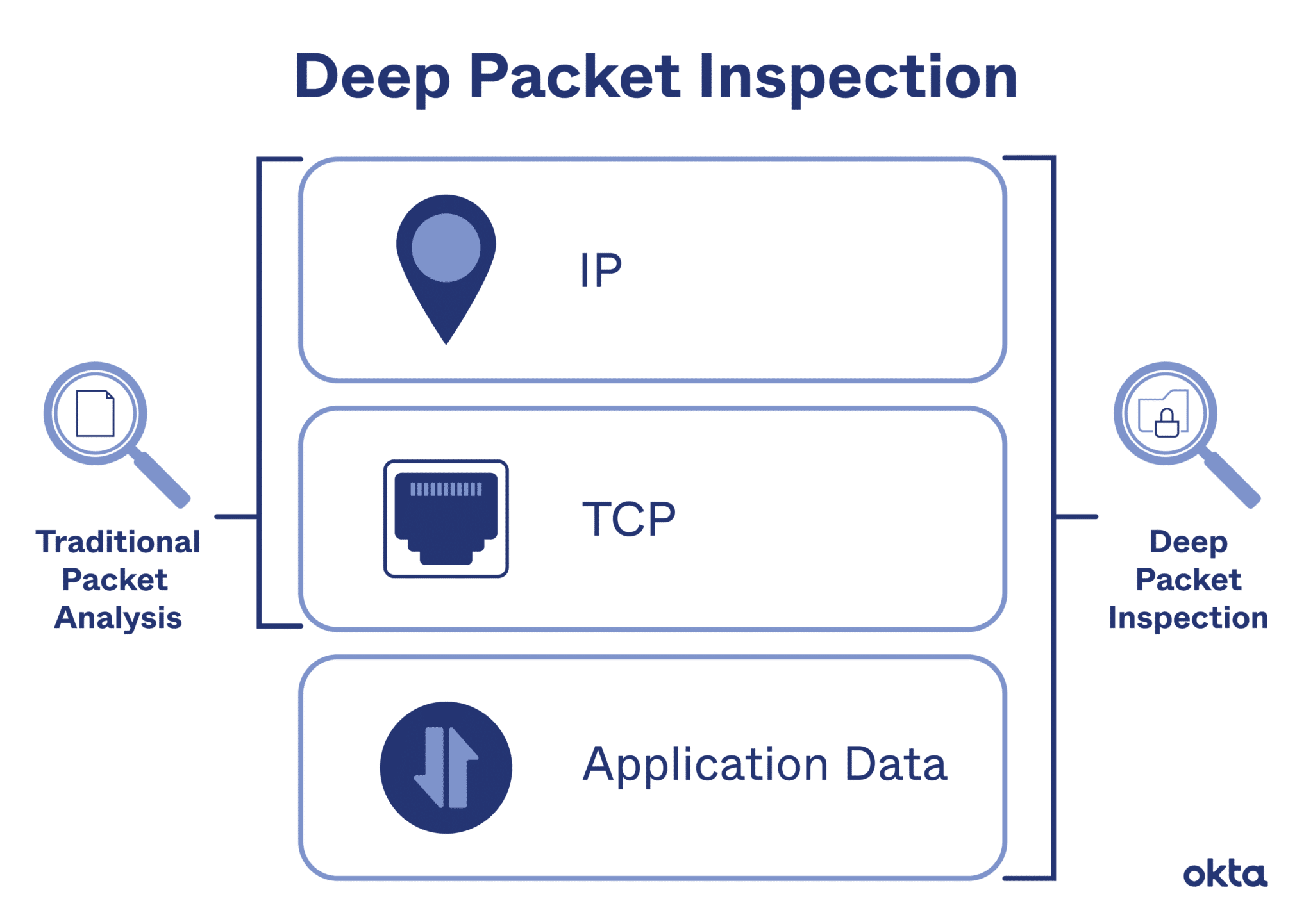

Penso che tu abbia già notato che recentemente è diventato molto più difficile nascondere la tua attività online sulla rete. Tuttavia, poche persone conoscono l'esistenza della tecnologia Deep Packet Inspection (DPI), utilizzata da fornitori di servizi Internet, governi e aziende per monitorare il traffico Internet. Fortunatamente per noi, il DPI può essere aggirato utilizzando un proxy, ma prima scopriamo cos'è il DPI e cosa comporta.

Che cos'è la Deep Packet Inspection (DPI)?

Il sistema DPI, o DPI (Deep Packet Inspection), funziona come una spia di prim'ordine che analizza attentamente il tuo traffico Internet, controllando tutto, dalla cronologia del browser alle applicazioni che utilizzi. I DPI vengono utilizzati per scopi legittimi come la gestione e la sicurezza della rete, ma possono anche diventare uno strumento di sorveglianza e censura. Pertanto, è importante sapere come aggirare i DPI e mantenere la propria privacy e libertà online.

Proxy vs DPI

I server proxy fungono da intermediari, inviando richieste Internet per tuo conto. Ciò significa che DPI vede il loro indirizzo IP, non il tuo. Ogni tipo di proxy ha le sue caratteristiche e i suoi punti deboli unici:

Proxy residenziali

I server residenziali sono dei veri camaleonti. Utilizzano gli indirizzi IP di utenti reali consentendo alle tue richieste di inserirsi armoniosamente nel normale traffico degli utenti. Grazie a questo camuffamento i sistemi DPI non riescono a rilevarli. Se avete bisogno di passare per un'utenza abituale, quelli residenti sono perfetti allo scopo. Tuttavia, sono più lenti e più costosi di altri server, quindi è meglio utilizzarli quando è necessario rimanere sotto il radar.

Proxy del centro dati

I server dei data center sono veloci ed efficienti. Sono forniti da data center e forniscono connessioni ad alta velocità e prestazioni potenti. Questi server sono ideali per attività che richiedono un lavoro rapido e intenso, come la raccolta di dati in blocco. Ma ecco il problema: poiché provengono da data center di grandi dimensioni, sono più facili da rilevare, quindi i sistemi DPI spesso ne rilevano la presenza. È meglio utilizzare i server del data center per attività in cui la velocità di connessione è una priorità e piccoli sospetti di attività proxy non danneggeranno.

Proxy SOCKS5

A differenza degli intermediari precedenti, i server SOCKS5 offrono un ulteriore livello di sicurezza attraverso la crittografia completa. Ciò significa che non solo mascherano il tuo indirizzo IP, ma forniscono anche la crittografia per i dati che invii e ricevi.

I proxy SOCKS5 possono gestire qualsiasi tipo di traffico diverso dal traffico web. Sono particolarmente utili per gli scambi P2P o per aggirare i firewall. Tuttavia, la loro configurazione può essere più complessa e può rallentare la connessione a causa della crittografia aggiuntiva. Questi proxy mostrano le migliori prestazioni nelle attività relative al trattamento di dati riservati o quando si aggirano rigidi firewall.

Quando scegli un mediatore, tieni a mente il tuo obiettivo. Cos’è più importante per te: la velocità o l’anonimato? La tua scelta dovrebbe soddisfare le tue esigenze specifiche. Si tratta di trovare il giusto equilibrio tra anonimato, velocità e sicurezza.

Come utilizzare un proxy per bypassare DPI?

Ora parliamo dei proxy a rotazione. Cambiano regolarmente gli indirizzi IP, il che impedisce ai sistemi DPI di tracciare le tue attività online. Per migliorare l’effetto, viene utilizzata la crittografia SSL/TLS – anche se DPI riesce a rilevare la richiesta, vedrà solo sciocchezze. Gli utenti esperti di tecnologia possono facoltativamente implementare tunnel SSH, che nascondono il traffico in tunnel crittografati. Ecco le istruzioni passo passo per bypassare DPI!

Passaggio 1: configurazione di un proxy con rotazione IP

Scegli un provider affidabile che offra un ampio pool di indirizzi IP. Configura il routing delle tue richieste web tramite proxy di rotazione IP. Di solito questo può essere fatto nelle impostazioni del browser web o tramite l'account personale del provider. Controlla la tua configurazione. Effettua una richiesta web e controlla se il tuo indirizzo IP cambia.

I proxy di rotazione IP sono ideali quando è necessario eseguire attività senza lasciare dietro di sé una traccia IP permanente, come il web scraping o l'accesso a contenuti con limitazioni geografiche.

Passaggio 2: implementa la crittografia SSL/TLS

Assicurati che le tue richieste web vengano inviate tramite HTTPS, che è la forma base di crittografia SSL/TLS. Per migliorare le tue misure di sicurezza, utilizza un proxy che offra la crittografia SSL/TLS per tutto il traffico che lo attraversa. Rinnova regolarmente i certificati SSL e mantieni aggiornati i protocolli di crittografia per ridurre i rischi di rilevamento.

La crittografia SSL/TLS è, infatti, fondamentale per TUTTE le attività online, soprattutto quando si elaborano dati sensibili o si conducono transazioni.

Passaggio 3: crea tunnel SSH

Configura un server SSH o trova un servizio che offra il tunneling SSH. Configura il tuo dispositivo per stabilire una connessione SSH al server. Ciò creerà un tunnel sicuro per il tuo traffico Internet. Indirizza il tuo traffico web attraverso questo tunnel. Potrebbero essere necessari software speciali o estensioni del browser per instradare il traffico nel tunnel SSH.

I tunnel SSH sono ideali per gli utenti avanzati che necessitano di un ulteriore livello di sicurezza, soprattutto quando accedono a sistemi sensibili o lavorano su progetti sensibili.

Combinazione di proxy con altri strumenti

Per una protezione più affidabile, i proxy possono essere combinati con VPN e Tor. Una VPN crittografa la tua connessione Internet, mentre Tor reindirizza il traffico attraverso più nodi. Diamo uno sguardo più da vicino a questi due approcci.

Proxy + VPN

- Come funziona: Quando combini una VPN con un proxy, il tuo traffico Internet passa prima attraverso il proxy e poi attraverso la VPN. Questa combinazione maschera due volte il tuo indirizzo IP e crittografa i tuoi dati. Di conseguenza, DPI rende due volte più difficile per i sistemi tracciare e intercettare la tua attività online.

- Collocamento: Per prima cosa connettiti al tuo server proxy. Una volta connesso, attiva la VPN. Assicurati che entrambi gli strumenti funzionino correttamente e controlla il tuo indirizzo IP per confermare le modifiche.

- Quando usare: Questa combinazione è adatta a coloro che necessitano di velocità di connessione elevate, una posizione specifica e crittografia per accedere a contenuti o servizi sensibili che richiedono un IP regionale specifico.

Proxy + Tor

- Come funziona: In questo caso, un proxy fornisce un livello iniziale di mascheramento dell'indirizzo IP prima che il traffico raggiunga la rete Tor, che a sua volta lo instrada attraverso più nodi. Ciò garantisce l'anonimato al nodo di ingresso, poiché il nodo di ingresso Tor vedrà l'indirizzo IP del proxy e non il tuo IP reale.

- Collocamento: Innanzitutto, configura il tuo dispositivo per connettersi a un server proxy. Quindi avvia il browser o Tor. Il tuo traffico ora passerà attraverso il server prima di entrare nella rete Tor.

- Quando usare: Questa combinazione ha il vantaggio dell’anonimato, quindi è più adatta a giornalisti e attivisti che lavorano in condizioni molto ristrette.

Finalmente

Gli strumenti da soli non sono sufficienti per mantenere l’anonimato su Internet. È importante usarli saggiamente per ottenere risultati reali. Ora conosci tutte le strategie per mantenere invisibile la tua impronta digitale. Impara, sperimenta e, soprattutto, continua a sostenere un Internet più privato e sicuro per tutti!