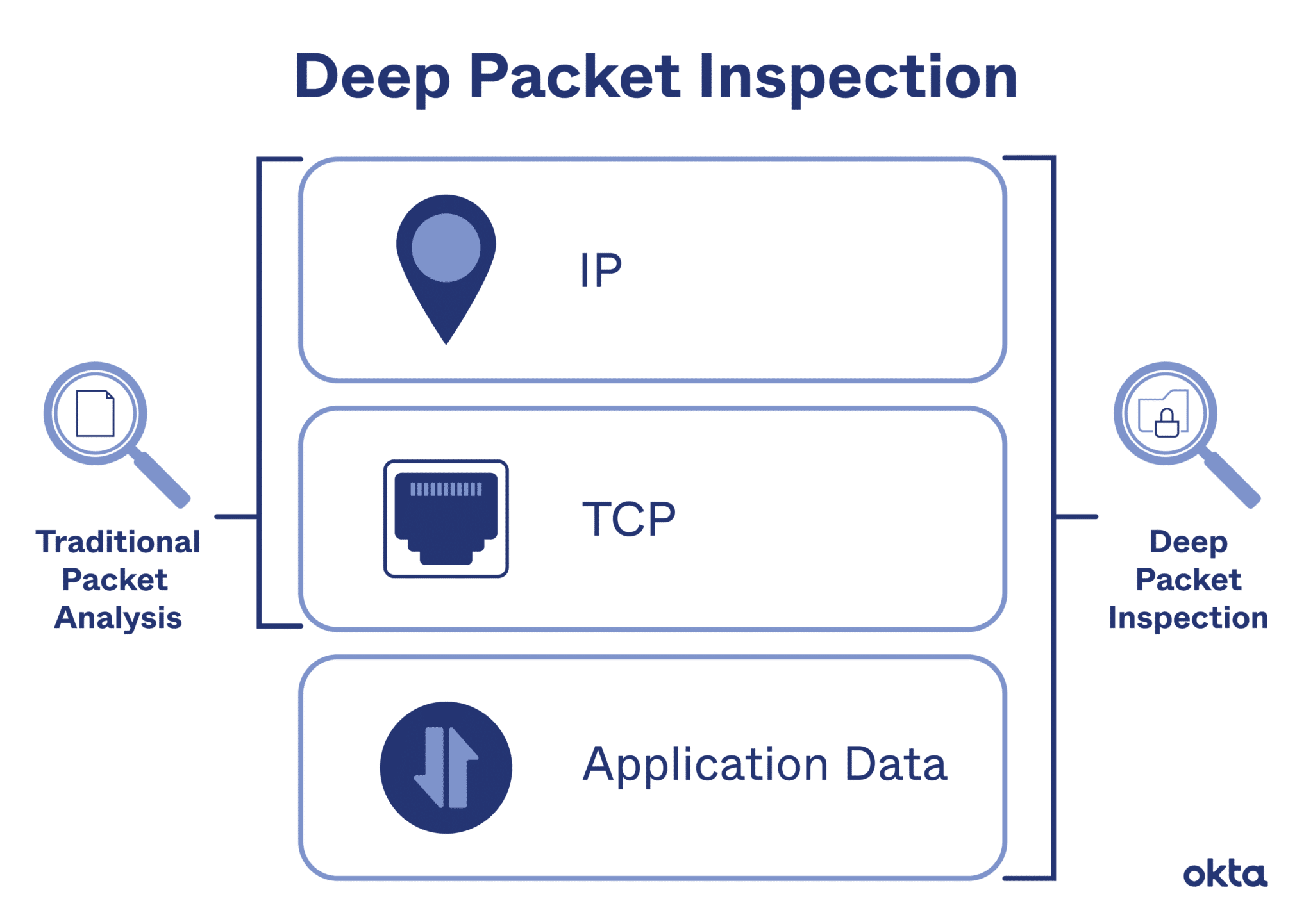

Creo que ya habrás notado que últimamente se ha vuelto mucho más difícil ocultar tu actividad en línea en la red. Sin embargo, pocas personas conocen la existencia de la tecnología de inspección profunda de paquetes (DPI), que utilizan los proveedores de servicios de Internet, gobiernos y corporaciones para monitorear su tráfico de Internet. Afortunadamente para nosotros, el DPI se puede omitir mediante un proxy, pero primero, averigüemos qué es el DPI y con qué viene.

¿Qué es la inspección profunda de paquetes (DPI)?

El sistema DPI, o DPI (inspección profunda de paquetes), funciona como un espía de primer nivel que analiza cuidadosamente su tráfico de Internet, comprobando todo, desde el historial de su navegador hasta las aplicaciones que utiliza. DPI se utiliza con fines legítimos, como la gestión y la seguridad de la red, pero también puede convertirse en una herramienta de vigilancia y censura. Por lo tanto, es importante saber cómo evitar el DPI y mantener su privacidad y libertad en línea.

Proxy frente a DPI

Los servidores proxy actúan como intermediarios y envían solicitudes de Internet en su nombre. Esto significa que DPI ve su dirección IP, no la suya. Cada tipo de proxy tiene sus propias características y debilidades únicas:

Representantes residenciales

Los servidores residenciales son auténticos camaleones. Utilizan las direcciones IP de usuarios reales, lo que permite que sus solicitudes encajen armoniosamente en el tráfico de usuarios habitual. Gracias a este camuflaje, los sistemas DPI no pueden detectarlos. Si necesitas hacerte pasar por un usuario habitual, los residentes son perfectos para este fin. Sin embargo, son más lentos y más caros que otros servidores, por lo que es mejor utilizarlos cuando necesitas permanecer fuera del radar.

Proxies del centro de datos

Los servidores del centro de datos son rápidos y eficientes. Son suministrados por centros de datos y brindan conexiones de alta velocidad y un rendimiento potente. Estos servidores son excelentes para tareas que requieren un trabajo rápido e intensivo, como la recopilación masiva de datos. Pero aquí está el problema: debido a que provienen de grandes centros de datos, son más fáciles de detectar, por lo que los sistemas DPI a menudo detectan su presencia. Es mejor utilizar servidores del centro de datos para tareas en las que la velocidad de la conexión es una prioridad y las sospechas menores de actividad del proxy no harán daño.

Proxys SOCKS5

A diferencia de los intermediarios anteriores, los servidores SOCKS5 ofrecen un nivel adicional de seguridad mediante cifrado completo. Esto significa que no sólo enmascaran su dirección IP, sino que también cifran los datos que envía y recibe.

Los proxies SOCKS5 pueden manejar cualquier tipo de tráfico que no sea el tráfico web. Son especialmente útiles para intercambios P2P o para sortear firewalls. Sin embargo, configurarlos puede ser más complejo y puede ralentizar tu conexión debido al cifrado adicional. Estos proxies muestran el mejor rendimiento en tareas relacionadas con el procesamiento de datos confidenciales o al sortear firewalls estrictos.

Al elegir un mediador, tenga en cuenta su objetivo. ¿Qué es más importante para usted: la velocidad o el anonimato? Su elección debe adaptarse a sus necesidades específicas. Se trata de encontrar el equilibrio adecuado entre anonimato, velocidad y seguridad.

¿Cómo utilizar un proxy para omitir DPI?

Ahora hablemos de los poderes rotativos. Cambian periódicamente las direcciones IP, lo que impide que los sistemas DPI rastreen sus actividades en línea. Para mejorar el efecto, se utiliza cifrado SSL/TLS; incluso si DPI puede detectar la solicitud, solo verá tonterías. Los usuarios expertos en tecnología pueden implementar opcionalmente túneles SSH, que ocultan el tráfico en túneles cifrados. ¡Aquí hay instrucciones paso a paso para omitir DPI!

Paso 1: configurar un proxy con rotación de IP

Elija un proveedor confiable que ofrezca un gran conjunto de direcciones IP. Configure el enrutamiento de sus solicitudes web a través de servidores proxy de rotación de IP. Por lo general, esto se puede hacer en la configuración del navegador web o mediante la cuenta personal del proveedor. Verifique su configuración. Realice una solicitud web y compruebe si su dirección IP cambia.

Los proxies de rotación de IP son ideales cuando necesita realizar tareas sin dejar un rastro de IP permanente, como el web scraping o el acceso a contenido restringido geográficamente.

Paso 2: implementar el cifrado SSL/TLS

Asegúrese de que sus solicitudes web se envíen a través de HTTPS, que es la forma básica de cifrado SSL/TLS. Para mejorar sus medidas de seguridad, utilice un proxy que ofrezca cifrado SSL/TLS para todo el tráfico que lo atraviesa. Renueve periódicamente los certificados SSL y mantenga actualizados los protocolos de cifrado para reducir los riesgos de detección.

De hecho, el cifrado SSL/TLS es fundamental para TODAS las actividades en línea, especialmente cuando se procesan datos confidenciales o se realizan transacciones.

Paso 3: crear túneles SSH

Configure un servidor SSH o busque un servicio que ofrezca túneles SSH. Configure su dispositivo para establecer una conexión SSH con el servidor. Esto creará un túnel seguro para su tráfico de Internet. Dirija su tráfico web a través de este túnel. Es posible que necesite software especial o extensiones de navegador para dirigir su tráfico al túnel SSH.

Los túneles SSH son ideales para usuarios avanzados que necesitan una capa adicional de seguridad, especialmente cuando acceden a sistemas confidenciales o trabajan en proyectos confidenciales.

Combinar proxies con otras herramientas

Para una protección más confiable, los servidores proxy se pueden combinar con VPN y Tor. Una VPN cifra tu conexión a Internet, mientras que Tor redirige el tráfico a través de múltiples nodos. Echemos un vistazo más de cerca a estos dos enfoques.

Proxy + VPN

- Cómo funciona: Cuando combinas una VPN con un proxy, tu tráfico de Internet pasa primero por el proxy y luego por la VPN. Esta combinación enmascara doblemente su dirección IP y cifra sus datos. Como resultado, DPI hace que a los sistemas les resulte dos veces más difícil rastrear e interceptar su actividad en línea.

- Configuración: Primero conéctese a su servidor proxy. Una vez que esté conectado, active la VPN. Asegúrese de que ambas herramientas funcionen sin problemas y verifique su dirección IP para confirmar los cambios.

- Cuándo usar: Esta combinación es adecuada para quienes necesitan altas velocidades de conexión, una ubicación específica y cifrado para acceder a contenidos o servicios confidenciales que requieren una IP regional específica.

Proxy + Tor

- Cómo funciona: Aquí, un proxy proporciona una capa inicial de enmascaramiento de direcciones IP antes de que su tráfico llegue a la red Tor, que a su vez lo enruta a través de múltiples nodos. Esto garantiza el anonimato en el nodo de entrada, ya que el nodo de entrada de Tor verá la dirección IP del proxy y no su IP real.

- Configuración: Primero, configure su dispositivo para conectarse a un servidor proxy. Luego inicia tu navegador o Tor. Su tráfico ahora pasará por el servidor antes de ingresar a la red Tor.

- Cuándo usar: Esta combinación tiene la ventaja del anonimato, por lo que es más adecuada para periodistas y activistas que trabajan en condiciones muy restringidas.

Finalmente

Las herramientas por sí solas no son suficientes para mantener el anonimato en Internet. Es importante utilizarlos sabiamente para lograr resultados reales. Ahora ya conoces todas las estrategias para mantener invisible tu huella digital. ¡Aprenda, experimente y, lo más importante, continúe abogando por una Internet más privada y segura para todos!