Các cuộc tấn công từ chối dịch vụ phân tán (DDoS) là một loại tấn công mạng nhằm mục đích làm cho máy, mạng hoặc dịch vụ không khả dụng đối với người dùng dự kiến. Thông thường, các cuộc tấn công DDoS làm quá tải hệ thống mục tiêu với các yêu cầu không cần thiết, khiến hệ thống không thể xử lý lưu lượng truy cập hợp pháp.

Sự phát triển của các cuộc tấn công DDoS

Khái niệm tấn công từ chối dịch vụ (DoS) đã xuất hiện từ buổi bình minh của điện toán. Tuy nhiên, trường hợp đầu tiên được ghi nhận về một cuộc tấn công DDoS có từ năm 1999 khi một mạng lưới các máy tính của trường Đại học bị xâm nhập, được gọi là “mạng zombie”, được sử dụng để làm tràn lưu lượng truy cập vào mạng của nạn nhân.

Trong thập kỷ tiếp theo, các cuộc tấn công DDoS phát triển cùng với internet và công nghệ, ngày càng trở nên phức tạp và khó giảm thiểu hơn. Ngày nay, chúng là một trong những loại tấn công mạng phổ biến nhất, được sử dụng bởi cả tội phạm mạng và các tác nhân được nhà nước bảo trợ vì nhiều lý do bao gồm phá hoại, tống tiền hoặc động cơ chính trị.

Mở rộng chủ đề: Tấn công DDoS

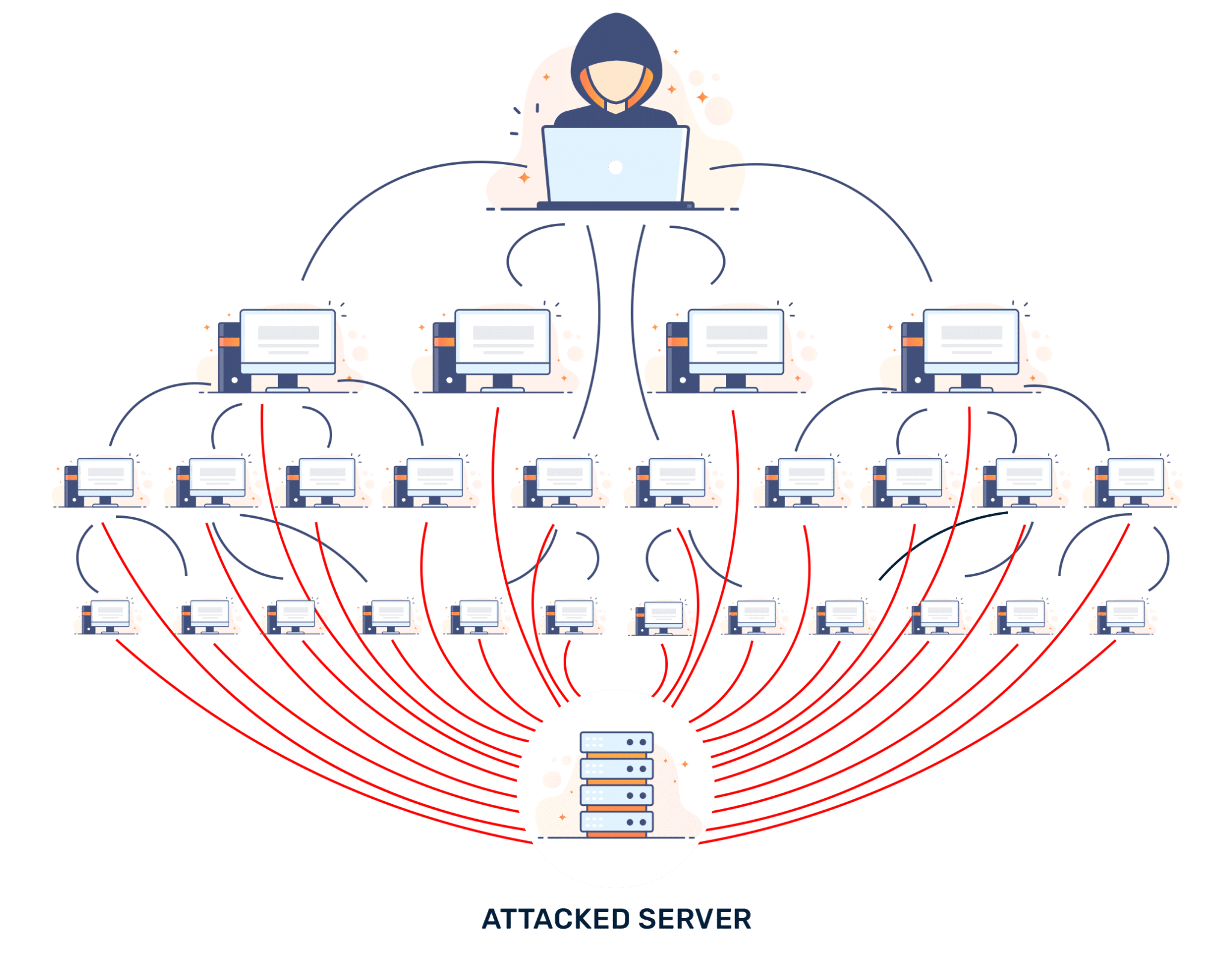

Một cuộc tấn công DDoS hoạt động bằng cách khai thác cách cơ bản mà Internet giao tiếp: mô hình máy khách-máy chủ. Trong tình huống bình thường, máy khách (máy tính của bạn) gửi yêu cầu đến máy chủ (trang web), sau đó máy chủ này sẽ phản hồi bằng cách gửi lại dữ liệu được yêu cầu cho máy khách.

Trong một cuộc tấn công DDoS, mô hình liên lạc này tràn ngập các yêu cầu bất hợp pháp, lấn át khả năng xử lý các yêu cầu hợp pháp của máy chủ. Tính “phân tán” trong DDoS xuất phát từ việc cuộc tấn công được phân tán trên nhiều máy tính hoặc thiết bị, thường tạo thành một mạng botnet (một mạng lưới các thiết bị bị xâm nhập) để khuếch đại cuộc tấn công.

Hoạt động bên trong của các cuộc tấn công DDoS

Các cuộc tấn công DDoS thường bao gồm ba thành phần chính:

- (Những) kẻ phạm tội điều khiển cuộc tấn công

- Các máy được sử dụng để thực hiện cuộc tấn công (thường là botnet)

- (Các) mục tiêu bị tấn công

Kẻ tấn công bắt đầu bằng cách lây nhiễm các hệ thống dễ bị tổn thương bằng phần mềm độc hại, tạo ra một mạng lưới botnet. Khi mạng này đủ lớn, kẻ tấn công có thể sử dụng các máy này để tạo ra một lượng lớn lưu lượng mạng đến mục tiêu, từ đó bắt đầu cuộc tấn công DDoS.

Các tính năng chính của tấn công DDoS

Các cuộc tấn công DDoS được đặc trưng bởi:

- Lưu lượng truy cập tăng đột ngột: Chúng thường liên quan đến sự gia tăng đáng kể về lưu lượng truy cập.

- Nhiều địa chỉ IP: Các cuộc tấn công đến từ nhiều nguồn cùng một lúc, khiến chúng khó bị chặn.

- Sự đa dạng của các vectơ tấn công: Kẻ tấn công có thể khai thác các giao thức khác nhau để áp đảo hệ thống.

- Tính chất phân tán: Các cuộc tấn công DDoS liên quan đến nhiều máy tính nhắm vào một hệ thống duy nhất, thường được phân phối trên toàn cầu.

Các loại tấn công DDoS

Có nhiều loại tấn công DDoS, nhưng có ba loại phổ biến nhất:

- Các cuộc tấn công dựa trên khối lượng: Các cuộc tấn công này nhằm mục đích tiêu tốn băng thông của trang web được nhắm mục tiêu. Chúng bao gồm lũ ICMP và lũ UDP.

- Tấn công giao thức: Các cuộc tấn công này tập trung vào các giao thức mạng cụ thể như ICMP, SYN và Ping of Death, khai thác điểm yếu trong các giao thức này để áp đảo mục tiêu.

- Tấn công lớp ứng dụng: Các cuộc tấn công này nhắm vào lớp nơi các trang web được tạo trên máy chủ và được gửi đến khách truy cập. Chúng bao gồm lũ lụt HTTP và các cuộc tấn công chậm.

| Kiểu | Ví dụ |

|---|---|

| Tấn công dựa trên số lượng | Lũ ICMP, lũ UDP |

| Tấn công giao thức | Lũ SYN, Ping tử thần |

| Tấn công lớp ứng dụng | Lũ HTTP, Slowloris |

Sử dụng, vấn đề và giải pháp

Các cuộc tấn công DDoS được sử dụng vì nhiều lý do độc hại khác nhau, từ trò tinh nghịch đơn giản đến hoạt động chính trị, chiến tranh mạng và phá hoại thương mại. Các vấn đề do các cuộc tấn công này gây ra có thể từ gián đoạn dịch vụ tạm thời đến thiệt hại danh tiếng lâu dài và tổn thất tài chính đáng kể.

Cách tốt nhất để chống lại các cuộc tấn công DDoS là kết hợp các biện pháp bảo mật mạnh mẽ, chẳng hạn như tường lửa, hệ thống phát hiện xâm nhập và giải pháp phân tích lưu lượng. Tuy nhiên, do tính chất phân tán của các cuộc tấn công này, thường đòi hỏi nỗ lực hợp tác của nhiều thực thể internet khác nhau để giảm thiểu chúng thành công.

Tấn công DDoS: So sánh và đặc điểm

So sánh các cuộc tấn công DDoS với các mối đe dọa mạng tương tự khác như vi rút, sâu và các loại tấn công DoS khác, các cuộc tấn công DDoS có những đặc điểm độc đáo:

- Tính chất phân tán: Không giống như các hình thức tấn công khác, tấn công DDoS bắt nguồn từ nhiều nguồn cùng một lúc.

- Khối lượng và cường độ: Quy mô và tác động của các cuộc tấn công DDoS có thể lớn hơn nhiều so với các loại tấn công khác.

- Mục đích: Trong khi một số cuộc tấn công mạng nhằm mục đích xâm nhập vào hệ thống để đánh cắp dữ liệu thì các cuộc tấn công DDoS chủ yếu nhằm mục đích làm gián đoạn dịch vụ.

| Kiểu tấn công | nguồn gốc | Tỉ lệ | Mục đích chính |

|---|---|---|---|

| Tấn công DDoS | Nhiều nguồn | Lớn | Gián đoạn dịch vụ |

| Tấn công vào hệ điều hành Dos | Nguồn đơn | Nhỏ hơn | Gián đoạn dịch vụ |

| Virus/Sâu | Nguồn đơn | Khác nhau | Nhiễm trùng hệ thống/đánh cắp dữ liệu |

Quan điểm và công nghệ tương lai

Tương lai của các cuộc tấn công DDoS sẽ bị ảnh hưởng bởi bối cảnh công nghệ và an ninh mạng ngày càng phát triển. Khi ngày càng nhiều thiết bị được kết nối với Internet cùng với sự phát triển của Internet vạn vật (IoT), nguy cơ xảy ra các cuộc tấn công DDoS lớn hơn và mạnh mẽ hơn sẽ tăng lên.

Đồng thời, các công nghệ an ninh mạng đang phát triển để chống lại những mối đe dọa này. Các kỹ thuật như AI và học máy đang được sử dụng để phát hiện và ứng phó với các cuộc tấn công DDoS hiệu quả hơn. Tương tự, công nghệ Blockchain đang được khám phá về tiềm năng giảm thiểu DDoS do tính chất phân tán và linh hoạt của nó.

Tấn công DDoS và máy chủ proxy

Máy chủ proxy có thể vừa là mục tiêu vừa là công cụ tiềm năng trong bối cảnh xảy ra các cuộc tấn công DDoS. Là trung gian giữa người dùng và internet, máy chủ proxy có thể được nhắm mục tiêu làm gián đoạn truy cập internet mà họ cung cấp.

Ngược lại, kẻ tấn công có thể lạm dụng các máy chủ proxy mở để khuếch đại các cuộc tấn công DDoS. Do đó, các nhà cung cấp như OneProxy phải đảm bảo áp dụng các biện pháp bảo mật mạnh mẽ để ngăn chặn việc lạm dụng dịch vụ của họ và bảo vệ hệ thống của họ không trở thành nạn nhân của các cuộc tấn công DDoS.

Liên kết liên quan

- Cloudflare – Tìm hiểu các cuộc tấn công DDoS

- Akamai – Bảo vệ khỏi tấn công DDoS

- Imperva – Hướng dẫn cơ bản về phòng chống DDoS

Phần kết luận

Các cuộc tấn công DDoS gây ra mối đe dọa đáng kể trong thế giới kỹ thuật số ngày nay. Bằng cách hiểu rõ bản chất và tiềm năng của chúng, các thực thể trên internet có thể tự chuẩn bị tốt hơn và phát triển các biện pháp phòng vệ hiệu quả hơn trước các cuộc tấn công mạng mang tính đột phá này.