Ataki typu Distributed Denial of Service (DDoS) to rodzaj cyberataku, którego celem jest uniemożliwienie dostępu do maszyny, sieci lub usługi zamierzonym użytkownikom. Zazwyczaj ataki DDoS przeciążają system docelowy zbędnymi żądaniami, uniemożliwiając mu przetwarzanie legalnego ruchu.

Ewolucja ataków DDoS

Koncepcja ataku typu „odmowa usługi” (DoS) istnieje od zarania informatyki. Jednakże pierwszy udokumentowany przypadek ataku DDoS datuje się na rok 1999, kiedy to sieć zainfekowanych komputerów uniwersyteckich, nazywana „siecią zombie”, została wykorzystana do zalania sieci ofiary ruchem.

W ciągu następnej dekady ataki DDoS ewoluowały wraz z Internetem i technologią, stając się coraz bardziej złożone i trudne do ograniczenia. Obecnie są to jeden z najpowszechniejszych rodzajów cyberataków wykorzystywanych zarówno przez cyberprzestępców, jak i podmioty sponsorowane przez państwo z różnych powodów, w tym wandalizmu, wymuszenia lub motywacji politycznych.

Rozszerzając temat: Ataki DDoS

Atak DDoS wykorzystuje podstawowy sposób komunikacji w Internecie: model klient-serwer. W normalnej sytuacji klient (Twój komputer) wysyła żądanie do serwera (strony internetowej), który następnie odpowiada, wysyłając żądane dane z powrotem do klienta.

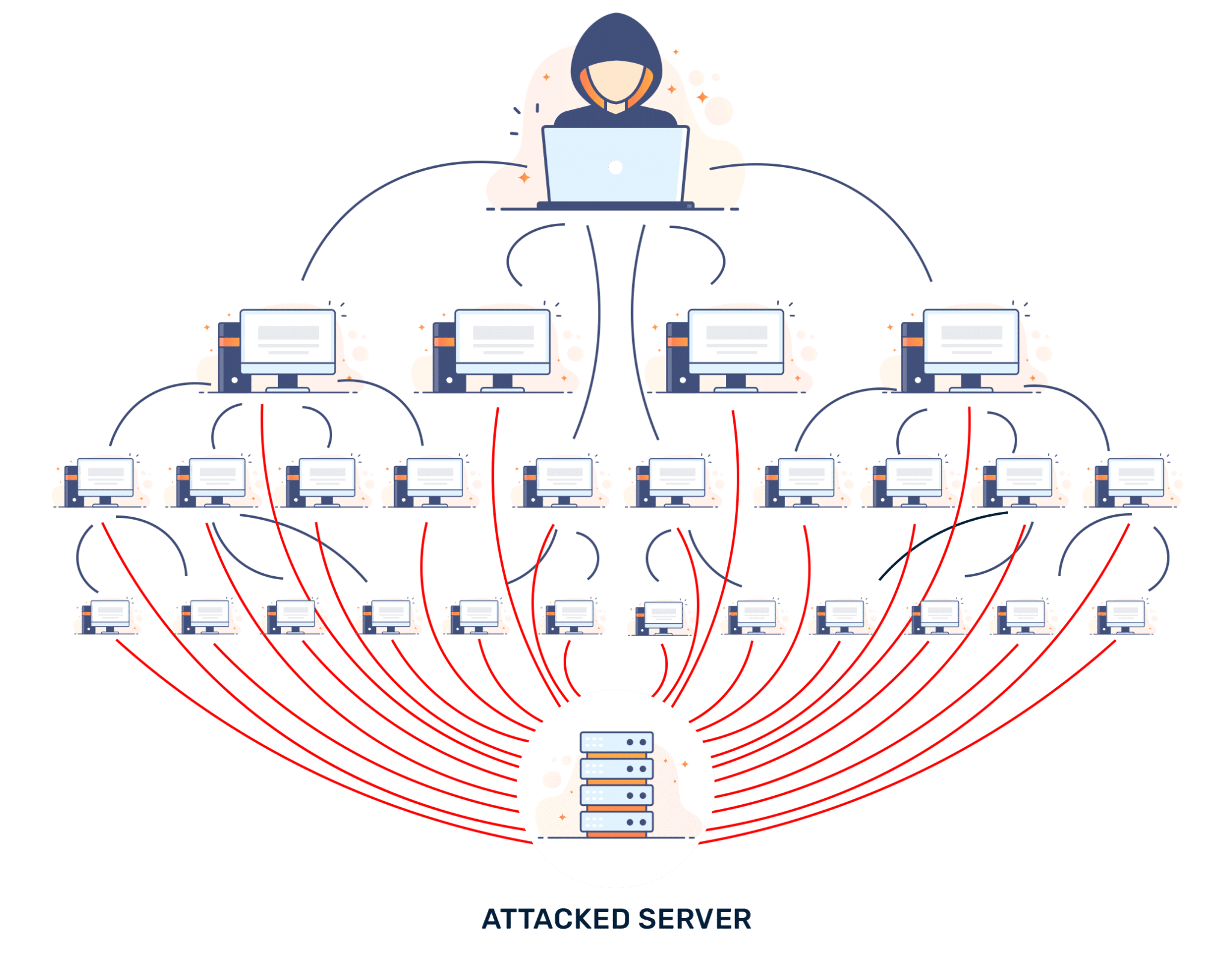

W przypadku ataku DDoS ten model komunikacji jest zalewany nielegalnymi żądaniami, co przekracza możliwości serwera w zakresie obsługi uzasadnionych żądań. „Rozproszony” w DDoS wynika z rozproszenia ataku na wiele komputerów lub urządzeń, często tworzącego botnet (sieć zaatakowanych urządzeń) w celu wzmocnienia ataku.

Wewnętrzne działanie ataków DDoS

Ataki DDoS składają się zwykle z trzech głównych elementów:

- Sprawca(-cy) kontrolujący atak

- Maszyny użyte do przeprowadzenia ataku (często botnet)

- Cel(e) będący ofiarą ataku

Osoba atakująca zaczyna od zainfekowania podatnych systemów złośliwym oprogramowaniem, tworząc sieć botnetów. Gdy sieć będzie wystarczająco duża, osoba atakująca może wykorzystać te maszyny do wygenerowania zalewu ruchu sieciowego do celu, inicjując w ten sposób atak DDoS.

Kluczowe cechy ataków DDoS

Ataki DDoS charakteryzują się:

- Nagłe skoki ruchu: zazwyczaj wiążą się ze znacznym wzrostem ruchu.

- Wiele adresów IP: Ataki pochodzą z wielu źródeł jednocześnie, co utrudnia ich zablokowanie.

- Różnorodność wektorów ataku: osoby atakujące mogą wykorzystywać różne protokoły w celu przeciążenia systemu.

- Charakter rozproszony: ataki DDoS obejmują wiele komputerów atakujących jeden system, często rozproszony globalnie.

Rodzaje ataków DDoS

Istnieje wiele rodzajów ataków DDoS, ale najczęstsze są trzy kategorie:

- Ataki oparte na wolumenie: Ataki te mają na celu wykorzystanie przepustowości docelowej witryny. Należą do nich powodzie ICMP i powodzie UDP.

- Ataki protokołu: Ataki te koncentrują się na określonych protokołach sieciowych, takich jak ICMP, SYN i Ping of Death, wykorzystując słabości tych protokołów w celu przytłoczenia celu.

- Ataki w warstwie aplikacji: Celem tych ataków jest warstwa, w której strony internetowe są generowane na serwerze i dostarczane odwiedzającemu. Należą do nich powodzie HTTP i powolne ataki.

| Typ | Przykłady |

|---|---|

| Ataki oparte na wolumenie | Powódź ICMP, powódź UDP |

| Ataki protokołu | Powódź SYN, Ping Śmierci |

| Ataki na warstwę aplikacji | Powódź HTTP, Slowloris |

Zastosowania, problemy i rozwiązania

Ataki DDoS są wykorzystywane z różnych złośliwych powodów, od prostych psot po aktywizm polityczny, wojnę cybernetyczną i sabotaż komercyjny. Problemy spowodowane tymi atakami mogą obejmować tymczasowe przerwy w świadczeniu usług, długoterminowe szkody dla reputacji i znaczne straty finansowe.

Najlepszym sposobem zwalczania ataków DDoS jest połączenie solidnych środków bezpieczeństwa, takich jak zapory ogniowe, systemy wykrywania włamań i rozwiązania do analizy ruchu. Jednak ze względu na rozproszony charakter tych ataków, aby skutecznie je złagodzić, często wymagana jest współpraca różnych podmiotów internetowych.

Ataki DDoS: porównania i charakterystyka

Porównując ataki DDoS z innymi podobnymi zagrożeniami cybernetycznymi, takimi jak wirusy, robaki i inne rodzaje ataków DoS, ataki DDoS mają unikalne cechy:

- Charakter rozproszony: w przeciwieństwie do innych form ataków, ataki DDoS pochodzą z wielu źródeł jednocześnie.

- Wielkość i intensywność: skala i wpływ ataków DDoS może być znacznie większy niż w przypadku innych rodzajów ataków.

- Cel: podczas gdy niektóre cyberataki mają na celu infiltrację systemów w celu kradzieży danych, ataki DDoS mają na celu przede wszystkim zakłócenie usług.

| Typ ataku | Powstawanie | Skala | Główny powód |

|---|---|---|---|

| Atak DDoS | Wiele źródeł | Duży | Zakłóceniu służby |

| Atak DOS | Pojedyncze źródło | Mniejszy | Zakłóceniu służby |

| Wirus/robak | Pojedyncze źródło | Różnie | Infekcja systemu/kradzież danych |

Przyszłe perspektywy i technologie

Na przyszłość ataków DDoS będzie miał wpływ stale ewoluujący krajobraz technologii i cyberbezpieczeństwa. W miarę rozwoju Internetu rzeczy (IoT) coraz więcej urządzeń jest podłączonych do Internetu, rośnie potencjał większych i silniejszych ataków DDoS.

Jednocześnie rozwijają się technologie cyberbezpieczeństwa, które mają przeciwdziałać tym zagrożeniom. Aby skuteczniej wykrywać ataki DDoS i reagować na nie, wykorzystywane są techniki takie jak sztuczna inteligencja i uczenie maszynowe. Podobnie technologia Blockchain jest badana pod kątem jej potencjału w zakresie łagodzenia skutków DDoS ze względu na jej rozproszony i odporny charakter.

Ataki DDoS i serwery proxy

Serwery proxy mogą być zarówno potencjalnym celem, jak i narzędziem w kontekście ataków DDoS. Serwery proxy, będące pośrednikami między użytkownikami a Internetem, mogą być celem celem zakłócania zapewnianego przez nie dostępu do Internetu.

I odwrotnie, osoby atakujące mogą niewłaściwie wykorzystać otwarte serwery proxy w celu wzmocnienia ataków DDoS. Dlatego dostawcy tacy jak OneProxy muszą zapewnić silne środki bezpieczeństwa, aby zapobiec niewłaściwemu korzystaniu z ich usług i chronić swoje systemy przed staniem się ofiarami ataków DDoS.

powiązane linki

- Cloudflare – Zrozumienie ataków DDoS

- Akamai – ochrona przed atakami DDoS

- Imperva – kompletny przewodnik po ochronie przed atakami DDoS

Wniosek

Ataki DDoS stanowią poważne zagrożenie w dzisiejszym cyfrowym świecie. Rozumiejąc swój charakter i potencjał, podmioty działające w Internecie mogą lepiej przygotować się i opracować skuteczniejszą ochronę przed tymi destrukcyjnymi cyberatakami.