Zastrzeżenie

Dużą uwagę przykuła wielokontowość w dziedzinie zrzutów kryptowalut. OneProxy uznaje kluczową rolę serwerów proxy w takich strategiach. Opowiadamy się za etycznym i mądrym stosowaniem praktyk obejmujących wiele kont. Artykuł ten, skierowany głównie do nowych uczestników rynku, przedstawia wielokontowość jako jedną z potencjalnych dróg zarobków. Chociaż wymaga minimalnych nakładów finansowych, istotne jest zaangażowanie znacznego czasu. Samo poleganie na podejściu „zarabianie bez inwestycji” jest niewystarczające. Stanowczo odradzamy wszelkie praktyki, które mogą zaszkodzić lub obniżyć wartość projektów. Strategia ta może służyć jako podstawa dla osób poruszających się po zawiłościach rynku kryptowalut. W miarę poszerzania horyzontów, możliwości finansowych i biegłości możesz przejść na innowacyjne taktyki zarabiania. OneProxy i ten przewodnik mają na celu oświetlić Twoją ścieżkę w tym złożonym krajobrazie, zaczynając od podstawowych założeń i stopniowo przechodząc do skomplikowanych.

Wielokontowość z OneProxy

Wielokontowość oznacza metodę zakładania kilku kont dla różnych celów. W domenie kryptowalut jej zastosowanie obejmuje sieci testowe, zrzuty, inicjatywy ambasadorów, wypełnianie Blask formularzy i dołączania do loterii NFT.

Podejście to zyskało na popularności około 2021 r., wraz ze wzrostem Przepływ Włączony łańcuch bloków Lista monet, platforma dedykowana głównym ofertom tokenów przedsięwzięć Web3. Zdumiewający wzrost liczby tokenów Flow, zwiększający cenę początkowej oferty monet (ICO) 300-krotnie, jest świadectwem jego sukcesu. Dla porównania: inwestycja w wysokości $1000 może przekształcić się w oszałamiającą kwotę $300 000 w ciągu zaledwie trzech lat.

Dla jasności:

- ICO (pierwsza oferta monet): Można to porównać z IPO (pierwszą ofertą publiczną) na tradycyjnych giełdach. Oznacza procedurę publicznego oferowania akcji spółki kryptowalutowej.

Po niezrównanym osiągnięciu Flow na Coinlist, wśród osób prywatnych wzrosło zainteresowanie analogiczną sprzedażą tokenów. Jednak ogromna popularność platformy stanowiła wyzwanie; nie wszyscy mogli pozyskać środki na preferowane przez siebie projekty. W rezultacie uczestnicy zaczęli tworzyć wiele kont. Powód jest prosty: posiadanie na przykład stu rachunków zwiększa prawdopodobieństwo zabezpieczenia przydziału niż posiadanie tylko jednego.

W szczytowym okresie oszałamiająca liczba 700 000 kont rywalizowała o skromne 6000 miejsc. Doprowadziło to do rosnącego rynku kont Coinlist, który przeszedł procedurę weryfikacji (KYC – Know Your Customer) i mógł ubiegać się o przydziały. W celu usprawnienia takich giełd pojawiły się platformy zwane rynkami OTC.

Aby wyjaśnić:

- OTC (bez recepty): Mechanizm handlowy, w którym kupujący i sprzedający dokonują bezpośrednich transakcji z pominięciem giełdy.

Gdy sektor walut cyfrowych przeszedł w okres bessy, kolekcje NFT, bezpłatne mennice i loterie zaczęły zyskiwać na popularności. Do wiosny 2022 r. wiele kont będzie wspieranych przez usługi takie jak OneProxy, stała się integralną częścią sceny NFT, zapewniając bezpieczeństwo, prywatność i efektywność procesu.

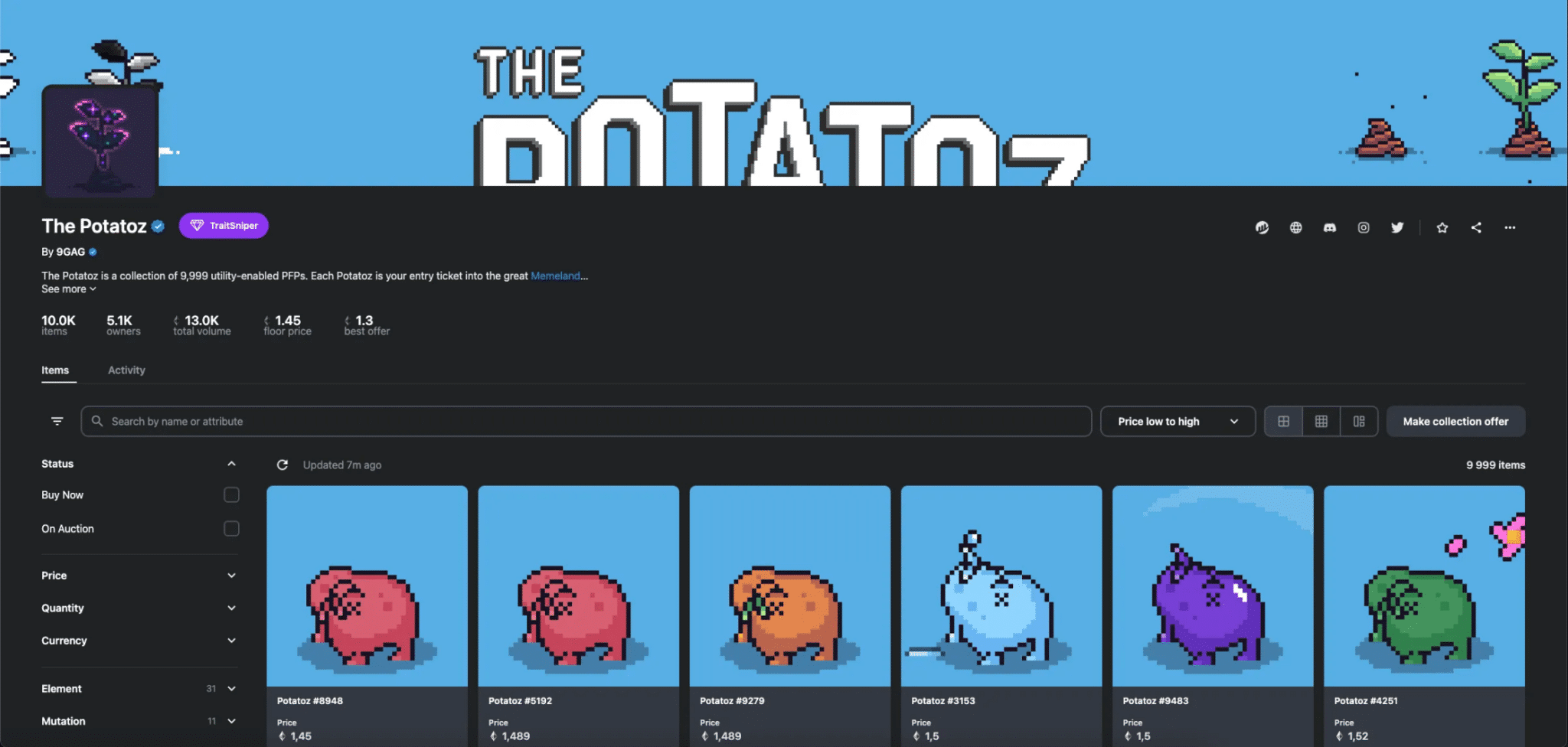

Nadużywanie

Nadużycie w kontekście zrzutów kryptowalut oznacza powtarzalne wykonywanie prostych działań w celu gromadzenia tokenów lub zabezpieczania miejsc na zrzutach z listy dozwolonych NFT w celu uzyskania przyszłego zysku. Przykład z prawdziwego świata można zaczerpnąć z rynku NFT. Weźmy na przykład loterię kolekcji The Potatoz marki Memeland, przeprowadzoną na platformie Premint we współpracy z 9GAG. Tutaj spośród 210 000 kandydatów zaledwie 10 000 uzyskało miejsca na liście dozwolonych. Warto zauważyć, że udział w tej loterii był bezpłatny, co eliminowało potrzebę początkowej inwestycji pieniężnej. Te szczegóły wydarzenia są publicznie dostępne w Etherscan w celu weryfikacji.

Aby odnieść się do aktualnych wskaźników, w chwili pisania tego tekstu cena minimalna kolekcji The Potatoz na OpenSea Marketplace wynosi 1,45 ETH. Przy wartości rynkowej Ethereum wynoszącej około $1750 za ETH, pojedynczy NFT z tej kolekcji jest wart około $2500. Na podstawie współczynnika wniosków do wygranych, jeśli zarządza się 100 kontami, teoretycznie możliwe jest zabezpieczenie około pięciu miejsc na liście dozwolonych, co pomnożone przez wartość NFT mogłoby stanowić nieoczekiwany zysk w wysokości $12,500 bez kapitału początkowego. Urok takich zwrotów jest niezaprzeczalny, co podkreśla potencjał rentowności tej strategii.

Narzędzia do rolnictwa wielokontowego

Rozważając prowadzenie działalności rolniczej z wieloma kontami, konieczne jest posiadanie odpowiednich narzędzi i usług. OneProxy zapewnia solidną podstawę dla tych działań, zapewniając anonimowość i bezpieczeństwo. Poniżej znajduje się wyczerpująca lista kontrolna narzędzi i usług potrzebnych do obsługi wielu kont:

- Przygotowanie: Zrozumienie platform docelowych i nakreślenie strategii to pierwszy krok w przygotowaniu udanej operacji.

- Przeglądarka Anti-Detect: korzystanie z przeglądarki zapobiegającej wykrywaniu ma kluczowe znaczenie, ponieważ może pomóc zamaskować Twój cyfrowy ślad, utrudniając platformom rozpoznawanie i śledzenie Twoich działań na wielu kontach.

- Serwery proxy (OneProxy): Korzystanie z serwerów pośredniczących OneProxy jest niezbędne do maskowania Twojego prawdziwego adresu IP, chroniąc w ten sposób Twoją anonimowość w Internecie.

- Konta email: Będziesz potrzebować wielu kont e-mail do celów rejestracji i weryfikacji na różnych platformach.

- Portfele kryptowalutowe (np. Metamask): Wiele portfeli ma kluczowe znaczenie dla interakcji z dApps i uczestnictwa w działaniach związanych z kryptowalutami.

- Konta w mediach społecznościowych: Do wzięcia udziału w zrzutach, zaangażowania społeczności i aktualizacji niezbędne są różne konta w mediach społecznościowych (Twitter, Discord, Telegram).

Oto szczegółowy opis tego, co może obejmować Twoja konfiguracja:

- Przeglądarka Anti-Detect: Służy do maskowania cyfrowych odcisków palców i zarządzania nimi.

- Serwery proxy:

- Poziom anonimowości: wysoki

- Różnorodność adresów IP: Niezbędna do zarządzania wieloma kontami bez wykrywania.

- Niezawodność: gwarantowany czas pracy zapewniający stały dostęp.

- Konta email: Do rejestracji na platformie i komunikacji.

- Portfele Metamask: Do zarządzania transakcjami i interakcji z inteligentnymi kontraktami.

- Konta w mediach społecznościowych:

- Twitter: za udział w zrzutach, śledzenie projektów i zaangażowanie społeczności.

- Discord: Aby uzyskać dostęp do kanałów społecznościowych i wziąć udział w ekskluzywnych dyskusjach.

- Telegram: do dołączania do grup, dyskusji i aktualizacji.

Niezwykle istotne jest podejście do rolnictwa wielokontowego zgodnie z najwyższymi standardami etycznymi i unikanie wszelkich praktyk, które mogłyby zostać uznane za wyzysk lub sprzeczne z warunkami świadczenia usług.

Zarządzanie kontem gospodarstwa

Aby usprawnić zarządzanie kontami, wskazane jest utrzymywanie szczegółowo zorganizowanego systemu organizacyjnego. Poniżej znajduje się szablon przeznaczony do optymalnego zarządzania różnymi kontami:

| Praca | Hasło | Telefon (jeśli dotyczy) | Uwierzytelnienie loginu | Dane identyfikacyjne | Dodatkowe informacje | |

|---|---|---|---|---|---|---|

| Świergot | [e-mail chroniony] | [hasło] | [numer telefonu] | [Zaloguj sie] | [Identyfikator Twittera] | [notatki] |

| Niezgoda | [e-mail chroniony] | [hasło] | Nie dotyczy | [Znak] | [Identyfikator Discorda] | [notatki] |

| Metamaska | — | [hasło] | Nie dotyczy | [Adres portfela] | [ID metamaski] | [Nasiono/Klucz] |

| Telegram | — | [hasło] | [numer telefonu] | [Zaloguj sie] | [Identyfikator telegramu] | [2FA/poczta zapasowa] |

Dzięki temu formatowi można łatwo i szybko przeglądać wszystkie istotne informacje, takie jak nazwy użytkowników, hasła i powiązane szczegóły.

Wzmocnienie swojej obecności w sieciach społecznościowych może odegrać kluczową rolę w zaangażowaniu się w programy ambasadorów poziomu 1. Zacznij od stworzenia profilu na Twitterze ze spójnym brandingiem — tym samym pseudonimem, nagłówkiem i awatarem w różnych sieciach — aby zwiększyć rozpoznawalność.

Angażując się w działania online związane z kryptowalutami, rozważ użycie dedykowanej przeglądarki. OneProxy rekomenduje Brave Browser ze względu na funkcje zorientowane na prywatność i środowisko przyjazne dla kryptowalut.

Pamiętaj, aby scentralizować wszystkie e-maile z wielu kont w jednym głównym e-mailu, do którego będziesz mieć stały dostęp, najlepiej na telefonie, aby usprawnić komunikację i aktualizacje.

Przestrzegając tych wytycznych i korzystając z niezawodnych usług OneProxy, możesz prowadzić farmę na wielu kontach, koncentrując się na bezpieczeństwie, prywatności i wydajności organizacyjnej.

Przeglądarki zapobiegające wykrywaniu

Kiedy uczestniczysz w różnych działaniach online, zwłaszcza tych, które przekraczają cienką granicę akceptowalności, ukrywanie swojego cyfrowego śladu staje się najważniejsze. Przeglądarki zapobiegające wykrywaniu oferują rozwiązanie, umożliwiając użytkownikom maskowanie odcisków palców przeglądarki. To cyfrowe przebranie umożliwia użytkownikom zarządzanie wieloma kontami bez wywoływania zwykłych flag bezpieczeństwa, które byłyby wywoływane w przypadku konwencjonalnych metod przeglądania.

Analiza porównawcza przeglądarek Anti-Detect

Poszukując najlepszej przeglądarki zapobiegającej wykrywaniu, oceniliśmy różne opcje w oparciu o ich funkcje, użyteczność i opłacalność. Poniżej znajdują się szczegółowe informacje na temat wybranych przeglądarek zapobiegających wykrywaniu, dostosowanych do działań wymagających zwiększonej anonimowości:

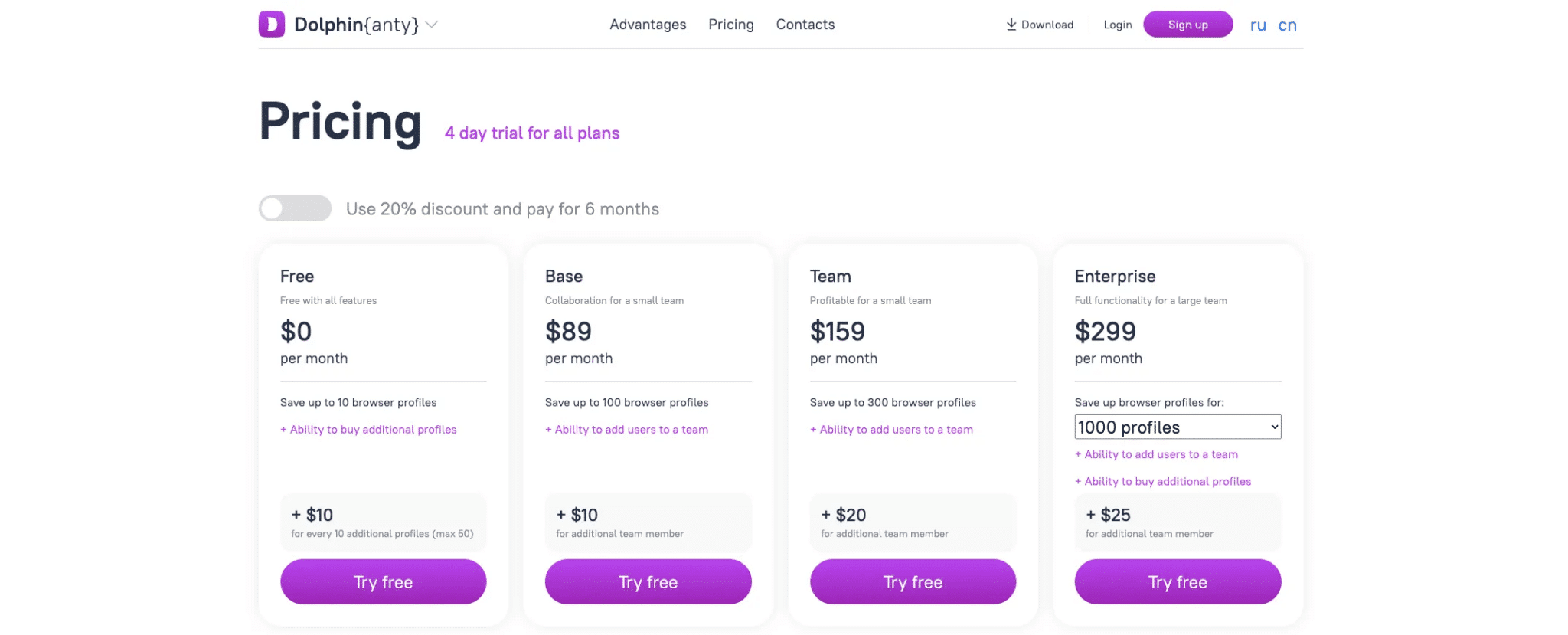

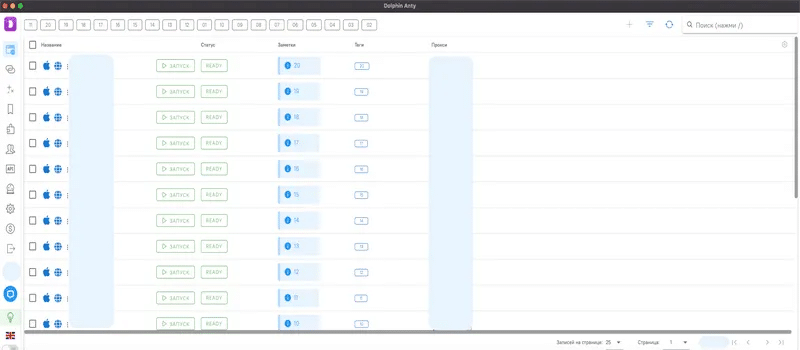

Delfin Anty

Naszą najlepszą rekomendacją jest Dolphin Anty, przeglądarka zaprojektowana w celu ochrony anonimowości użytkowników za pomocą pakietu funkcji dostosowanych do utrzymywania wielu osób online. W ramach planu Free Dolphin Anty oferuje dziesięć profili przeglądarki, wyposażonych w funkcję zapisywania, która pozostaje aktywna przez czas nieokreślony. Interfejs przeglądarki jest przyjazny dla użytkownika, zapewniając użytkownikom bezproblemową nawigację. Poniżej przedstawiamy szczegółową strukturę cenową oraz wizualny przegląd interfejsu przeglądarki.

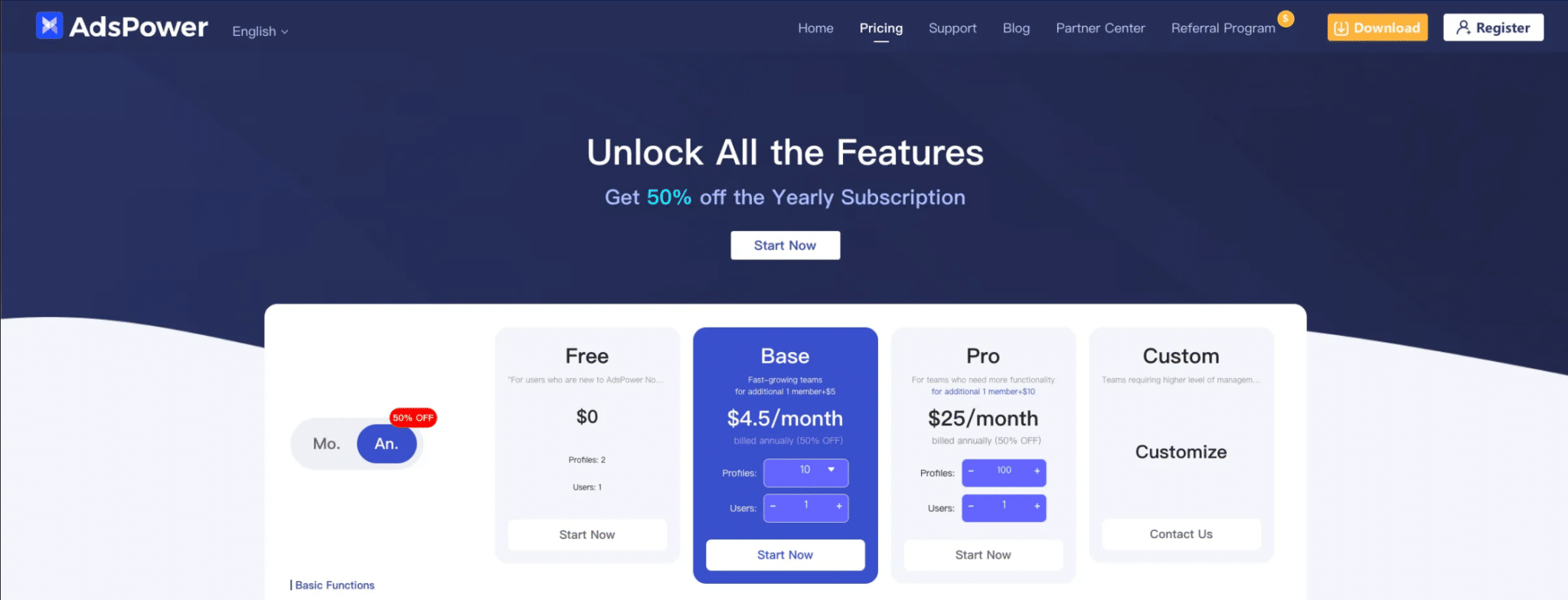

Moc reklam

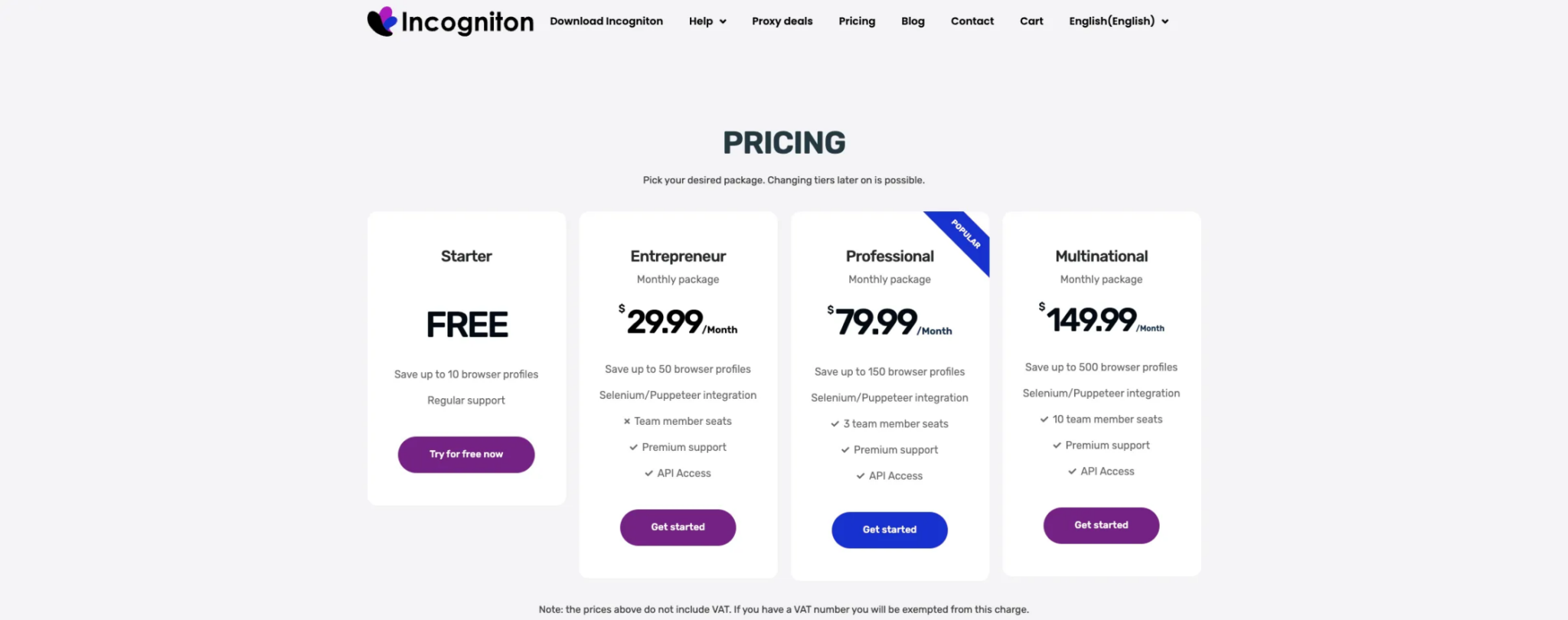

Chociaż ADS Power jest godną pochwały przeglądarką zapobiegającą wykrywaniu, może nie być idealnym kandydatem do naszego celu — tworzenia dziesięciu kont i zarządzania nimi. Oferuje tylko dwa darmowe konta, co może być niewystarczające. Co więcej, miesięczny koszt $4.5, choć pozornie minimalny, z czasem może kumulować się w znaczną kwotę, co czyni go kosztowną opcją dla kogoś, kto dopiero zaczyna z tego typu działalnościami.

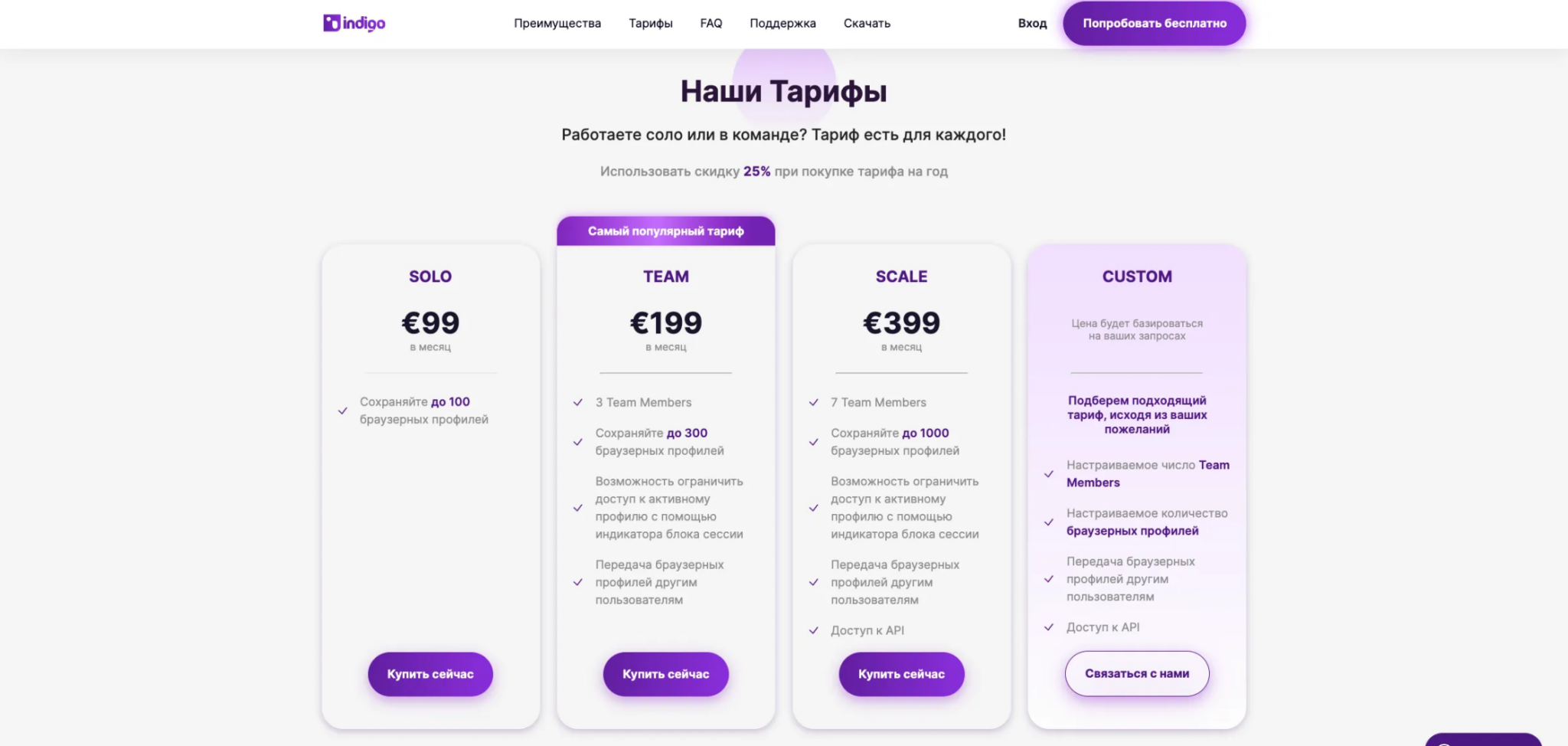

Przeglądarka Indigo

Przeglądarka Indigo cieszy się popularnością w marketingu afiliacyjnym dzięki solidnemu systemowi zarządzania kontami, który może obsłużyć do 100 kont. Jednak ta zdolność przekracza potrzeby naszego kryterium dziesięciu kont, a związane z tym koszty mogą nie uzasadniać jej wykorzystania dla naszej docelowej skali działalności.

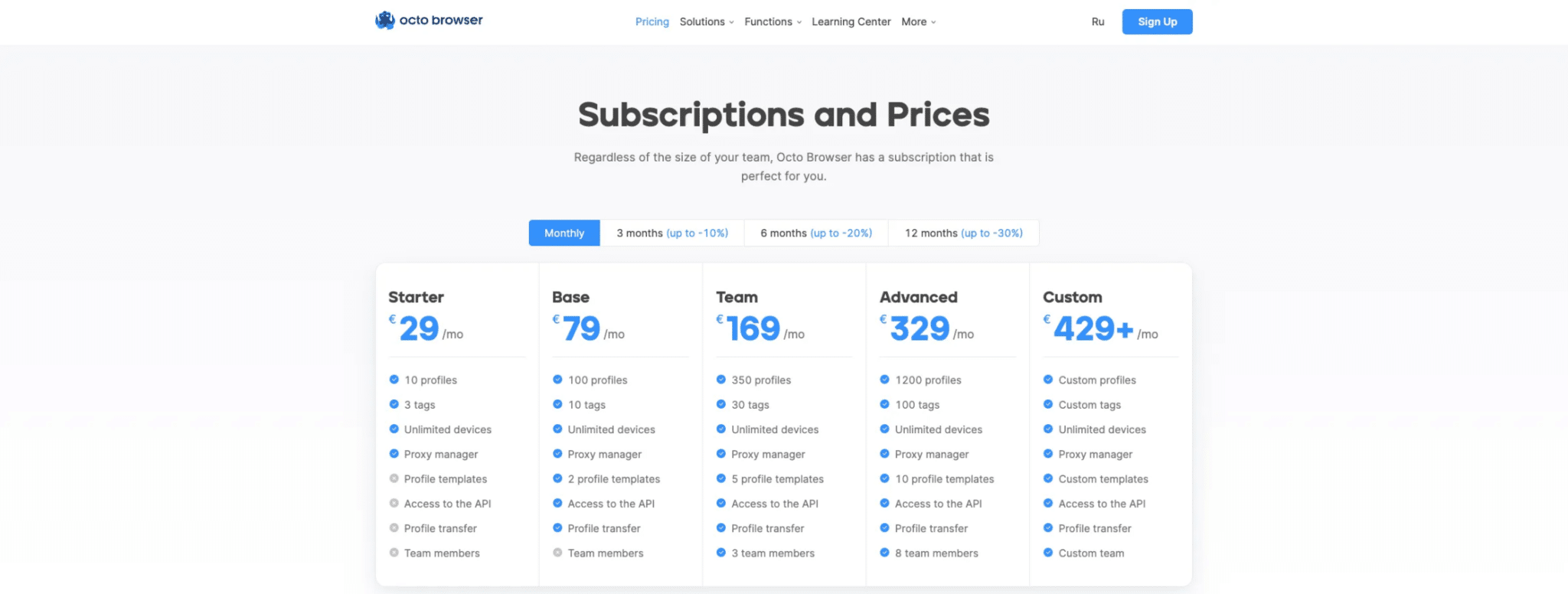

Przeglądarka Octo

Przeglądarka Octo, której sporadycznie używaliśmy podczas naszych eksploracji, zapewnia solidne przeglądanie z ochroną przed wykryciem. Zdecydowaliśmy się jednak wykluczyć go z naszej głównej listy ze względu na obecność bardziej dostosowanych alternatyw dla naszych zarysowanych celów.

Rozpoznanie

Incognition przedstawia realną opcję oferując dziesięć bezpłatnych profili, które idealnie pasują do celu, jakim jest utworzenie dziesięciu kont. Niemniej jednak, biorąc pod uwagę, że Dolphin Anty również oferuje podobny zestaw funkcji, lepszym rozwiązaniem może być wybranie Dolphin zamiast Incognition. Poprzednie poparcie dla Dolphin Anty w tym artykule i jego przewagi komparatywne przechylają szalę na jego korzyść.

Wybór i konfiguracja preferowanej przeglądarki Anti-Detect

Przeglądając powyższe przeglądarki, Dolphin Anty wyróżnia się jako najwłaściwszy wybór dla naszych zdefiniowanych potrzeb. Proces rozpoczynający się od Dolphin Anty obejmuje proste kroki:

- Rejestracja poprzez podany link.

- Pobranie odpowiedniej aplikacji dla Twojego systemu operacyjnego (Windows lub Mac).

- Instalacja i konfiguracja dziesięciu różnych profili przeglądarki, każdy skonfigurowany tak, aby spełniał określone potrzeby operacyjne.

Interfejs użytkownika Dolphin Anty został intuicyjnie zaprojektowany, aby pomóc użytkownikom w sprawnym tworzeniu i zarządzaniu profilami przeglądarki, dzięki czemu wykonywane zadanie przebiega bezproblemowo. Po zakończeniu konfiguracji będziesz mieć do dyspozycji potężne narzędzie do nawigacji po swoich działaniach z pożądaną anonimowością.

W następnej sekcji przejdziemy do dyskusji na temat znaczenia serwerów proxy i tego, w jaki sposób dodatkowo zwiększają one anonimowość zapewnianą przez przeglądarki zapobiegające wykrywaniu.

Korzystanie z serwerów proxy

W dziedzinie cyfrowej anonimowości i bezpieczeństwa serwery proxy to niedocenieni bohaterowie, którzy oferują dodatkową warstwę prywatności i wszechstronność funkcjonalną. Przekierowując Twój ruch internetowy przez serwer pośredniczący, serwery proxy zapewniają bufor maskujący Twój adres IP, ukrywając w ten sposób Twoją prawdziwą tożsamość i lokalizację online.

Mechanika operacyjna proxy

Serwer proxy to brama łącząca Twój komputer z Internetem. Oto szczegółowy opis działania serwera proxy:

- Zapytanie o przesłanie: Kiedy żądasz odwiedzenia strony internetowej, żądanie trafia najpierw do serwera proxy.

- Maskowanie IP: Serwer proxy zastępuje Twój adres IP swoim własnym.

- Żądanie internetowe: Serwer proxy przekazuje następnie Twoje żądanie do serwera WWW żądanej strony internetowej.

- Pobieranie odpowiedzi: Serwer WWW wysyła żądane dane z powrotem do serwera proxy.

- Dostarczanie danych: Na koniec serwer proxy przesyła dane witryny z powrotem do Ciebie.

Dzięki temu mechanizmowi Twoja obecność w Internecie wygląda tak, jakby pochodziła z lokalizacji serwera proxy, a nie z Twojej rzeczywistej lokalizacji fizycznej.

Typy serwerów proxy i ich zastosowanie w zarządzaniu wieloma kontami

W przypadku zadań związanych z obsługą wielu kont lub czynnościami wrażliwymi na dane, wybór odpowiedniego typu serwera proxy ma kluczowe znaczenie. Zagłębmy się w powszechnie używane typy proxy:

Prywatne proxy

- Opis: Przypisany wyłącznie do jednego użytkownika, oferujący osobistą bramę.

- Przypadek użycia: Idealny do zadań wymagających dużej anonimowości i wyłącznej kontroli.

- Koszt: Około $1,5 miesięcznie na każde proxy.

- Rekomendacje: Wysoce zalecane w przypadku operacji na wielu kontach.

Mobilne proxy

- Opis: Wykorzystuje mobilne połączenia danych i oferuje możliwość rotacji adresów IP.

- Przypadek użycia: Korzystne w przypadku zadań wymagających częstej zmiany adresów IP.

- Koszt: Różni się w zależności od dostawcy i pakietu, zazwyczaj jest wyższy niż w przypadku prywatnych serwerów proxy.

- Rekomendacje: Nieistotne w przypadku użycia, jeśli rotacja adresów IP nie jest priorytetem.

Serwery proxy centrum danych

- Opis: Te serwery proxy, zlokalizowane w centrach danych, oferują niewyłączne, współdzielone adresy IP.

- Przypadek użycia: Nadaje się do operacji masowych, gdzie wyłączność nie stanowi większego problemu.

- Koszt: Bardziej przystępne, można kupić w dużych ilościach.

- Rekomendacje: Mniej zalecane w przypadku wrażliwych zadań z wieloma kontami ze względu na współdzielony charakter.

Rotacyjne proxy

- Opis: Automatycznie zmienia adres IP przy każdym nowym żądaniu.

- Przypadek użycia: Przydatny do skrobania lub operacji, które korzystają z częstych zmian adresu IP.

- Koszt: Różnie, ogólnie opłacalnie w stosunku do oferowanej funkcjonalności.

- Rekomendacje: Nie konieczne, chyba że Twoje działania wymagają nowych adresów IP dla każdej akcji.

Implementowanie serwerów proxy w przeglądarkach Anti-Detect

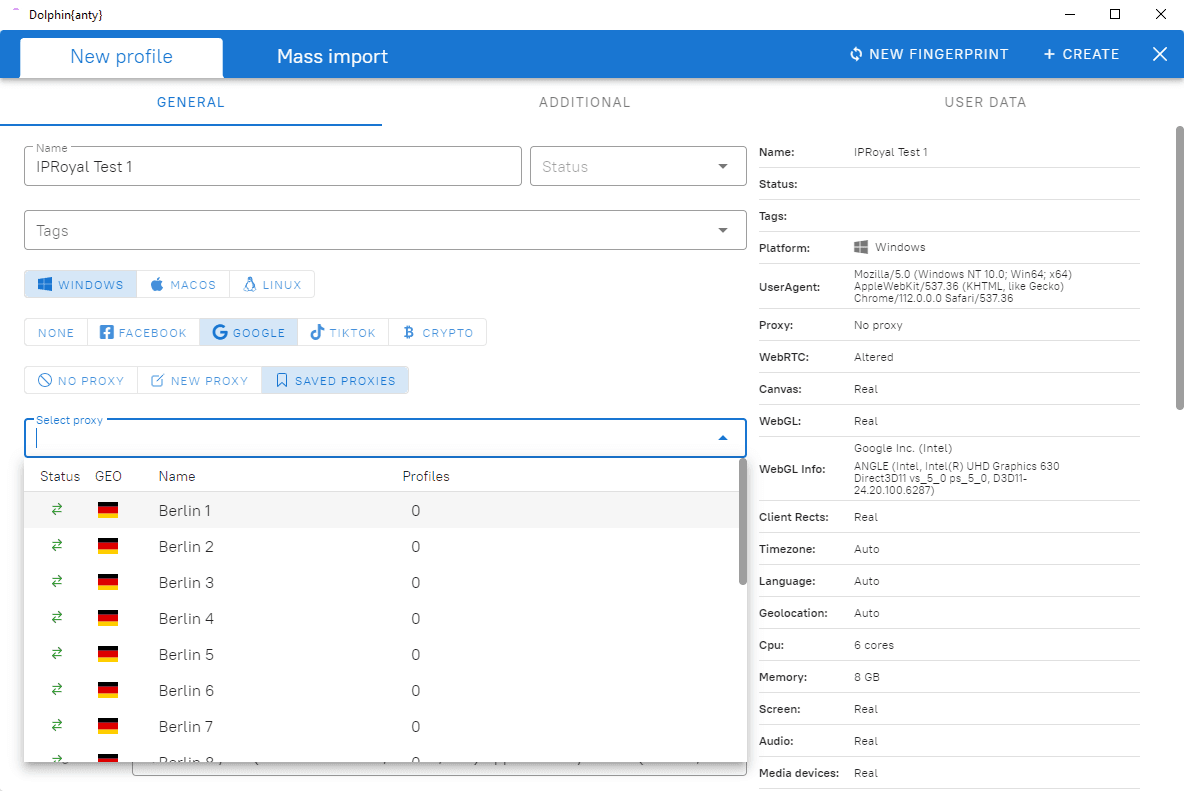

Dla Twoich operacji prywatne proxy są optymalnym wyborem. Zapewniają dyskrecję i niezawodność niezbędną do zarządzania wieloma kontami. Oto przewodnik krok po kroku dotyczący konfigurowania serwerów proxy w Dolphin Anty:

- Zdobądź proxy: Wybierz renomowanego dostawcę, takiego jak OneProxy, i kup dziesięć prywatnych serwerów proxy.

- Wybierz Kraje: Wybierz proxy z siedzibą w krajach przyjaznych kryptowalutom, takich jak USA czy Niemcy.

- Integracja z Dolphinem Anty: Przypisz odrębne proxy do każdego profilu przeglądarki w Dolphin Anty. Oto jak:

- Otwórz Dolphin Anty i przejdź do obszaru ustawień lub zarządzania profilami.

- Dla każdego profilu znajdź opcję wprowadzenia szczegółów serwera proxy.

- Wprowadź adres IP, port i wszelkie wymagane dane uwierzytelniające dla jednego z prywatnych serwerów proxy.

- Zapisz konfigurację, aby upewnić się, że serwer proxy jest aktywny dla tego profilu.

- Powtórz tę czynność dla każdego z dziesięciu profili, upewniając się, że każdy ma unikalny serwer proxy.

Wykonując te kroki, gwarantujesz, że każdy z Twoich profili operacyjnych w Dolphin Anty jest wspierany przez solidną warstwę bezpieczeństwa i anonimowości z obsługą proxy. Inwestycja w prywatne serwery proxy, która wyniesie około $15 miesięcznie, to niewielka cena za znaczącą wartość dodaną, jaką oferują w zakresie utrzymywania integralności operacyjnej i unikania wykrycia.

Przykład konfiguracji proxy

Poniżej znajduje się wizualny przykład konfiguracji proxy:

| Numer profilu | Typ proxy | Adres IP | Port | Kraj |

|---|---|---|---|---|

| Profil 1 | Prywatny | 192.0.2.1 | 8080 | USA |

| Profil 2 | Prywatny | 192.0.2.2 | 8080 | Niemcy |

| … | … | … | … | … |

| Profil 10 | Prywatny | 192.0.2.10 | 8080 | USA |

Upewnij się, że każdy profil jest powiązany z unikalnym adresem IP, aby zachować odrębność wszystkich operacji.

Mając skonfigurowane proxy i skonfigurowane profile Dolphin Anty, stworzyłeś potężną strukturę do prowadzenia działań online z wysokim stopniem anonimowości i wydajności. Ta konfiguracja ma kluczowe znaczenie dla osób wymagających dyskretnej obecności w Internecie i zarządzania wieloma podmiotami cyfrowymi.

Konta email

Utworzenie solidnej struktury poczty elektronicznej jest podstawą sprawnego zarządzania rejestracjami i komunikacją online. Oto uporządkowane podejście do wybierania, pozyskiwania i wdrażania usług e-mail dostosowanych do działań obejmujących wiele kont.

Wybór dostawcy poczty e-mail

Wybór dostawcy usług e-mail ma kluczowe znaczenie dla płynnej interakcji z platformami takimi jak Premint. Kryteria wyboru powinny opierać się na niezawodności, powszechnej akceptacji i łatwości zarządzania.

Gmail: preferowany wybór

- Zalety:

- Powszechnie akceptowane i szeroko stosowane na różnych platformach.

- Przyjazny interfejs użytkownika i integracja z różnymi usługami.

- Solidne funkcje bezpieczeństwa i niezawodny czas pracy.

- Rozważania:

- Możliwość zażądania weryfikacji telefonicznej lub zapasowego adresu e-mail.

- Sporadyczne filtrowanie ważnych wiadomości do spamu.

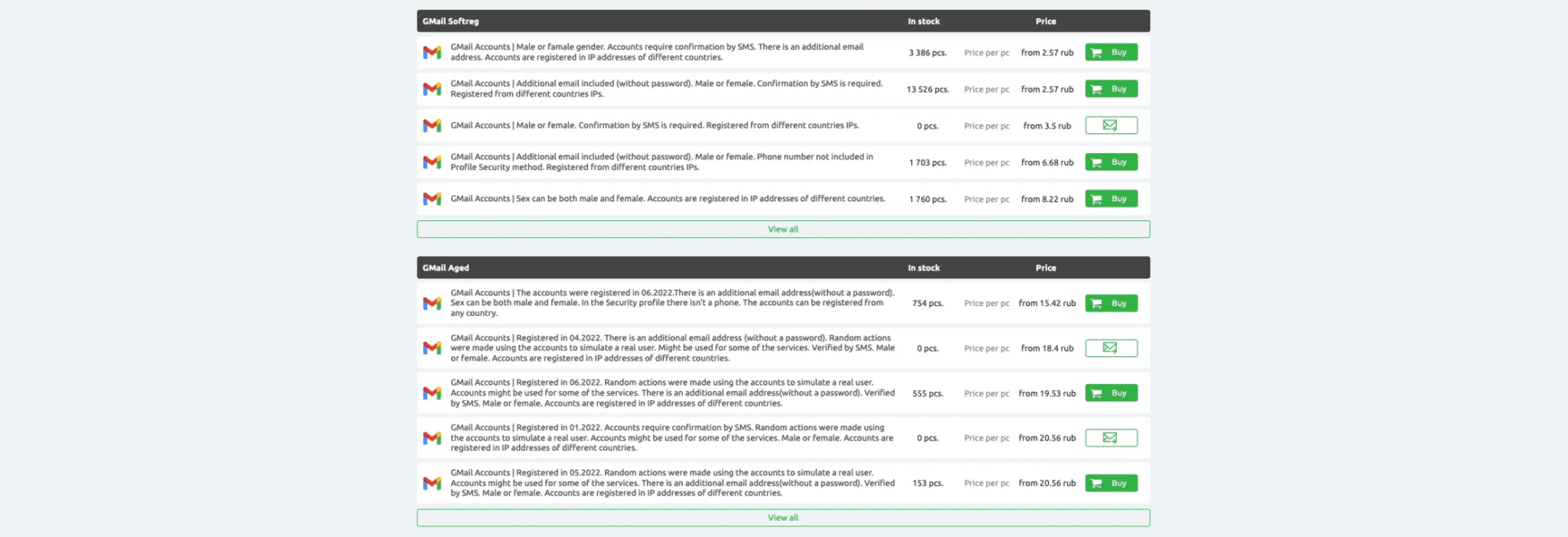

Nabycie kont e-mail

Zakup istniejących kont e-mail może przyspieszyć proces konfiguracji. Oto jak podejść do przejęcia:

Polecane rynki:

- Rynek ACCS:

- Oferuje różnorodne konta e-mail i media społecznościowe.

- Akceptuje kryptowaluty, zapewniając dodatkową warstwę prywatności.

- DarkStore:

- Podobne usługi, zapewniające szereg wstępnie zweryfikowanych kont e-mail.

- ZainstalujShop:

- Kolejny dostawca bezpiecznego kupowania kont cyfrowych.

Różnorodność w pozyskiwaniu:

- Kup 1-2 konta od wielu sprzedawców, aby zdywersyfikować ryzyko.

- Wybierz konta, które mają ponad rok i wykazują pewną aktywność.

Integracja z przeglądarkami Anti-Detect

Po uzyskaniu kont e-mail zintegruj je z systemem przeglądarki antywykrywającej, wykonując następujące kroki:

- Konfiguracja profilu: Przypisz każde konto e-mail do innego profilu przeglądarki w Dolphin Anty.

- Weryfikacja SMS-em: W przypadku kont wymagających weryfikacji SMS-em skorzystaj z usług takich jak Aktywuj SMS-em, wybierając opłacalne regiony, takie jak Indonezja czy Wietnam.

Analiza kosztów i aktywacja

- Konta email: Szacowany koszt dla 10 kont wynosi około $5.

- Aktywacja SMS-em: Przybliżony koszt aktywacji wynosi $0,15.

Trzymając się tej strategii, nie tylko oszczędzasz czas, ale także tworzysz odporną infrastrukturę obejmującą wiele kont, charakteryzującą się zmniejszonym prawdopodobieństwem wykrycia i problemami z funkcjonalnością.

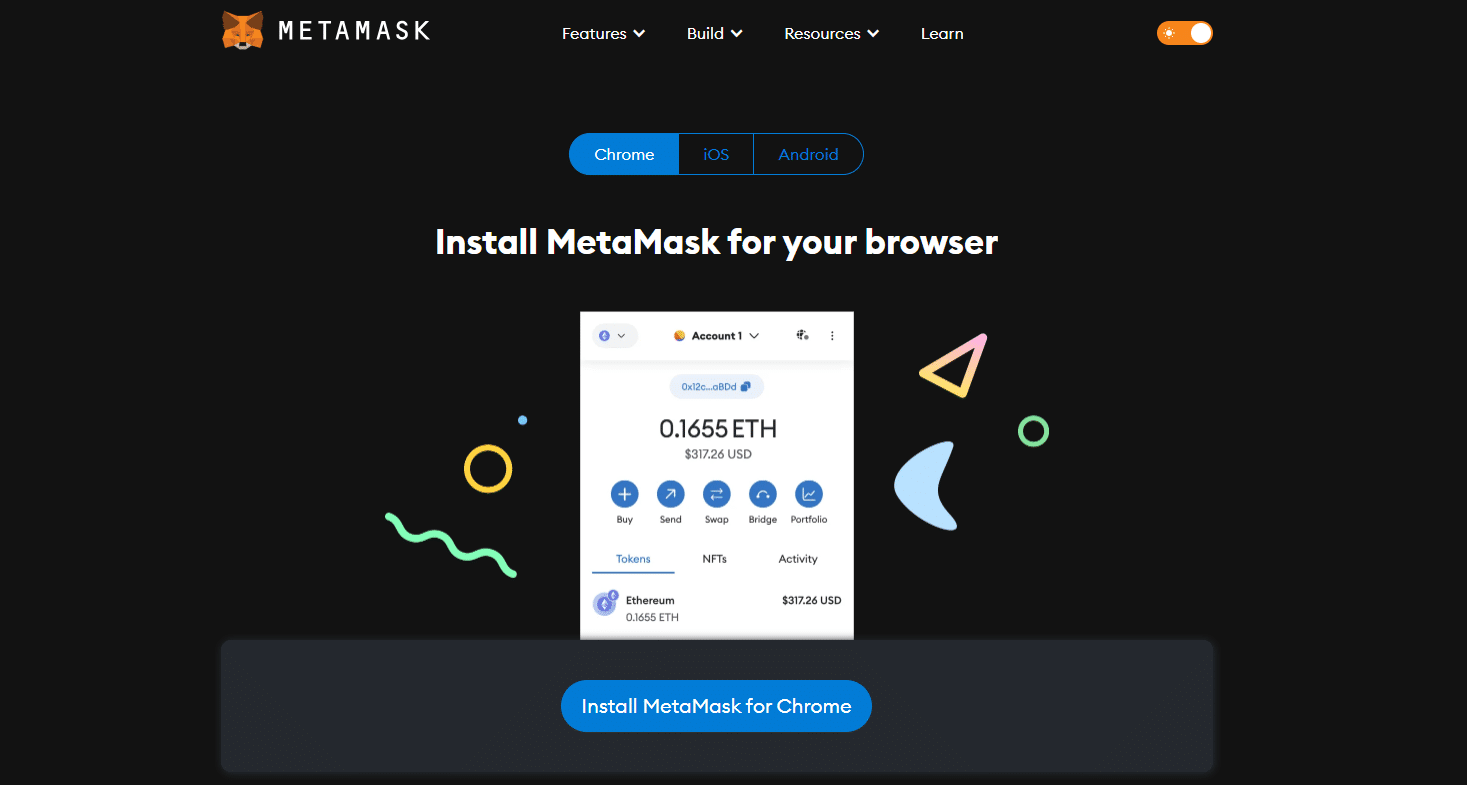

Portfele Metamask

Precyzyjne tworzenie portfeli Metamask i zarządzanie nimi jest niezbędne w przypadku działań finansowych i transakcji kryptowalutowych. Oto szczegółowa procedura tworzenia dziesięciu portfeli Metamask:

- Instalacja:

- Pobierz i zainstaluj rozszerzenie Metamask w oddzielnych profilach przeglądarki.

- Tworzenie portfela:

- Wykonaj proces konfiguracji indywidualnie dla każdego portfela Metamask.

- Wyznacz unikalne i złożone hasła dla każdego portfela.

- Środki bezpieczeństwa:

- Zapisz bezpiecznie frazę Seed, unikając przechowywania cyfrowego, aby zapobiec włamaniom.

- Rozważ fizyczne rozwiązania w zakresie bezpiecznego przechowywania fraz początkowych.

- Aktywność konta:

- Wpłać nominalną kwotę ETH na opłaty transakcyjne, aby aktywować każdy portfel.

- Angażuj się w drobne transakcje lub zamiany, aby wykazać autentyczność konta.

- Różnorodność łańcucha bloków:

- Rozprowadź niewielką równowagę pomiędzy różnymi łańcuchami bloków, aby wyświetlić aktywność niezależną od sieci.

- Ewidencjonowanie:

- Prowadź szczegółowy zapis wszystkich adresów portfeli, najlepiej w arkuszu Excel.

Dzięki tej systematycznej konfiguracji masz pewność, że każdy portfel Metamask jest bezpieczny, aktywny i gotowy do użycia. Skrupulatne rejestrowanie szczegółów portfela i fraz zabezpieczających jest niezbędne do utrzymania bezpieczeństwa i wydajności operacyjnej.

Konta w mediach społecznościowych

Tworzenie kont w mediach społecznościowych i zarządzanie nimi, szczególnie dla firm lub złożonych operacji online, wymaga starannego planowania i przestrzegania najlepszych praktyk, aby zapewnić długowieczność konta i zminimalizować ryzyko zawieszenia lub zablokowania. Poniżej znajdują się szczegółowe strategie pozyskiwania i zarządzania kontami na Twitterze, Discordzie i Telegramie.

Nabywanie kont na Twitterze

Chcąc kupić konta na Twitterze, należy skupić się na kontach, które oferują największy potencjał stabilności i reputacji. Oto przewodnik krok po kroku:

- Poruszanie się po rynku ACCS:

- Odwiedź stronę i znajdź kategorię „Twitter”.

- Wybierz konta na podstawie wieku, obserwujących i poziomu aktywności.

- Kryteria wyboru konta:

- Rok rejestracji: 2015 – 2019

- Aktywność: Wstępnie rozgrzana z historią interakcji

- Integracja z Gmailem:

- Jeśli to możliwe, kup konta na Twitterze połączone już z Gmailem.

- Jeśli nie jest uwzględniony, ręcznie połącz konta Twitter z uzyskanymi wcześniej kontami Gmail.

- Personalizacja konta:

- Zaktualizuj awatary, nagłówki i opisy profili, aby dopasować je do swoich motywów (np. kryptowaluty, NFT).

- Zmień nazwy użytkowników i linki, aby zapewnić spójność marki.

- Usuwanie numerów telefonów:

- Jeśli konta są weryfikowane za pomocą telefonu, usuń powiązanie numerów po bezpiecznym zalogowaniu.

- Weryfikacja SMS-em:

- W przypadku nowych weryfikacji użyj SMS-Activate z numerami z opłacalnych regionów.

- Wzrost i aktywność:

- Korzystaj z platform takich jak AddMeFast, aby organicznie zwiększać bazę obserwujących.

- Angażuj konta w działania związane z Twoim tematem.

Tworzenie kont Discord

Konta Discord można tworzyć ręcznie lub kupować. Obydwa podejścia mają różne procedury.

- Rejestracja ręczna:

- Do rejestracji użyj kont Gmail.

- Natychmiast zweryfikuj za pomocą SMS-Activate, używając numerów z regionów takich jak Indonezja czy Wietnam.

- Wypełnij dane profilu i wyłącz niepotrzebne powiadomienia.

- Kupowanie kont Discord:

- Jeśli zdecydujesz się na zakup, wykonaj podobne kroki, jak w przypadku kont na Twitterze w ACCS Market.

- Odłącz wszystkie poprzednie e-maile i połącz swoje konta Gmail, aby uzyskać lepszą kontrolę.

Zarządzanie kontami na Telegramie

Telegram ma szczególne wymagania dotyczące zarządzania kontem i aktywacji, zwłaszcza dotyczące formatu używanego do szczegółów konta.

- Rejestracja i aktywacja konta:

- Wykorzystaj system Mac OS X do bezproblemowego procesu rejestracji i aktywacji za pomocą SMS-Activate.

- Format TDATA dla Windows:

- Zapoznaj się z formatem TDATA, który ma kluczowe znaczenie dla użytkowników systemu Windows zarządzających kontami Telegramu.

- Zbadaj i ucz się z samouczków YouTube, jak efektywnie korzystać z formatu TDATA.

- Subskrypcja kanału:

- Upewnij się, że subskrybujesz swoje kanały na Telegramie (zwłaszcza te w języku rosyjskim), aby być na bieżąco.

Podsumowanie i najlepsze praktyki

- Dywersyfikacja: Kupuj konta z wielu źródeł, aby uniknąć wzorców, które mogą prowadzić do oflagowania konta.

- Dokumentacja: Prowadź szczegółowe zapisy szczegółów konta, metod weryfikacji i historii transakcji.

- Bezpieczeństwo: Zawsze używaj unikalnych, silnych haseł do każdego konta i bezpiecznie przechowuj szczegóły odzyskiwania.

- Zajęcia rozgrzewkowe: Regularnie korzystaj z kont z autentycznymi działaniami, aby zbudować historię legalnego użytkowania.

- Zgodność: Przestrzegaj warunków korzystania z każdej platformy, aby uniknąć zawieszenia lub zamknięcia konta.

Metodycznie wdrażając te strategie, możesz zbudować solidne ramy dla swojej obecności w mediach społecznościowych, które wspierają zarządzanie wieloma kontami, jednocześnie ograniczając ryzyko związane z bezpieczeństwem kont i zgodnością platformy.

Ile kosztuje farma kont?

Biorąc pod uwagę informacje i wymagania dotyczące zakładania sieci multikont, podsumowanie operacji i szacunkowe wydatki można rzeczywiście przedstawić w zorganizowany sposób. Dla przejrzystości i dalszego planowania wyniki można zestawić w następujący sposób:

| Przedmiot | Ilość | Cena jednostkowa | Całkowity koszt | Uwagi/komentarze |

|---|---|---|---|---|

| Przeglądarka zapobiegająca wykrywaniu | 10 | $0.00 | $0.00 | Bezpłatnie, upewnij się, że jest aktualny i bezpieczny. |

| Pełnomocnik | 10 | $5.00 | $50.00 | Opłata miesięczna, niezbędna do dywersyfikacji własności intelektualnej. |

| Konta email | 10 | $0.50 | $5.00 | Zakupione na sprawdzonych targowiskach. |

| Konta na Twitterze | 10 | $0.50 | $5.00 | Wybrane według kryteriów wieku i obserwujących. |

| Konta Discord | 10 | $0.00 | $0.00 | Ręcznie zarejestrowany na kontach Gmail. |

| Konta telegramowe | 10 | $0.15 | $1.50 | Zarejestrowany i aktywowany poprzez SMS-Activate. |

| Całkowity koszt początkowy | $61.50 | Z wyłączeniem oprogramowania do automatyzacji. | ||

| Koszty miesięczne | $50.00 | Opłata cykliczna za usługę proxy. |

Przewidywane koszty skalowania (na 100 kont):

| Przedmiot | Szacowany koszt całkowity | Uwagi/komentarze |

|---|---|---|

| Wiele kont | $115.00 | Zakładając liniowe skalowanie kosztów. |

| Pełnomocnik (miesięcznie) | $59.00 | Zwiększana w zależności od liczby serwerów proxy potrzebnych dla dodatkowych kont. |

| Oprogramowanie do automatyzacji | do ustalenia | Koszty będą się różnić w zależności od możliwości oprogramowania i opłat licencyjnych. |

Wnioski i dalsze kroki

Twoja początkowa konfiguracja jest teraz kompletna przy minimalnej inwestycji, kładąc podwaliny pod Twoje działania w przestrzeni kryptowalut i NFT. Idąc dalej:

- Dokumentacja: Użyj arkusza kalkulacyjnego Excel do dokumentowania szczegółów konta, działań i wydatków w celu skutecznego zarządzania.

- Monitorowanie na żywo: Śledź interesujące projekty za pośrednictwem mediów społecznościowych, aby wykorzystać możliwości w odpowiednim czasie.

- Zarządzanie ryzykiem: Regularnie przeglądaj i dostosowuj warunki świadczenia usług dla każdej platformy, aby zachować trwałość swoich kont.

- Przyszłe wskazówki: Czekaj na drugą część przewodnika skupiającą się na maksymalizacji zysków z loterii NFT i zrozumieniu niuansów współpracy z twórcami kolekcji.

Pamiętaj, że powyższe są szacunkowe, a rzeczywiste koszty mogą się różnić. Ważne jest, aby okresowo przeglądać i dostosowywać budżet i strategie, jeśli zajdzie taka potrzeba. Dzięki temu ustrukturyzowanemu podejściu możesz skutecznie zarządzać i rozwijać swoją sieć obejmującą wiele kont.