Clause de non-responsabilité

La comptabilité multiple dans le domaine des parachutages de cryptomonnaies a suscité une attention considérable. OneProxy reconnaît le rôle central des serveurs proxy dans de telles stratégies. Nous plaidons pour l’utilisation éthique et intelligente des pratiques multi-comptables. Principalement destiné aux nouveaux entrants sur le marché, cet article présente le multi-compte comme une voie potentielle de revenus. Même si cela nécessite un investissement financier minime, un engagement de temps important est essentiel. S’en remettre uniquement à l’approche « gagner sans investir » n’est pas suffisant. Nous déconseillons fermement toute pratique susceptible de nuire ou de dévaloriser les projets. Cette stratégie peut servir de base à ceux qui naviguent dans les subtilités du marché des cryptomonnaies. À mesure que vous élargissez vos horizons, votre capacité financière et vos compétences, vous pouvez vous tourner vers des tactiques de gains innovantes. OneProxy et ce guide visent à éclairer votre chemin dans ce paysage complexe, en commençant par les principes de base et en passant progressivement à des principes plus complexes.

Multi-compte avec OneProxy

La comptabilité multiple désigne la méthode permettant d'établir plusieurs comptes pour des intentions diverses. Dans le domaine des crypto-monnaies, son application s'étend sur les réseaux de test, les parachutages, les initiatives d'ambassadeurs, le remplissage Lueur formulaires et rejoindre les loteries NFT.

Cette approche a connu une forte augmentation de son adoption vers 2021, en phase avec la montée en puissance du Couler blockchain sur Liste de pièces, une plateforme dédiée aux principales offres de jetons des entreprises Web3. La croissance étonnante des jetons Flow, multipliant par 300 le prix de son offre initiale de pièces (ICO), témoigne de son succès. Pour mettre cela en perspective : un investissement de 1 000 $ pourrait se métamorphoser en un montant stupéfiant de 300 000 $ en seulement trois ans.

Pour plus de clarté:

- ICO (offre initiale de pièces): Cela peut être assimilé à une IPO (Initial Public Offer) sur les marchés boursiers traditionnels. Cela désigne la procédure consistant à offrir au public les actions d’une société de crypto-monnaie.

Après la réussite sans précédent de Flow sur Coinlist, les particuliers ont manifesté un intérêt accru pour se lancer dans des ventes de jetons analogues. Mais l’immense popularité de la plateforme représentait un défi ; tous n’ont pas pu obtenir des allocations pour leurs projets préférés. En conséquence, les participants se sont tournés vers la création de plusieurs comptes. La raison est simple : posséder, par exemple, une centaine de comptes augmente les chances d’obtenir une allocation plutôt que d’en avoir un seul.

À son apogée, 700 000 comptes se disputaient un maigre 6 000 emplacements. Cela a conduit à un marché en plein essor pour les comptes Coinlist qui avaient passé la procédure de vérification (KYC – Know Your Customer) et qui pouvaient réclamer des allocations. Des plateformes, appelées marchés OTC, ont vu le jour pour rationaliser ces échanges.

Pour élucider :

- OTC (de gré à gré): Un mécanisme commercial dans lequel les acheteurs et les vendeurs effectuent des transactions directement, en contournant une bourse.

Alors que le secteur de la monnaie numérique est passé à un marché baissier, les collections NFT, les monnaies gratuites et les loteries ont commencé à gagner du terrain. D'ici le printemps 2022, le multi-comptes, renforcé par des services comme OneProxy, est devenu une partie intégrante de la scène NFT, garantissant ainsi la sécurité, la confidentialité et l'efficacité du processus.

Abuser

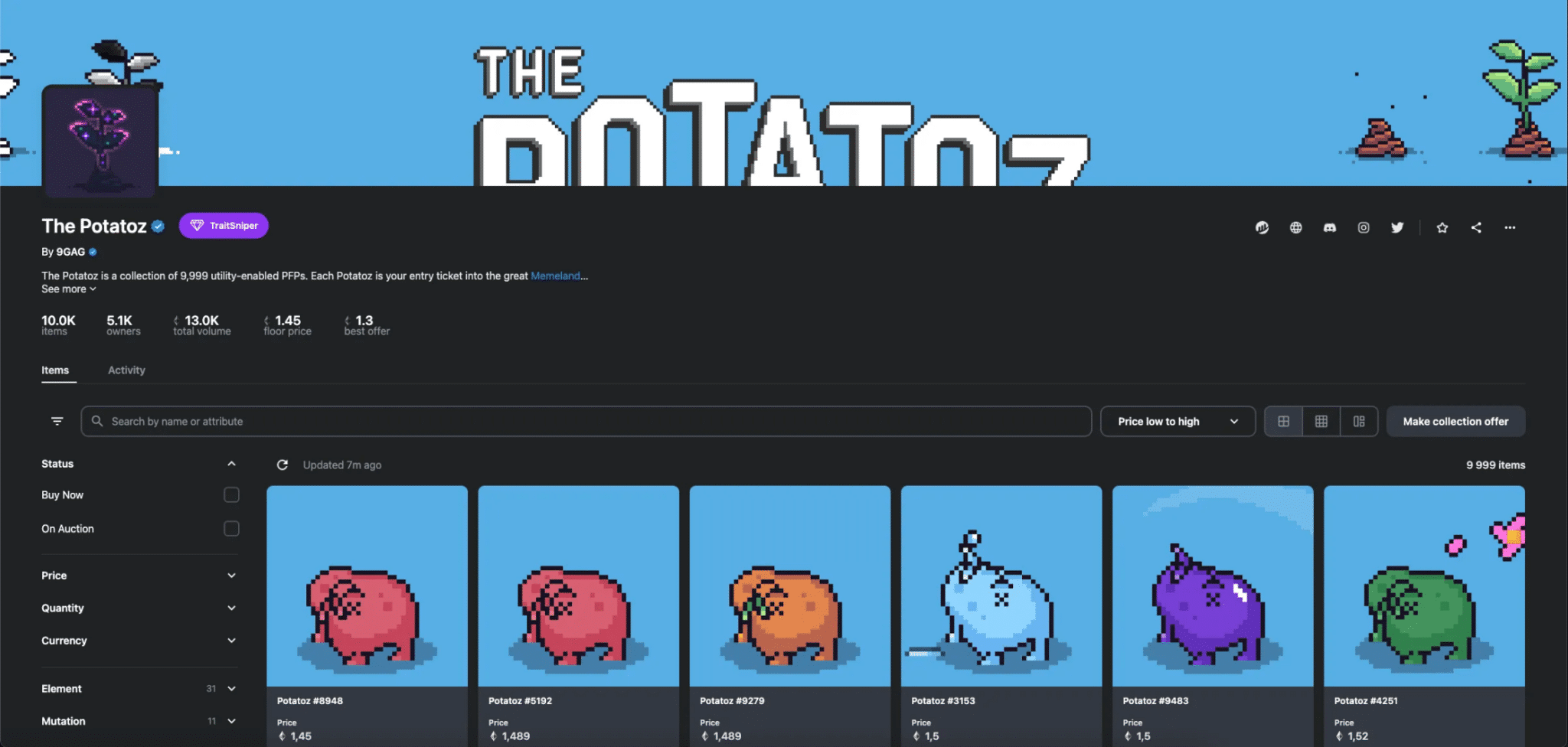

L'abus, dans le contexte des parachutages de crypto-monnaie, implique l'exécution répétitive d'actions simples pour accumuler des jetons ou sécuriser des emplacements dans les parachutages de la liste autorisée NFT pour des bénéfices futurs. Un exemple concret peut être tiré du marché NFT. Prenez par exemple le tirage au sort de la collection The Potatoz de Memeland, réalisé sur la plateforme Premint en collaboration avec 9GAG. Ici, sur 210 000 candidats, seulement 10 000 places sur liste blanche ont été obtenues. Notamment, l’entrée à ce tirage au sort était gratuite, éliminant ainsi le besoin d’un investissement monétaire initial. Ces détails d'événement sont accessibles publiquement sur Etherscan pour vérification.

Pour contextualiser avec les mesures actuelles, au moment de la rédaction, la collection Potatoz commande un prix plancher de 1,45 ETH sur l'OpenSea Marketplace. Avec une valeur marchande d'Ethereum d'environ $1,750 par ETH, un seul NFT de cette collection vaut environ $2,500. Sur la base du ratio candidature/gain, si l'on gère 100 comptes, il est théoriquement possible d'obtenir environ cinq places sur la liste blanche, ce qui, multiplié par la valeur du NFT, pourrait représenter une aubaine de $12,500 sans aucun capital initial. L’attrait de tels rendements est indéniable, soulignant le potentiel de rentabilité de cette stratégie.

Outils pour l'agriculture multi-comptes

Lorsque vous envisagez de vous lancer dans l’agriculture multi-comptes, il est impératif de disposer des outils et services appropriés. OneProxy fournit une base solide pour ces activités, garantissant l'anonymat et la sécurité. Vous trouverez ci-dessous une liste de contrôle exhaustive des outils et services nécessaires à une opération multi-comptes :

- Préparation: Comprendre les plateformes cibles et définir votre stratégie est la première étape pour mettre en place une opération réussie.

- Navigateur anti-détection: L'utilisation d'un navigateur anti-détection est essentielle car elle peut aider à masquer votre empreinte numérique, ce qui rend plus difficile pour les plateformes de reconnaître et de suivre vos activités multi-comptes.

- Proxy (OneProxy): L'utilisation des serveurs intermédiaires de OneProxy est essentielle pour masquer votre véritable adresse IP, préservant ainsi votre anonymat en ligne.

- Comptes mail: Vous aurez besoin de plusieurs comptes de messagerie à des fins d'enregistrement et de vérification sur différentes plateformes.

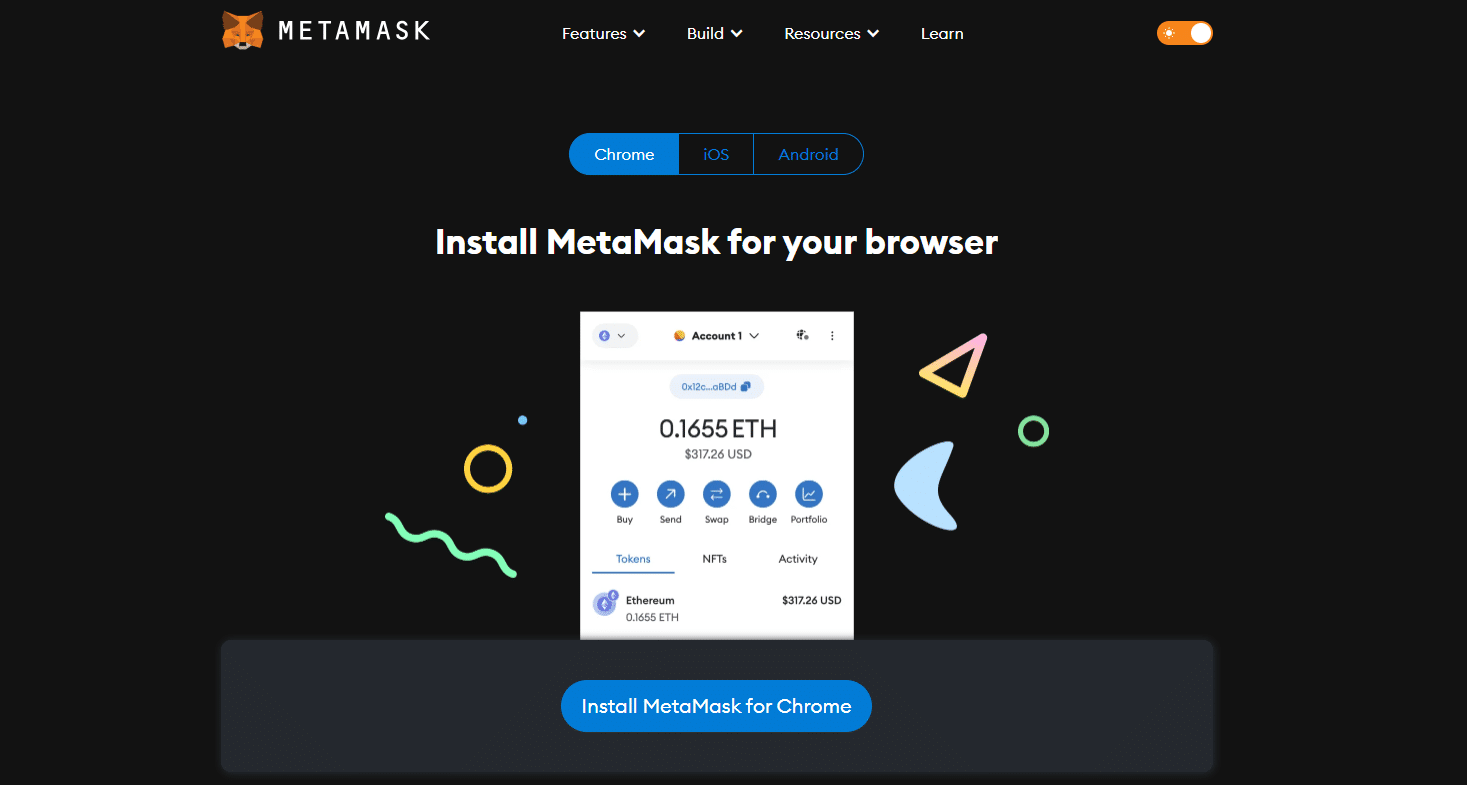

- Portefeuilles de crypto-monnaie (par exemple, Metamask): Plusieurs portefeuilles sont cruciaux pour l’interaction avec les dApps et pour participer aux activités cryptographiques.

- Comptes de médias sociaux: Une variété de comptes de réseaux sociaux (Twitter, Discord, Telegram) sont nécessaires pour participer aux parachutages, à l'engagement de la communauté et aux mises à jour.

Voici une description détaillée de ce que votre configuration pourrait inclure :

- Navigateur anti-détection: Utilisé pour masquer et gérer les empreintes digitales.

- Procurations:

- Niveau d'anonymat : élevé

- Diversité IP : Indispensable pour gérer plusieurs comptes sans détection.

- Fiabilité : disponibilité garantie pour maintenir un accès cohérent.

- Comptes mail: Pour les inscriptions à la plateforme et la communication.

- Portefeuilles métamasques: Pour gérer les transactions et interagir avec les contrats intelligents.

- Comptes de médias sociaux:

- Twitter : pour la participation au largage, le suivi de projets et l'engagement communautaire.

- Discord : pour accéder aux chaînes communautaires et participer à des discussions exclusives.

- Télégramme : pour rejoindre des groupes, des discussions et des mises à jour.

Il est primordial d’aborder l’agriculture multi-comptes avec les normes éthiques les plus élevées, en évitant toute pratique qui pourrait être considérée comme exploitante ou qui contreviendrait aux conditions de service.

Gestion des comptes agricoles

Pour rationaliser la gestion de vos comptes, il est conseillé de maintenir un système organisationnel minutieusement structuré. Vous trouverez ci-dessous un modèle conçu pour une gestion optimale des différents comptes :

| Service | Mot de passe | Téléphone (le cas échéant) | Identifiants de connexion | Données d'identification | Informations Complémentaires | |

|---|---|---|---|---|---|---|

| [email protégé] | [mot de passe] | [numéro de téléphone] | [se connecter] | [Identifiant Twitter] | [Remarques] | |

| Discorde | [email protégé] | [mot de passe] | N / A | [Jeton] | [ID Discorde] | [Remarques] |

| Métamasque | — | [mot de passe] | N / A | [Adresse du portefeuille] | [ID du métamasque] | [Graine/Clé] |

| Télégramme | — | [mot de passe] | [numéro de téléphone] | [se connecter] | [Identifiant du télégramme] | [2FA/Courriel de sauvegarde] |

Ce format garantit que vous pouvez facilement superviser toutes les informations pertinentes, telles que les noms d'utilisateur, les mots de passe et les détails associés, en un coup d'œil.

Renforcer votre présence sur les réseaux sociaux peut être déterminant pour vous engager dans des programmes d'ambassadeurs de niveau 1. Commencez par créer un profil Twitter avec une image de marque cohérente (mêmes surnom, en-tête et avatar sur tous les réseaux) pour favoriser la reconnaissabilité.

Lorsque vous vous engagez dans des activités en ligne liées à la cryptographie, pensez à utiliser un navigateur dédié. OneProxy recommande Brave Browser pour ses fonctionnalités centrées sur la confidentialité et son environnement respectueux de la cryptographie.

N'oubliez pas de centraliser tous vos e-mails multi-comptes dans une seule adresse e-mail principale à laquelle vous pouvez accéder de manière cohérente, idéalement sur votre téléphone, pour rationaliser la communication et les mises à jour.

En adhérant à ces directives et en utilisant les services fiables de OneProxy, vous pouvez mener une agriculture multi-comptes en mettant l'accent sur la sécurité, la confidentialité et l'efficacité organisationnelle.

Navigateurs anti-détection

Lorsque vous participez à diverses activités en ligne, en particulier celles qui franchissent la limite de l’acceptabilité, dissimuler votre empreinte numérique devient primordiale. Les navigateurs anti-détection offrent une solution en permettant aux individus de masquer les empreintes digitales de leur navigateur. Ce déguisement numérique permet aux utilisateurs de gérer plusieurs comptes sans déclencher les indicateurs de sécurité habituels qui seraient déclenchés par les méthodes de navigation conventionnelles.

Une analyse comparative des navigateurs anti-détection

Dans la recherche du meilleur navigateur anti-détection, nous avons évalué diverses options en fonction de leurs fonctionnalités, de leur convivialité et de leur rentabilité. Voici des informations détaillées sur certains navigateurs anti-détection adaptés aux activités nécessitant un anonymat accru :

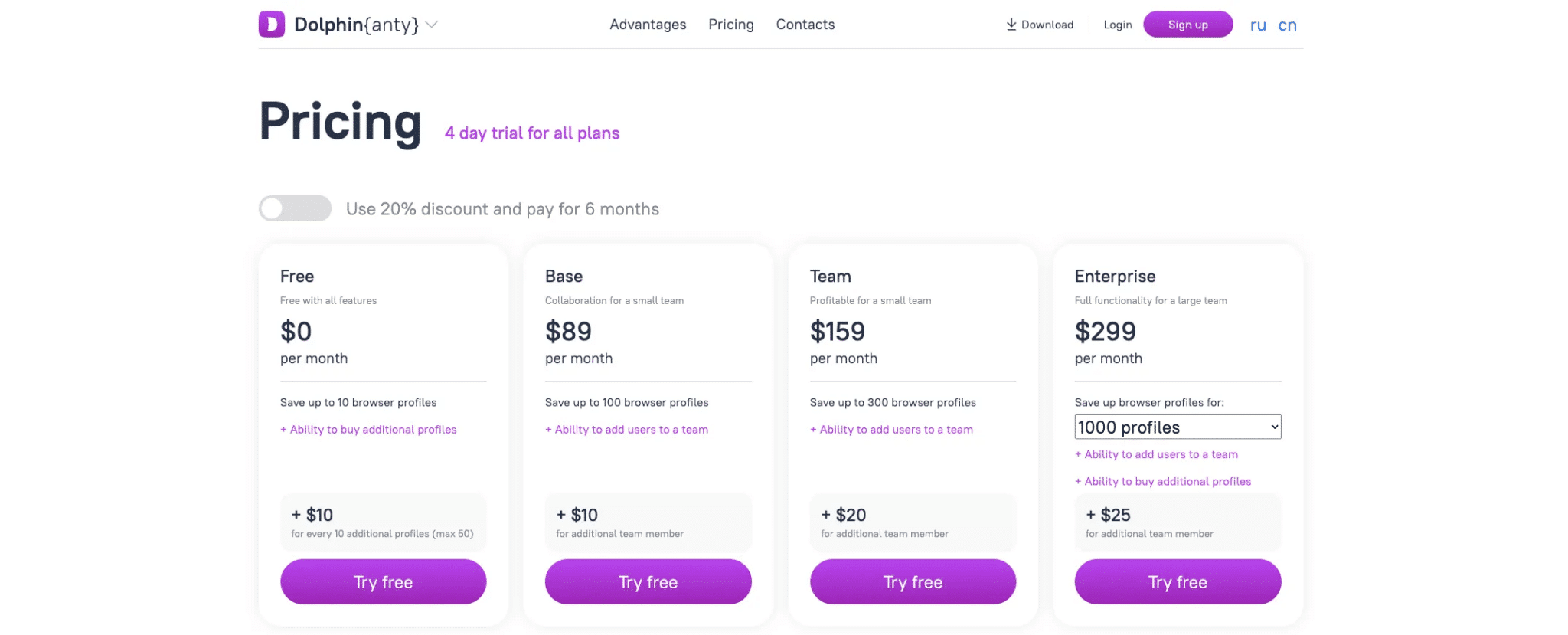

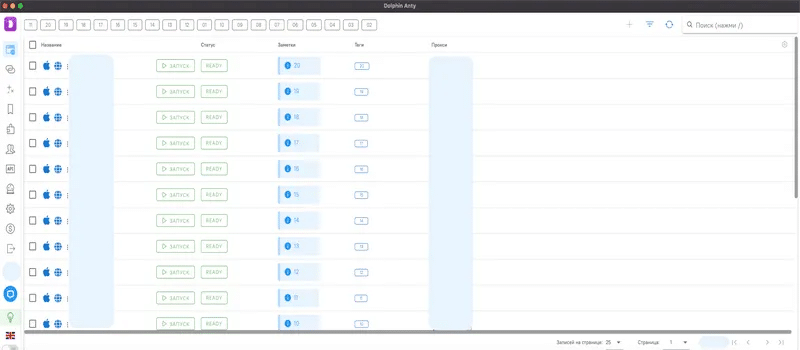

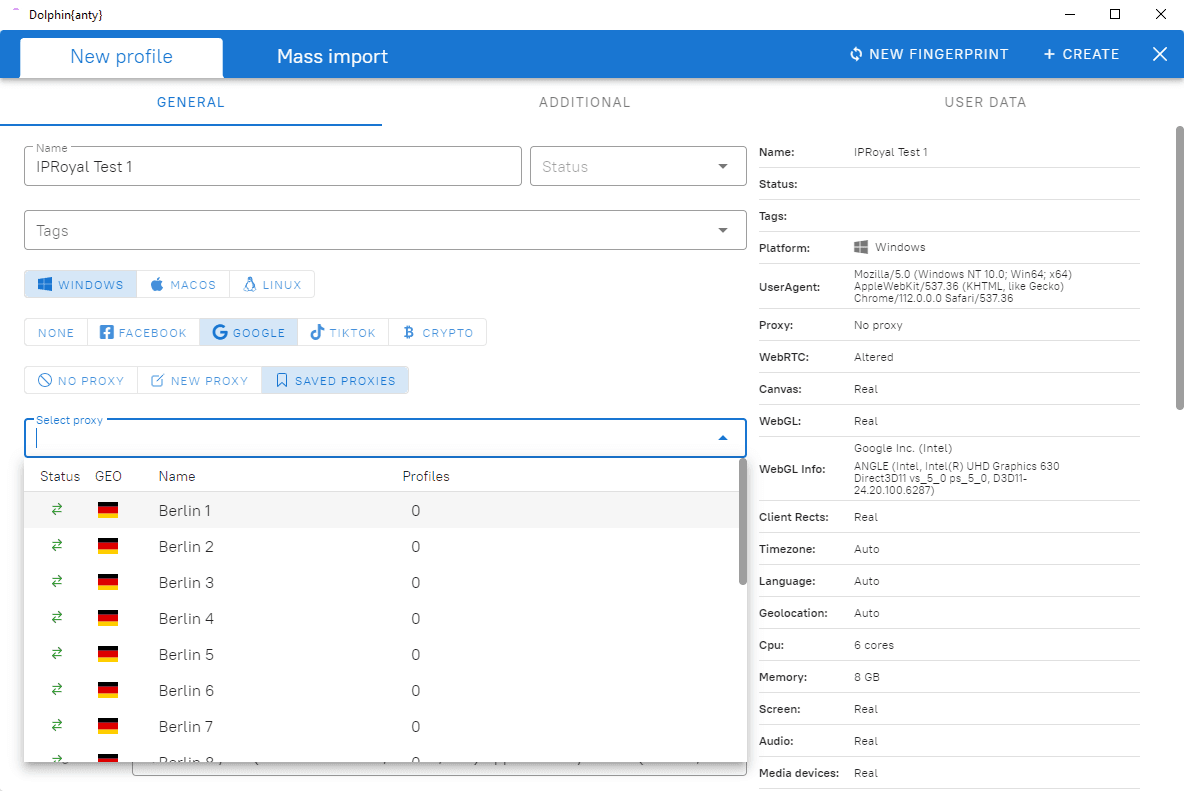

Dauphin Anty

Notre principale recommandation est Dolphin Anty, un navigateur conçu pour protéger l'anonymat des utilisateurs avec une suite de fonctionnalités adaptées à la gestion de plusieurs personnalités en ligne. Avec son forfait gratuit, Dolphin Anty propose dix profils de navigateur, dotés d'une fonction de sauvegarde qui reste active indéfiniment. L'interface du navigateur est conviviale et garantit une navigation transparente à ses utilisateurs. Ci-dessous, nous fournirons une structure tarifaire détaillée et une visite visuelle de l’interface du navigateur.

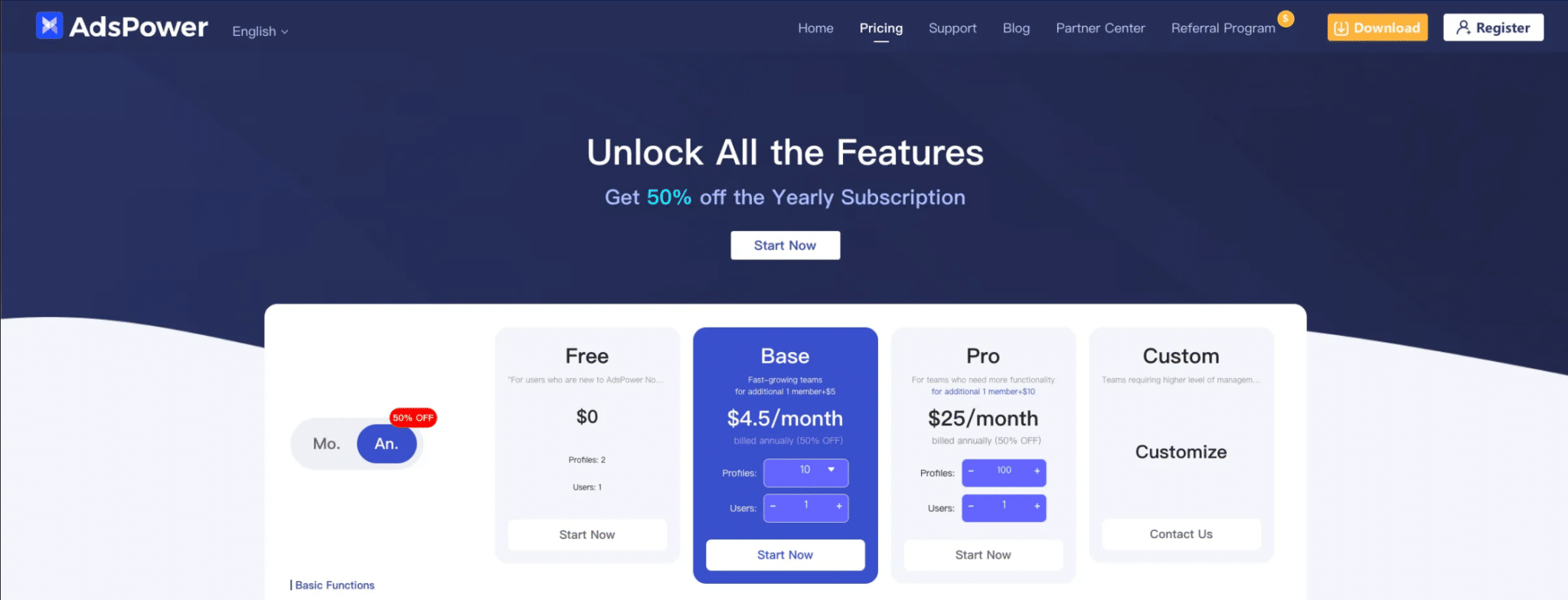

Puissance ADS

Bien qu'ADS Power soit un navigateur anti-détection louable, il n'est peut-être pas le candidat idéal pour notre objectif : créer et gérer dix comptes. Il ne propose que deux comptes gratuits, ce qui pourrait être insuffisant. De plus, le coût mensuel du $4.5, bien qu'apparemment minime, peut s'accumuler jusqu'à atteindre un montant substantiel au fil du temps, ce qui en fait une option coûteuse pour quelqu'un qui débute dans ces activités.

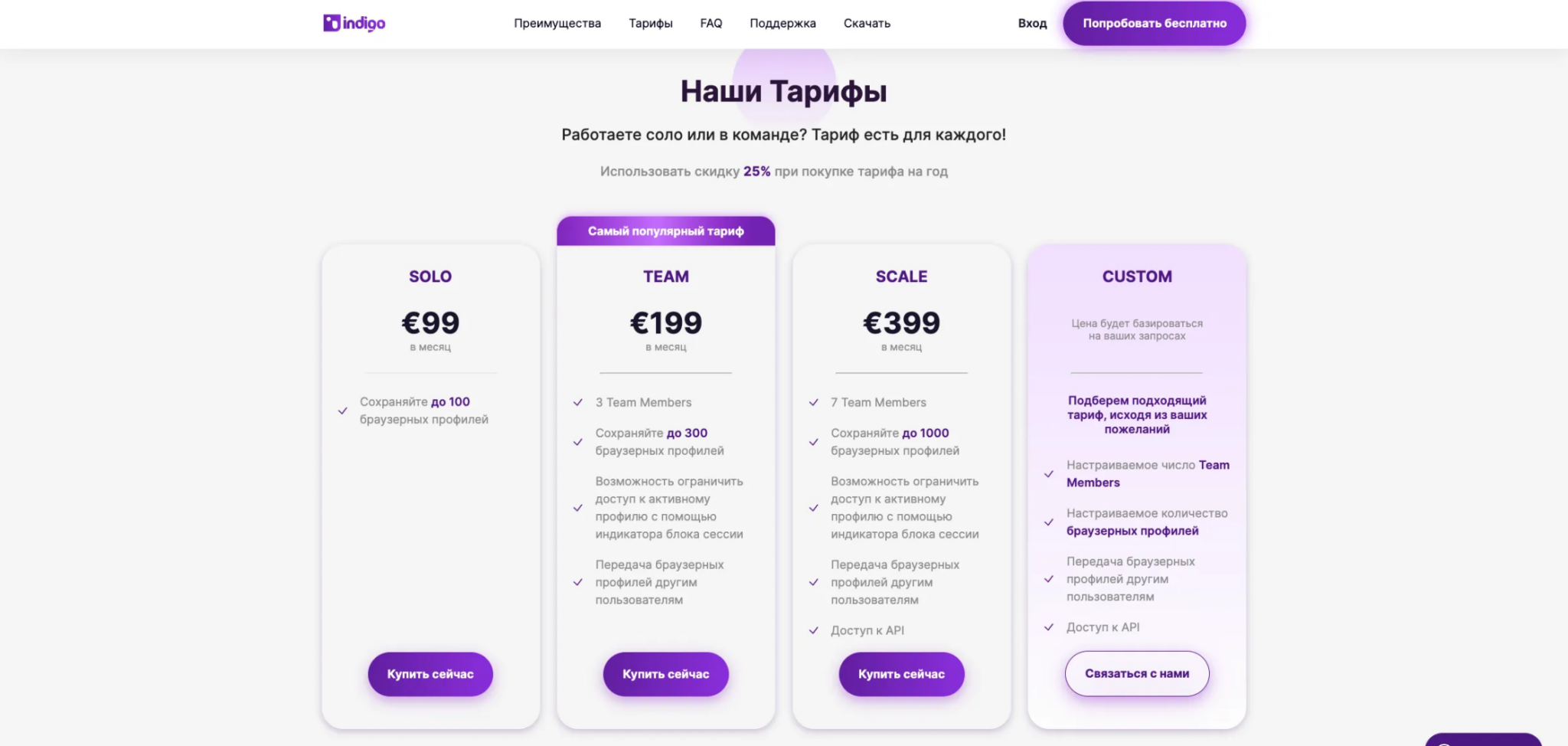

Navigateur Indigo

Indigo Browser jouit d'une popularité dans le domaine du marketing d'affiliation en raison de son système de gestion de compte robuste, capable de gérer jusqu'à 100 comptes. Cependant, cette capacité dépasse les besoins de notre critère des dix comptes, et les coûts associés pourraient ne pas justifier son utilisation pour notre échelle d'opérations ciblée.

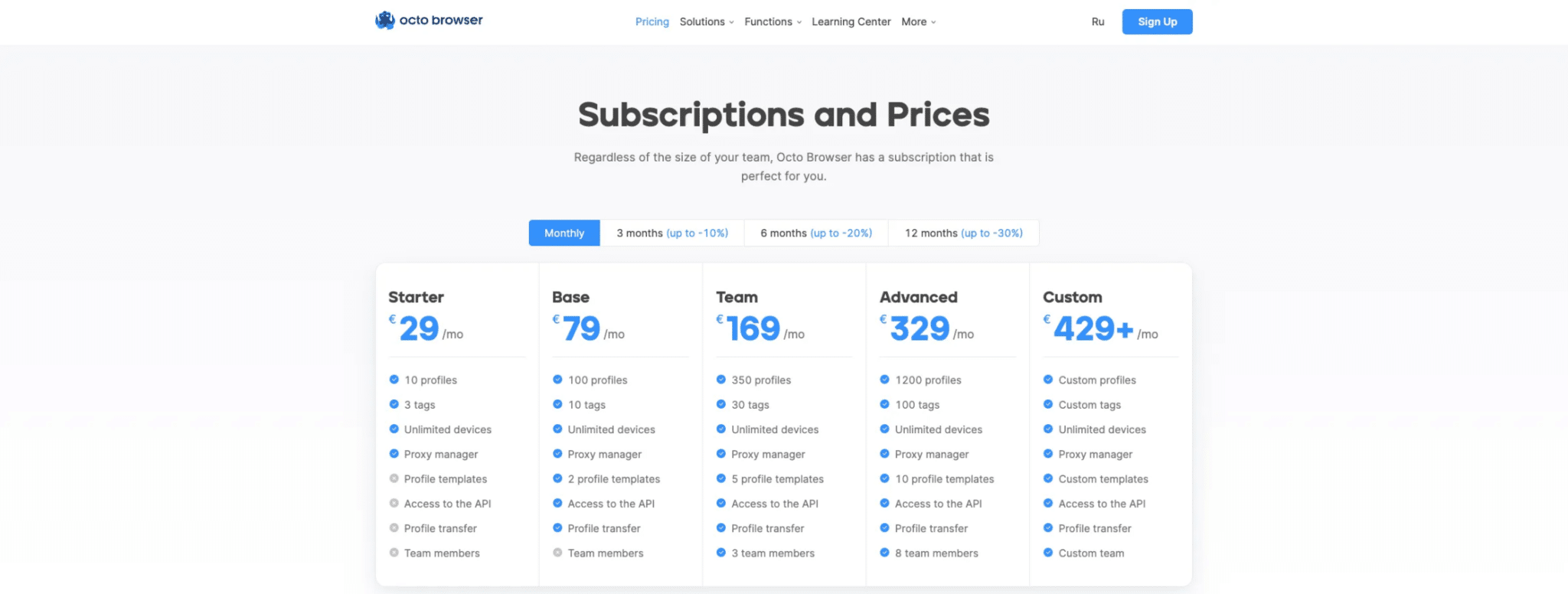

Navigateur Octo

Octo Browser, qui a été utilisé occasionnellement dans nos explorations, offre une expérience de navigation anti-détection solide. Cependant, nous avons choisi de l'exclure de notre liste principale en raison de la présence d'alternatives plus alignées sur nos objectifs définis.

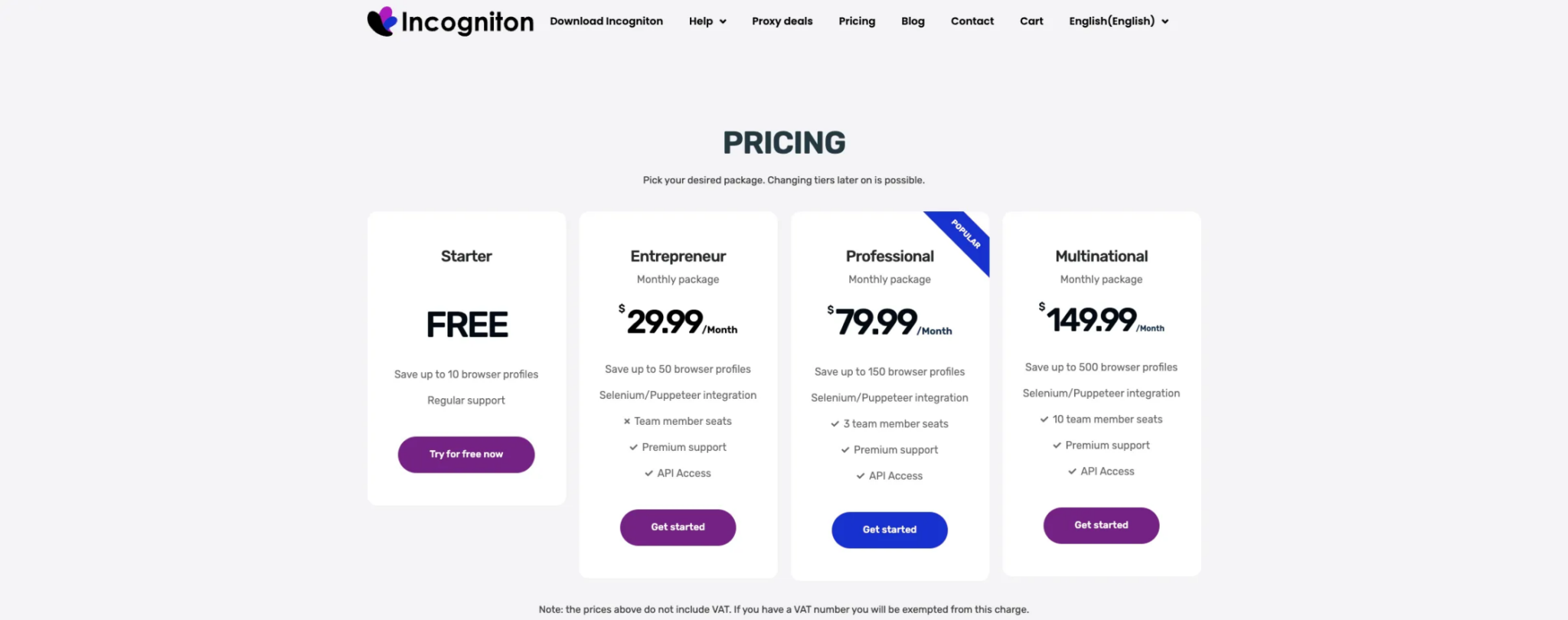

Incognition

Incognition présente une option réalisable avec son offre de dix profils gratuits, s'alignant parfaitement avec l'objectif de créer dix comptes. Néanmoins, étant donné que Dolphin Anty propose également un ensemble de fonctionnalités similaires, il peut être préférable de choisir Dolphin plutôt qu'Incognition. L’approbation précédente de Dolphin Anty dans cet article et ses avantages comparatifs font pencher la balance en sa faveur.

Sélection et configuration du navigateur Anti-Detect préféré

Après examen des navigateurs susmentionnés, Dolphin Anty s'impose comme le choix le plus approprié pour nos besoins définis. Le processus pour commencer avec Dolphin Anty implique des étapes simples :

- Inscription via le lien fourni.

- Téléchargement de l'application appropriée à votre système d'exploitation (Windows ou Mac).

- Installation et configuration de dix profils de navigateur distincts, chacun configuré pour répondre à des besoins opérationnels spécifiques.

L'interface utilisateur de Dolphin Anty est conçue de manière intuitive pour aider les utilisateurs à créer et gérer efficacement leurs profils de navigateur, faisant ainsi de la tâche à accomplir un processus sans problème. Une fois la configuration terminée, vous aurez à votre disposition un outil puissant pour naviguer dans vos activités avec l'anonymat souhaité.

Dans la section suivante, nous aborderons une discussion sur l'importance des proxys et sur la manière dont ils augmentent encore l'anonymat fourni par les navigateurs anti-détection.

Utilisation de procurations

Dans le domaine de l’anonymat et de la sécurité numériques, les proxys sont des héros méconnus qui offrent une couche supplémentaire de confidentialité et de polyvalence fonctionnelle. En redirigeant votre trafic Internet via un serveur intermédiaire, les proxys fournissent un tampon qui masque votre adresse IP, dissimulant ainsi votre véritable identité et localisation en ligne.

La mécanique opérationnelle d'un proxy

Le serveur proxy est une passerelle qui se situe entre votre ordinateur et Internet. Voici une description étape par étape du fonctionnement d'un proxy :

- Transfert de demande: Lorsque vous demandez à visiter un site Web, la demande est d'abord adressée au serveur proxy.

- Masquage IP: Le serveur proxy remplace votre adresse IP par la sienne.

- Demande Web: Le serveur proxy transmet ensuite votre demande au serveur Web du site Web souhaité.

- Récupération de réponse: Le serveur Web renvoie les données demandées au serveur proxy.

- Livraison de données: Enfin, le serveur proxy vous relaie les données du site Web.

Ce mécanisme donne l'impression que votre présence sur Internet provient de l'emplacement du serveur proxy et non de votre emplacement physique réel.

Types de proxy et leur applicabilité à la gestion multi-comptes

Pour les tâches impliquant le fonctionnement de plusieurs comptes ou des activités sensibles aux données, le choix du bon type de proxy est crucial. Examinons les types de proxy couramment utilisés :

Procurations privées

- Description: Attribué exclusivement à un seul utilisateur, offrant une passerelle personnelle.

- Cas d'utilisation: Idéal pour les tâches exigeant un anonymat élevé et un contrôle exclusif.

- Coût: Environ $1,5 par mois pour chaque proxy.

- Recommandation: Fortement recommandé pour les opérations multi-comptes.

Proxy mobiles

- Description: Utilise les connexions de données mobiles et offre des capacités de rotation IP.

- Cas d'utilisation: Bénéfique pour les tâches qui nécessitent de changer fréquemment d’adresse IP.

- Coût: Varie en fonction du fournisseur et du forfait, généralement plus élevé que les proxys privés.

- Recommandation: Non indispensable pour votre cas d’usage si la rotation des IP n’est pas une priorité.

Proxy de centre de données

- Description: Hébergés dans des centres de données, ces proxys offrent des adresses IP partagées non exclusives.

- Cas d'utilisation: Convient aux opérations en vrac où l'exclusivité est moins préoccupante.

- Coût: Plus abordable, peut être acheté en grande quantité.

- Recommandation: Moins recommandé pour les tâches sensibles multi-comptes en raison de la nature partagée.

Rotation des procurations

- Description: Change automatiquement l’adresse IP à chaque nouvelle demande.

- Cas d'utilisation: Utile pour le scraping ou les opérations qui bénéficient de changements fréquents d’IP.

- Coût: Varie, généralement rentable pour la fonctionnalité offerte.

- Recommandation: Pas nécessaire sauf si vos activités nécessitent de nouvelles IP pour chaque action.

Implémentation de proxys avec des navigateurs anti-détection

Pour vos opérations, les proxys privés s’imposent comme le choix optimal. Ils offrent la discrétion et la fiabilité nécessaires à la gestion de plusieurs comptes. Voici un guide étape par étape pour configurer vos proxys avec Dolphin Anty :

- Acquérir des proxys: Choisissez un fournisseur réputé comme OneProxy et achetez dix proxys privés.

- Sélectionnez des pays: Optez pour des proxys basés dans des pays favorables aux cryptomonnaies comme les USA ou l’Allemagne.

- Intégration avec Dolphin Anty: Attribuez un proxy distinct à chaque profil de navigateur dans Dolphin Anty. Voici comment:

- Ouvrez Dolphin Anty et accédez aux paramètres ou à la zone de gestion des profils.

- Pour chaque profil, recherchez l’option permettant de saisir les détails du proxy.

- Entrez l'adresse IP, le port et toutes les informations d'identification requises pour l'un de vos proxys privés.

- Enregistrez la configuration pour vous assurer que le proxy est actif pour ce profil.

- Répétez l’opération pour chacun des dix profils, en vous assurant que chacun dispose d’un proxy unique.

En suivant ces étapes, vous garantissez que chacun de vos profils opérationnels sur Dolphin Anty est soutenu par une couche robuste de sécurité et d'anonymat activés par proxy. L’investissement dans des proxys privés, qui totaliserait environ $15 par mois, est un petit prix à payer pour la valeur significative qu’ils ajoutent en maintenant l’intégrité opérationnelle et en évitant la détection.

Exemple de configuration de proxy

Vous trouverez ci-dessous un exemple visuel de configuration de proxy :

| Numéro de profil | Type de mandataire | Adresse IP | Port | Pays |

|---|---|---|---|---|

| Profil 1 | Privé | 192.0.2.1 | 8080 | Etats-Unis |

| Profil 2 | Privé | 192.0.2.2 | 8080 | Allemagne |

| … | … | … | … | … |

| Profil 10 | Privé | 192.0.2.10 | 8080 | Etats-Unis |

Assurez-vous que chaque profil est associé à une adresse IP unique pour conserver le caractère distinctif de vos opérations.

Avec vos proxys en place et vos profils Dolphin Anty configurés, vous avez mis en place une formidable structure pour mener vos activités en ligne avec un haut degré d'anonymat et d'efficacité. Cette configuration est essentielle pour ceux qui nécessitent une présence en ligne discrète et la gestion de plusieurs entités numériques.

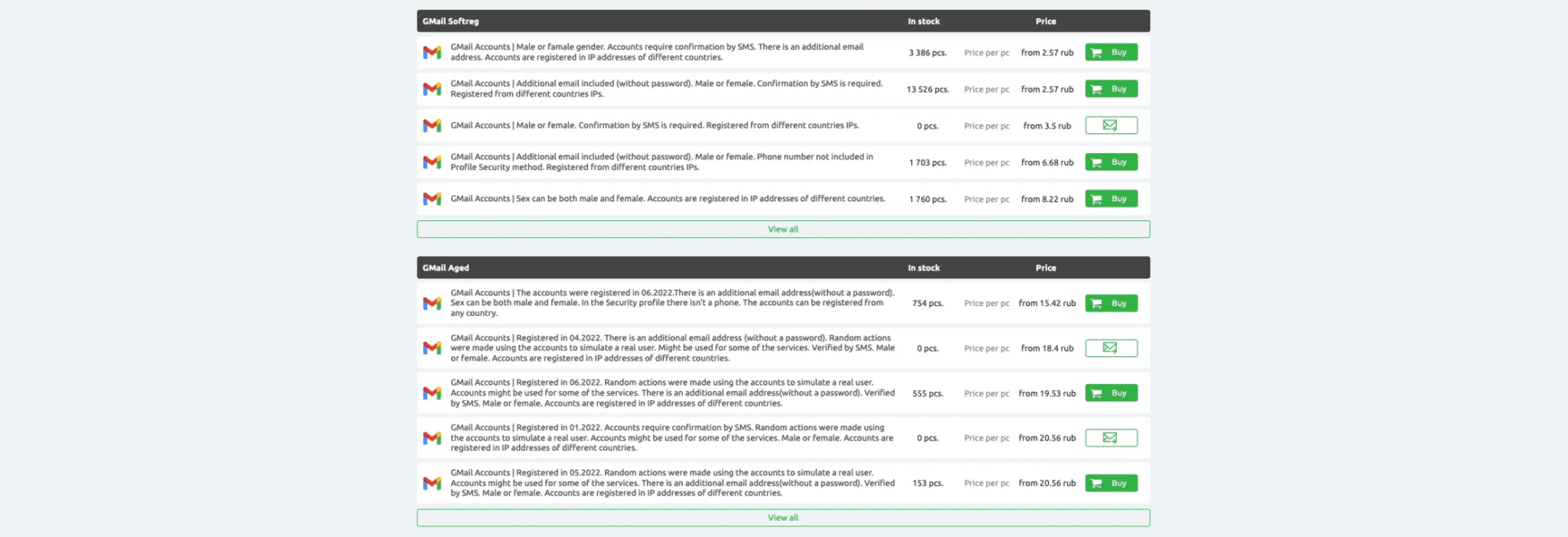

Comptes mail

L'établissement d'un cadre de messagerie robuste est la pierre angulaire d'une gestion efficace des inscriptions et des communications en ligne. Voici une approche structurée pour sélectionner, acquérir et mettre en œuvre des services de messagerie adaptés aux activités impliquant plusieurs comptes.

Sélection d'un fournisseur de messagerie

Le choix d'un fournisseur de services de messagerie est essentiel pour une interaction transparente avec des plateformes telles que Premint. Les critères de sélection doivent reposer sur la fiabilité, l'acceptation généralisée et la facilité de gestion.

Gmail : le choix préféré

- Avantages:

- Universellement accepté et largement utilisé sur toutes les plateformes.

- Interface conviviale et intégration avec divers services.

- Fonctionnalités de sécurité robustes et disponibilité fiable.

- Considérations:

- Possibilité d'exiger une vérification téléphonique ou un email de sauvegarde.

- Filtrage occasionnel des messages importants dans le spam.

Acquisition de comptes de messagerie

L'achat de comptes de messagerie préexistants peut accélérer le processus de configuration. Voici comment aborder l’acquisition :

Marchés recommandés:

- Marché ACCS:

- Offre une variété de comptes de messagerie et de réseaux sociaux.

- Accepte les crypto-monnaies, offrant une couche de confidentialité supplémentaire.

- Magasin sombre:

- Services similaires, fournissant une gamme de comptes de messagerie pré-vérifiés.

- InstallShop:

- Un autre fournisseur pour acheter des comptes numériques en toute sécurité.

Diversité dans l'acquisition:

- Achetez 1 à 2 comptes auprès de plusieurs vendeurs pour diversifier les risques.

- Optez pour des comptes qui ont plus d’un an et qui ont eu une certaine activité.

Intégration avec les navigateurs anti-détection

Après avoir acquis les comptes de messagerie, intégrez-les dans votre système de navigateur anti-détection en procédant comme suit :

- Configuration du profil: Attribuez chaque compte de messagerie à un profil de navigateur différent dans Dolphin Anty.

- Vérification par SMS : Pour les comptes qui nécessitent une vérification par SMS, utilisez des services tels que SMS-Activer, en sélectionnant des régions rentables telles que l’Indonésie ou le Vietnam.

Analyse des coûts et activation

- Comptes mail: Le coût estimé pour 10 comptes est d'environ $5.

- Activation par SMS: Le coût approximatif par activation est de $0.15.

En adhérant à cette stratégie, vous gagnez non seulement du temps, mais vous établissez également une infrastructure multi-comptes résiliente avec une probabilité réduite de problèmes de détection et de fonctionnalité.

Portefeuilles métamasques

Créer et gérer avec précision des portefeuilles Metamask est essentiel pour les activités financières et les transactions de crypto-monnaie. Voici une procédure détaillée pour la création de dix portefeuilles Metamask :

- Installation:

- Téléchargez et installez l'extension Metamask sur des profils de navigateur distincts.

- Création de portefeuille:

- Exécutez le processus de configuration pour chaque portefeuille Metamask individuellement.

- Désignez des mots de passe uniques et complexes pour chaque portefeuille.

- Mesures de sécurité:

- Enregistrez la phrase Seed en toute sécurité, en évitant le stockage numérique pour empêcher le piratage.

- Envisagez des solutions de stockage physique sécurisé pour les phrases Seed.

- L'activité du compte:

- Déposez un montant nominal d’ETH pour les frais de transaction afin d’activer chaque portefeuille.

- Effectuez des transactions ou des échanges mineurs pour démontrer l’authenticité du compte.

- Diversité de la blockchain:

- Distribuez un petit solde sur différentes blockchains pour afficher une activité indépendante du réseau.

- Tenue de registres:

- Tenez un enregistrement détaillé de toutes les adresses de portefeuille, éventuellement dans une feuille Excel.

Grâce à cette configuration systématique, vous vous assurez que chaque portefeuille Metamask est sécurisé, actif et prêt à être utilisé. L'enregistrement méticuleux des détails du portefeuille et des phrases de sécurité est essentiel au maintien de la sécurité et de l'efficacité opérationnelles.

Comptes de médias sociaux

La création et la gestion de comptes de réseaux sociaux, en particulier pour les entreprises ou les opérations en ligne complexes, nécessitent une planification minutieuse et le respect des meilleures pratiques pour garantir la longévité du compte et minimiser le risque de suspension ou d'interdiction. Vous trouverez ci-dessous des stratégies détaillées pour acquérir et gérer les comptes Twitter, Discord et Telegram.

Acquérir des comptes Twitter

Lorsque vous envisagez d'acheter des comptes Twitter, l'accent doit être mis sur les comptes qui offrent le meilleur potentiel de stabilité et de réputation. Voici un guide étape par étape :

- Naviguer sur le marché ACCS:

- Visitez le site Web et localisez la catégorie « Twitter ».

- Sélectionnez des comptes en fonction de l'âge, des abonnés et du niveau d'activité.

- Critères de sélection de compte:

- Année d’inscription : 2015 – 2019

- Activité : Pré-réchauffé avec un historique d'interactions

- Intégration avec Gmail:

- Si possible, achetez des comptes Twitter déjà liés à Gmail.

- S'ils ne sont pas inclus, liez manuellement les comptes Twitter aux comptes Gmail obtenus précédemment.

- Personnalisation du compte:

- Mettez à jour les avatars, les en-têtes et les descriptions de profil pour les aligner sur vos thèmes (par exemple, crypto, NFT).

- Modifiez les noms d’utilisateur et les liens pour assurer la cohérence de la marque.

- Supprimer des numéros de téléphone:

- Si les comptes sont vérifiés par téléphone, dissociez les numéros une fois connecté en toute sécurité.

- Vérification par SMS:

- Pour toute nouvelle vérification, utilisez SMS-Activate avec des numéros de régions rentables.

- Croissance et activité:

- Utilisez des plateformes comme AddMeFast pour développer de manière organique la base de followers.

- Engagez les comptes dans des activités pertinentes pour votre thème.

Créer des comptes Discord

Les comptes Discord peuvent être créés manuellement ou achetés. Les deux approches ont des procédures distinctes.

- Inscription manuelle:

- Utilisez les comptes Gmail pour vous inscrire.

- Vérifiez immédiatement avec SMS-Activate, en utilisant des numéros de régions comme l'Indonésie ou le Vietnam.

- Remplissez les détails du profil et désactivez les notifications inutiles.

- Acheter des comptes Discord:

- Si vous choisissez d'acheter, suivez les étapes similaires à celles des comptes Twitter sur ACCS Market.

- Dissociez tous les e-mails précédents et connectez vos comptes Gmail pour un meilleur contrôle.

Gestion des comptes Telegram

Telegram a des exigences spécifiques en matière de gestion et d'activation des comptes, notamment en ce qui concerne le format utilisé pour les détails du compte.

- Enregistrement et activation du compte:

- Utilisez Mac OS X pour un processus d'enregistrement et d'activation transparent avec SMS-Activate.

- Format TDATA pour Windows:

- Comprenez le format TDATA, qui est essentiel pour les utilisateurs Windows gérant des comptes Telegram.

- Recherchez et apprenez des didacticiels YouTube sur la façon d'utiliser efficacement le format TDATA.

- Abonnement à la chaîne:

- Assurez-vous de vous abonner à vos chaînes Telegram (en particulier celles en russe) pour rester informé.

Résumé et meilleures pratiques

- Diversification: Achetez des comptes auprès de plusieurs sources pour éviter les schémas pouvant conduire à un signalement de compte.

- Documentation: Conservez des enregistrements détaillés des détails du compte, des méthodes de vérification et des historiques de transactions.

- Sécurité: utilisez toujours des mots de passe uniques et forts pour chaque compte et stockez les détails de récupération en toute sécurité.

- Activités d'échauffement: Utilisez régulièrement des comptes avec des actions authentiques pour créer un historique d'utilisation légitime.

- Conformité: Adhérez aux conditions de service de chaque plateforme pour éviter la suspension ou la résiliation de compte.

En mettant en œuvre méthodiquement ces stratégies, vous pouvez créer un cadre robuste pour votre présence sur les réseaux sociaux qui prend en charge la gestion multi-comptes tout en atténuant les risques associés à la sécurité des comptes et à la conformité de la plateforme.

Combien coûte une ferme de comptes ?

Compte tenu des informations et des exigences liées à la mise en place d'un réseau de multi-comptes, la synthèse de vos opérations et les dépenses estimées peuvent en effet être présentées de manière organisée. Pour plus de clarté et pour une planification plus approfondie, les résultats peuvent être présentés comme suit :

| Article | Quantité | Coût unitaire | Coût total | Remarques/Commentaires |

|---|---|---|---|---|

| Navigateur anti-détection | 10 | $0.00 | $0.00 | Gratuit, assurez-vous qu’il est mis à jour et sécurisé. |

| Procuration | 10 | $5.00 | $50.00 | Frais mensuels, indispensables à la diversification IP. |

| Comptes mail | 10 | $0.50 | $5.00 | Acheté sur des marchés fiables. |

| Comptes Twitter | 10 | $0.50 | $5.00 | Sélectionné pour des critères d’âge et de suiveur. |

| Comptes Discorde | 10 | $0.00 | $0.00 | Inscrit manuellement avec les comptes Gmail. |

| Comptes de télégramme | 10 | $0.15 | $1.50 | Enregistré et activé via SMS-Activate. |

| Coût initial total | $61.50 | Hors logiciels d'automatisation. | ||

| Coûts mensuels | $50.00 | Frais récurrents pour le service proxy. |

Coûts de mise à l'échelle projetés (pour 100 comptes) :

| Article | Coût total estimé | Remarques/Commentaires |

|---|---|---|

| Multi-comptes | $115.00 | En supposant une échelle linéaire des coûts. |

| Proxy (mensuel) | $59.00 | Augmenté en fonction du nombre de proxys nécessaires pour des comptes supplémentaires. |

| Logiciel d'automatisation | À déterminer | Les coûts varient en fonction des capacités logicielles et des frais de licence. |

Conclusion et prochaines étapes

Votre configuration initiale est désormais terminée avec un investissement minimal, jetant les bases de vos activités dans l’espace crypto-monnaie et NFT. Avancer:

- Documentation: Utilisez une feuille de calcul Excel pour documenter les détails du compte, les activités et les dépenses pour une gestion efficace.

- Surveillance continue: Gardez un œil sur les projets qui vous intéressent via leurs réseaux sociaux pour profiter des opportunités opportunes.

- Gestion des risques: Révisez et adaptez régulièrement les conditions de service de chaque plateforme pour maintenir la longévité de vos comptes.

- Orientation future: Attendez avec impatience la deuxième partie du guide axée sur la maximisation des gains des tirages au sort NFT et la compréhension des nuances de l'engagement avec les créateurs de collections.

N'oubliez pas que les montants ci-dessus sont des estimations et que les coûts réels peuvent varier. Il est essentiel de revoir et d’ajuster périodiquement votre budget et vos stratégies si nécessaire. Grâce à cette approche structurée, vous êtes en mesure de gérer et de développer efficacement votre réseau multi-comptes.