ChaCha20 to powszechnie uznany szyfr strumieniowy i algorytm szyfrowania symetrycznego, znany ze swojego bezpieczeństwa i szybkości. Został opracowany przez Daniela J. Bernsteina w 2008 roku jako część rodziny Salsa20, a jego głównym celem było zapewnienie solidnego i wydajnego mechanizmu szyfrowania dla różnych zastosowań. ChaCha20 jest powszechnie stosowany w bezpiecznej komunikacji, w tym w protokołach internetowych i sieciach VPN, ze względu na jego zdolność do zapewniania korzyści zarówno w zakresie bezpieczeństwa, jak i wydajności.

Historia powstania ChaCha20 i pierwsza wzmianka o nim

ChaCha20 powstał jako ulepszenie szyfru strumieniowego Salsa20, który również został zaprojektowany przez Daniela J. Bernsteina. Główną motywacją do stworzenia ChaCha20 było zwiększenie dyfuzji na rundę i zwiększenie bezpieczeństwa bez utraty szybkości. Proces projektowania ChaCha20 zakończył się w 2008 roku, a po raz pierwszy wspomniano o nim publicznie w artykule Bernsteina zatytułowanym „ChaCha, wariant Salsa20” w 2008 roku.

Szczegółowe informacje o ChaCha20. Rozszerzenie tematu ChaCha20

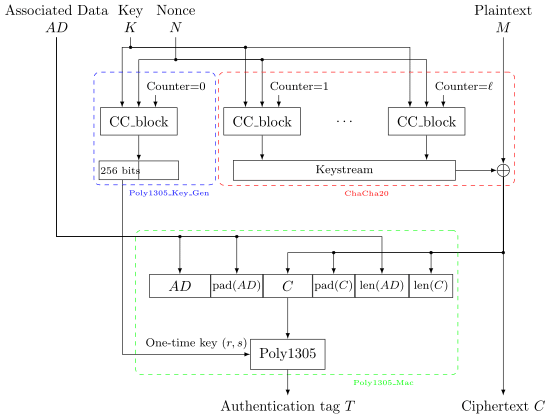

ChaCha20 to szyfr strumieniowy, który generuje strumień pseudolosowych bitów na podstawie tajnego klucza i unikalnej 64-bitowej wartości jednorazowej. Wykorzystuje 256-bitowy klucz, zapewniając wysoki poziom bezpieczeństwa przed atakami typu brute-force. Jedną z jego podstawowych cech jest możliwość wydajnego obliczania strumienia szyfrowania, dzięki czemu jest on bardzo wydajny w różnych zastosowaniach.

Algorytm działa na macierzy 4×4, początkowo zaszczepionej stałymi, kluczem i wartością jednorazową. Wykonuje serię 20 rund operacji, mieszając dane w celu uzyskania końcowego strumienia. 20-nabojowa konstrukcja poprawia dyfuzję i zapewnia bezpieczeństwo szyfru. Co więcej, ChaCha20 pozwala uniknąć typowych pułapek kryptograficznych, takich jak ataki czasowe i ataki z kanałem bocznym, co czyni go solidnym wyborem do szyfrowania.

Wewnętrzna struktura ChaCha20. Jak działa ChaCha20

Wewnętrzną strukturę ChaCha20 można podzielić na następujące kluczowe elementy:

- Matryca stanu: Macierz 4×4, która przechowuje 16 32-bitowych liczb całkowitych pochodzących z klucza, wartości stałych i wartości jednorazowej.

- Inicjalizacja: Szyfr jest inicjowany za pomocą 256-bitowego tajnego klucza, 64-bitowej wartości jednorazowej i 32-bitowego licznika bloków. Ta unikalna kombinacja gwarantuje, że strumień klucza będzie inny dla każdej operacji szyfrowania.

- Ćwierćrunda ChaCha20: Jest to podstawowy element konstrukcyjny szyfru. Składa się z szeregu operacji bitowych i dodatków, mających na celu dokładne wymieszanie danych i wprowadzenie dyfuzji.

- Rundy: ChaCha20 wykonuje 20 rund operacji ćwierćokrągłych ChaCha20 na swojej macierzy stanu w celu wygenerowania strumienia szyfrowania.

- Generowanie strumienia klucza: Ostateczna macierz stanu jest konwertowana na strumień klucza szyfrowania, który jest następnie poddawany operacji XOR z tekstem jawnym w celu wytworzenia tekstu zaszyfrowanego.

Analiza kluczowych cech ChaCha20

Konstrukcja i właściwości ChaCha20 oferują kilka kluczowych korzyści:

- Bezpieczeństwo: Dzięki 256-bitowemu kluczowi ChaCha20 zapewnia wysoki poziom bezpieczeństwa, dzięki czemu jest odporny na ataki typu brute-force.

- Wydajność: Wydajna implementacja ChaCha20 pozwala na szybkie szyfrowanie i deszyfrowanie, dzięki czemu nadaje się do zastosowań w czasie rzeczywistym i szybkiej transmisji danych.

- Elastyczność: Obsługuje różne wartości jednorazowe, umożliwiając generowanie unikalnych strumieni kluczy dla różnych operacji szyfrowania przy użyciu tego samego klucza.

- Odporność na ataki: ChaCha20 zaprojektowano tak, aby był odporny na ataki czasowe i ataki z kanału bocznego, co zwiększa jego ogólne bezpieczeństwo.

Rodzaje ChaCha20

ChaCha20 ma kilka odmian o różnych rozmiarach jednorazowych, głównie do konkretnych zastosowań. Do najpopularniejszych typów należą:

| Wariant ChaCha20 | Rozmiar jednorazowy (w bitach) |

|---|---|

| ChaCha20 | 64 |

| ChaCha20-IETF | 96 |

| ChaCha20-Poly1305 | 64 |

| ChaCha20-Poly1305-IETF | 96 |

ChaCha20 można używać w różnych scenariuszach, aby zapewnić bezpieczną komunikację i ochronę danych. Niektóre typowe przypadki użycia obejmują:

- Bezpieczne protokoły komunikacyjne: ChaCha20 jest używany w zestawach szyfrów TLS/SSL do zabezpieczania komunikacji internetowej, zapewniając prywatność i integralność danych.

- Szyfrowanie VPN: Wielu dostawców wirtualnych sieci prywatnych (VPN) wdraża ChaCha20 w celu zabezpieczenia transmisji danych między klientem a serwerem.

- Szyfrowanie dysku: ChaCha20 nadaje się do szyfrowania całego dysku, chroniąc wrażliwe dane na urządzeniach pamięci masowej.

- Bezpieczne przesyłanie wiadomości: ChaCha20 można wykorzystać do szyfrowania wiadomości błyskawicznych i komunikacji e-mail, chroniąc poufne treści przed nieautoryzowanym dostępem.

Potencjalne problemy związane z użytkowaniem ChaCha20 mogą obejmować:

- Jednorazowe ponowne użycie: Ponowne użycie tej samej wartości jednorazowej z tym samym kluczem zagraża bezpieczeństwu szyfrowania. Niezbędne jest używanie unikalnych wartości jednorazowych dla każdej operacji szyfrowania.

- Zarządzanie kluczami: Właściwe praktyki zarządzania kluczami mają kluczowe znaczenie dla utrzymania bezpieczeństwa zaszyfrowanych danych.

- Problemy z wdrażaniem: Wadliwe lub podatne na ataki implementacje ChaCha20 mogą prowadzić do luk w zabezpieczeniach.

- Postęp kryptoanalizy: Podobnie jak w przypadku każdego algorytmu kryptograficznego, przyszłe postępy w kryptoanalizie mogą potencjalnie osłabić bezpieczeństwo ChaCha20.

Aby rozwiązać te problemy, konieczne jest przestrzeganie najlepszych praktyk w zakresie zarządzania kluczami kryptograficznymi, wybieranie bezpiecznych i dobrze sprawdzonych wdrożeń oraz otrzymywanie informacji o wszelkich potencjalnych lukach w zabezpieczeniach lub aktualizacjach związanych z ChaCha20.

Główne cechy i inne porównania z podobnymi terminami w formie tabel i list

| Charakterystyka | ChaCha20 | AES |

|---|---|---|

| Rozmiar klucza | 256 bitów | 128, 192 lub 256 bitów |

| Rozmiar bloku | 512 bitów (64 bajty) | 128 bitów (16 bajtów) |

| Siła bezpieczeństwa | Wysoki | Wysoki |

| Wydajność | Szybko | Szybko |

| Kluczowy harmonogram | Nie wymagane | Wymagany |

| Odporność na ataki czasowe | Tak | Tak |

| Odporność na ataki bocznokanałowe | Tak | Tak |

| Przyjęcie i popularność | Coraz bardziej popularne | Powszechnie przyjete |

Wraz z postępem technologii i ewolucją zagrożeń bezpieczeństwa ChaCha20 prawdopodobnie pozostanie aktualny ze względu na połączenie bezpieczeństwa i wydajności. Odporność na ataki typu side-channel i wydajna implementacja sprawiają, że jest to atrakcyjny wybór dla wielu zastosowań.

Co więcej, wraz z rosnącym zapotrzebowaniem na bezpieczną komunikację i ochronę danych, oczekuje się, że ChaCha20 będzie nadal wdrażany w różnych dziedzinach, w tym w komunikacji internetowej, usługach VPN i aplikacjach mobilnych.

Jak serwery proxy mogą być używane lub powiązane z ChaCha20

Serwery proxy odgrywają kluczową rolę w zabezpieczaniu ruchu internetowego i zwiększaniu prywatności. Integrując szyfrowanie ChaCha20 z serwerami proxy, mogą one zapewnić użytkownikom dodatkową warstwę ochrony. Gdy użytkownicy łączą się z serwerem proxy korzystającym z szyfrowania ChaCha20, ich dane są bezpiecznie szyfrowane przed przesłaniem na serwer docelowy. Dzięki temu wrażliwe informacje pozostają poufne podczas transmisji, co zmniejsza ryzyko podsłuchu i nieuprawnionego dostępu.

Serwery proxy mogą wykorzystać wydajność ChaCha20, aby zapewnić szybkie i bezpieczne szyfrowanie danych, zapewniając bezproblemową obsługę użytkownika. Co więcej, odporność ChaCha20 na ataki czasowe i ataki typu side-channel sprawia, że dobrze nadaje się do wdrożenia w środowiskach serwerów proxy.

Powiązane linki

Więcej informacji na temat ChaCha20, algorytmów szyfrowania i tematów pokrewnych można znaleźć w następujących zasobach:

- ChaCha, wariant Salsa20 – Artykuł Daniela J. Bernsteina

- Rodzina szyfrów strumieniowych Salsa20 – projekt eSTREAM

- ChaCha20 i Poly1305 dla protokołów IETF – RFC 8439

- Zrozumieć kryptografię – podręcznik Christofa Paara i Jana Pelzla

Studiując te zasoby, możesz lepiej zrozumieć ChaCha20 i jego znaczenie w dziedzinie współczesnego szyfrowania.