ChaCha20 は広く知られているストリーム暗号であり、その安全性と速度で知られる対称暗号化アルゴリズムです。これは、さまざまなアプリケーションに堅牢で効率的な暗号化メカニズムを提供することを主な目的として、Salsa20 ファミリの一部として 2008 年に Daniel J. Bernstein によって開発されました。 ChaCha20 は、セキュリティとパフォーマンスの両方の利点を提供できるため、インターネット プロトコルや VPN などの安全な通信でよく使用されます。

ChaCha20の誕生の歴史と初出

ChaCha20 は、Daniel J. Bernstein が設計した Salsa20 ストリーム暗号の改良版として生まれました。ChaCha20 を作成した主な動機は、速度を犠牲にすることなく、ラウンドごとの拡散を増やしてセキュリティを強化することでした。ChaCha20 の設計プロセスは 2008 年に完了し、2008 年に Bernstein の「ChaCha、Salsa20 の変種」という論文で初めて公に言及されました。

ChaCha20に関する詳細情報。トピックの拡張ChaCha20

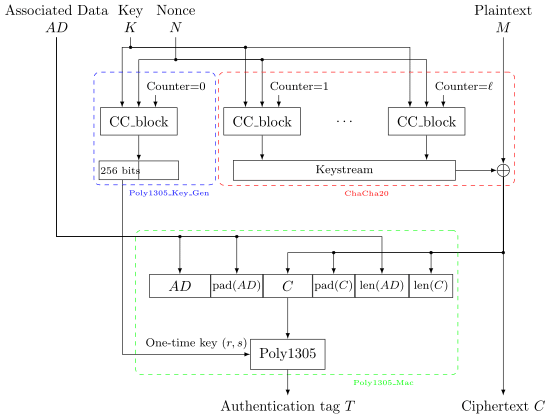

ChaCha20 は、秘密キーと一意の 64 ビット ナンスに基づいて擬似ランダム ビットのストリームを生成するストリーム暗号です。 256 ビット キーを使用し、ブルート フォース攻撃に対する高レベルのセキュリティを提供します。その重要な機能の 1 つは、暗号化ストリームを効率的に計算する機能であり、さまざまなアプリケーションで高いパフォーマンスを実現します。

このアルゴリズムは、最初に定数、キー、およびノンスがシードされた 4×4 行列で動作します。一連の 20 ラウンドの操作を実行し、データを混合して最終ストリームを生成します。 20 ラウンドのデザインにより拡散が強化され、暗号の安全性が確保されます。さらに、ChaCha20 はタイミング攻撃やサイドチャネル攻撃などの一般的な暗号化の落とし穴を回避し、暗号化の強力な選択肢となります。

ChaCha20の内部構造。 ChaCha20の仕組み

ChaCha20 の内部構造は、次の主要なコンポーネントに分けることができます。

- 状態マトリックス: キー、定数値、ノンスから導出された 16 個の 32 ビット整数を保持する 4×4 行列。

- 初期化: 暗号は、256 ビットの秘密鍵、64 ビットの nonce、および 32 ビットのブロック カウンターで初期化されます。この固有の組み合わせにより、暗号化操作ごとにキー ストリームが異なることが保証されます。

- ChaCha20 クォーターラウンド: これは暗号の基本的な構成要素です。これは一連のビット単位の演算と加算で構成され、データを完全に混合して拡散を導入するように設計されています。

- ラウンド: ChaCha20 は、状態マトリックスに対して ChaCha20 Quarter Round 演算を 20 ラウンド実行して、暗号化ストリームを生成します。

- キーストリーム生成: 最終的な状態マトリックスは暗号化キーストリームに変換され、平文と XOR 演算されて暗号文が生成されます。

ChaCha20の主な特徴の分析

ChaCha20 の設計と特性には、いくつかの重要な利点があります。

- 安全: ChaCha20 は 256 ビット キーを使用して高レベルのセキュリティを提供し、ブルート フォース攻撃に対する耐性を備えています。

- パフォーマンス: ChaCha20 の効率的な実装により、高速な暗号化と復号化が可能になり、リアルタイム アプリケーションや高速データ送信に適しています。

- 柔軟性: さまざまなノンス値をサポートしているため、同じキーを使用したさまざまな暗号化操作に対して一意のキーストリームを生成できます。

- 攻撃に対する耐性: ChaCha20 は、タイミング攻撃やサイドチャネル攻撃に耐性があるように設計されており、全体的なセキュリティが強化されています。

ChaCha20の種類

ChaCha20 には、主に特定のユースケース向けに、異なる nonce サイズのバリエーションがいくつかあります。最も一般的なタイプは次のとおりです。

| ChaCha20のバリアント | ナンスサイズ (ビット) |

|---|---|

| チャチャ20 | 64 |

| ChaCha20-IETF | 96 |

| ChaCha20-ポリ1305 | 64 |

| ChaCha20-ポリ1305-IETF | 96 |

ChaCha20 は、安全な通信とデータ保護を提供するために、さまざまなシナリオで使用できます。一般的な使用例には次のようなものがあります。

- 安全な通信プロトコル: ChaCha20 は、Web 通信を保護するために TLS/SSL 暗号スイートで使用され、プライバシーとデータの整合性を確保します。

- VPN暗号化: 多くの仮想プライベート ネットワーク (VPN) プロバイダーは、クライアントとサーバー間のデータ送信を保護するために ChaCha20 を実装しています。

- ディスク暗号化: ChaCha20 はフルディスク暗号化に適しており、ストレージ デバイス上の機密データを保護します。

- 安全なメッセージング: ChaCha20 を利用すると、インスタント メッセージングや電子メール通信を暗号化し、機密コンテンツを不正アクセスから保護できます。

ChaCha20 の使用に関連する潜在的な問題には次のようなものがあります。

- ナンスの再利用: 同じキーで同じ nonce を再利用すると、暗号化のセキュリティが危険にさらされます。各暗号化操作に一意の nonce を使用することが不可欠です。

- 鍵の管理: 暗号化されたデータのセキュリティを維持するには、適切なキー管理を実践することが重要です。

- 実装の問題: ChaCha20 の実装に欠陥や脆弱性があると、セキュリティの脆弱性が発生する可能性があります。

- 暗号解析の進歩: 他の暗号アルゴリズムと同様に、将来の暗号解析の進歩により、ChaCha20 のセキュリティが弱まる可能性があります。

これらの問題に対処するには、暗号キー管理のベスト プラクティスに従い、安全で十分に精査された実装を選択し、ChaCha20 に関連する潜在的な脆弱性やアップデートに関する情報を常に入手することが重要です。

主な特徴とその他の類似用語との比較を表とリストの形式で示します。

| 特性 | チャチャ20 | AES |

|---|---|---|

| キーのサイズ | 256ビット | 128、192、または256ビット |

| ブロックサイズ | 512ビット(64バイト) | 128ビット(16バイト) |

| セキュリティ強度 | 高い | 高い |

| パフォーマンス | 速い | 速い |

| 主要スケジュール | 不要 | 必須 |

| タイミング攻撃に対する耐性 | はい | はい |

| サイドチャネル攻撃への耐性 | はい | はい |

| 採用と人気 | ますます人気が高まっています | 広く採用されている |

テクノロジーが進歩し、セキュリティの脅威が進化しても、ChaCha20 はセキュリティとパフォーマンスの組み合わせにより、今後も重要な存在であり続ける可能性があります。サイドチャネル攻撃に対する耐性と効率的な実装により、多くのアプリケーションにとって魅力的な選択肢となります。

さらに、安全な通信とデータ保護に対する需要の高まりに伴い、ChaCha20はWeb通信、VPNサービス、モバイルアプリケーションなどのさまざまな分野で今後も採用が進むことが予想されます。

プロキシサーバーの使用方法やChaCha20との関連付け方法

プロキシ サーバーは、インターネット トラフィックのセキュリティ保護とプライバシーの強化に重要な役割を果たします。プロキシ サーバーに ChaCha20 暗号化を統合することで、ユーザーにさらなる保護レイヤーを提供できます。ユーザーが ChaCha20 暗号化を使用するプロキシ サーバーに接続すると、データは安全に暗号化されてから宛先サーバーに転送されます。これにより、機密情報の送信中の機密性が確保され、盗聴や不正アクセスのリスクが軽減されます。

プロキシ サーバーは、ChaCha20 の効率性を活用して高速かつ安全なデータ暗号化を提供し、シームレスなユーザー エクスペリエンスを実現します。さらに、ChaCha20 はタイミング攻撃やサイドチャネル攻撃に対する耐性があるため、プロキシ サーバー環境での導入に最適です。

関連リンク

ChaCha20、暗号化アルゴリズム、および関連トピックの詳細については、次のリソースを参照してください。

- ChaCha、Salsa20 の亜種 – Daniel J. Bernstein による論文

- Salsa20 ファミリーのストリーム暗号 – eSTREAM プロジェクト

- IETF プロトコル用の ChaCha20 および Poly1305 – RFC 8439

- 暗号を理解する – クリストフ・パールとヤン・ペルツルによる教科書

これらのリソースを学ぶことで、ChaCha20 と最新の暗号化の分野におけるその重要性についてより深く理解することができます。