Розподілені атаки на відмову в обслуговуванні (DDoS) — це тип кібератак, мета яких зробити машину, мережу чи службу недоступною для призначених користувачів. Як правило, DDoS-атаки перевантажують цільову систему зайвими запитами, що робить її нездатною обробити законний трафік.

Еволюція DDoS-атак

Концепція атаки типу «відмова в обслуговуванні» (DoS) існує з самого початку комп’ютерної техніки. Однак перший задокументований випадок DDoS-атаки датується 1999 роком, коли мережа скомпрометованих комп’ютерів університету, яка називається «мережею зомбі», була використана для заповнення мережі жертви трафіком.

Протягом наступного десятиліття DDoS-атаки розвивалися разом з Інтернетом і технологіями, стаючи складнішими та складнішими для подолання. Сьогодні вони є одним із найпоширеніших типів кібератак, які використовуються як кіберзлочинцями, так і спонсорованими державою суб’єктами з різних причин, включаючи вандалізм, вимагання чи політичні мотиви.

Розширення теми: DDoS-атаки

DDoS-атака працює, використовуючи фундаментальний спосіб спілкування в Інтернеті: модель клієнт-сервер. У звичайній ситуації клієнт (ваш комп’ютер) надсилає запит серверу (веб-сайту), який потім у відповідь надсилає запитані дані назад клієнту.

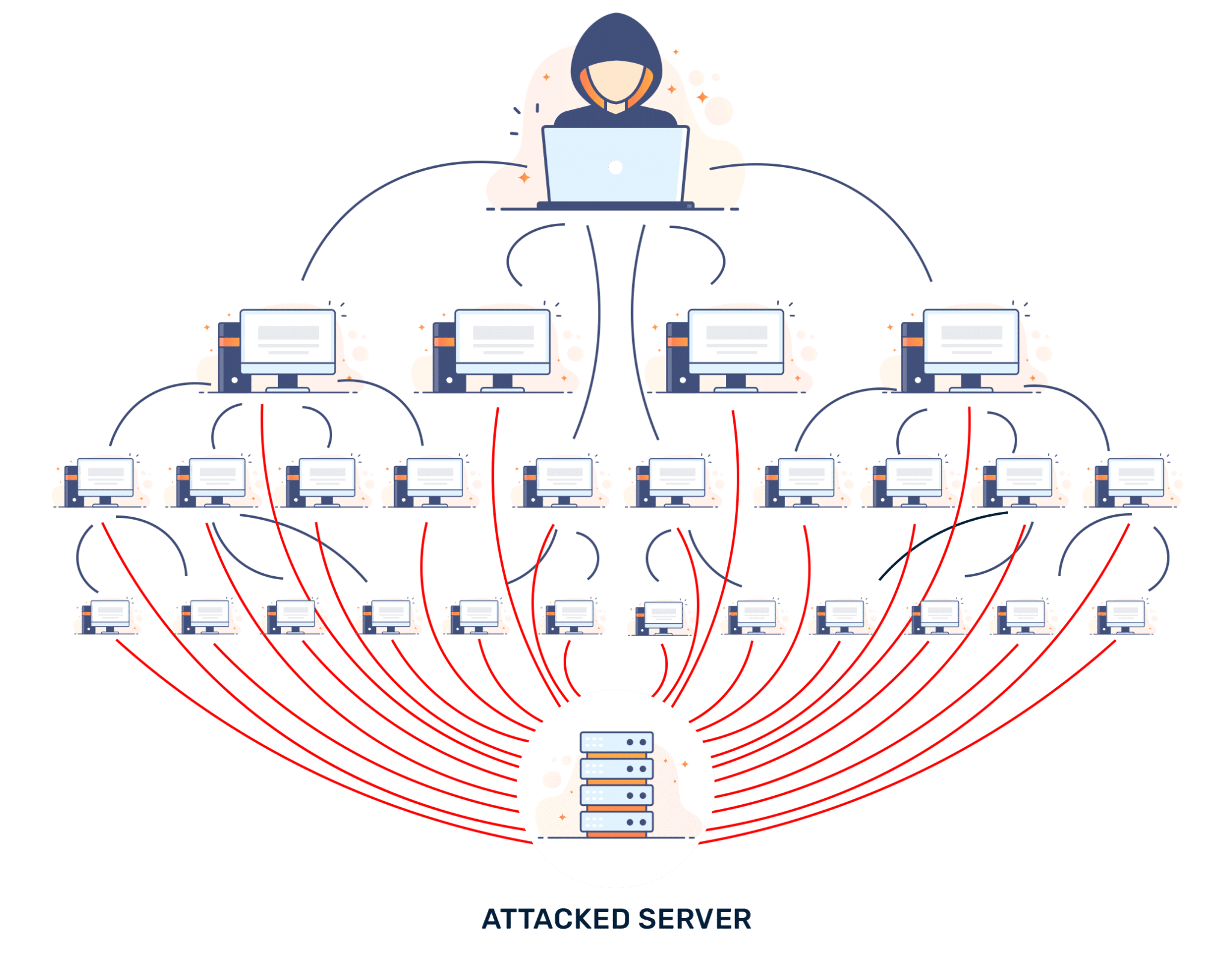

Під час DDoS-атаки ця модель зв’язку переповнена нелегітимними запитами, перевищуючи здатність сервера обробляти законні. «Розподілений» у DDoS походить від того, що атака розподіляється між кількома комп’ютерами або пристроями, часто утворюючи ботнет (мережу скомпрометованих пристроїв) для посилення атаки.

Внутрішня робота DDoS-атак

DDoS-атаки зазвичай складаються з трьох основних компонентів:

- Злочинці, які контролюють напад

- Машини, які використовуються для здійснення атаки (часто ботнет)

- Цілі, які зазнають атаки

Зловмисник починає з зараження вразливих систем шкідливим програмним забезпеченням, створюючи мережу ботнетів. Коли ця мережа стане достатньо великою, зловмисник може використовувати ці машини для створення потоку мережевого трафіку до цілі, тим самим ініціюючи DDoS-атаку.

Ключові характеристики DDoS-атак

DDoS-атаки характеризуються:

- Раптові стрибки трафіку: вони зазвичай передбачають значне збільшення трафіку.

- Кілька IP-адрес: атаки відбуваються з кількох джерел одночасно, тому їх важко заблокувати.

- Різноманітність векторів атак: зловмисники можуть використовувати різні протоколи, щоб перевантажити систему.

- Розподілений характер: DDoS-атаки включають кілька комп’ютерів, націлених на одну систему, часто глобально розподілену.

Типи DDoS-атак

Існує багато типів DDoS-атак, але найбільш поширеними є три категорії:

- Об'ємні атаки: Ці атаки спрямовані на використання пропускної здатності цільового сайту. Вони включають повені ICMP і повені UDP.

- Атаки на протокол: ці атаки зосереджені на конкретних мережевих протоколах, таких як ICMP, SYN і Ping of Death, використовуючи слабкі місця в цих протоколах, щоб знищити ціль.

- Атаки на прикладному рівні: ці атаки націлені на рівень, де веб-сторінки генеруються на сервері та доставляються відвідувачу. Вони включають HTTP-флуд і повільні атаки.

| Тип | Приклади |

|---|---|

| Об'ємні атаки | ICMP-флуд, UDP-флуд |

| Атаки на протокол | SYN флуд, пінг смерті |

| Атаки рівня додатків | HTTP-флуд, Slowloris |

Використання, проблеми та рішення

DDoS-атаки використовуються з різних зловмисних причин, від простого лиха до політичної активності, кібервійни та комерційного саботажу. Проблеми, спричинені цими атаками, можуть варіюватися від тимчасового переривання обслуговування до довгострокової шкоди репутації та значних фінансових втрат.

Найкращий спосіб боротьби з DDoS-атаками — це поєднання надійних заходів безпеки, таких як брандмауери, системи виявлення вторгнень і рішення для аналізу трафіку. Однак через розподілений характер цих атак часто потрібні спільні зусилля різних інтернет-суб’єктів для їх успішного подолання.

DDoS-атаки: порівняння та характеристики

Порівнюючи DDoS-атаки з іншими подібними кіберзагрозами, такими як віруси, хробаки та інші типи DoS-атак, DDoS-атаки мають унікальні характеристики:

- Розподілений характер: на відміну від інших форм атак, DDoS-атаки походять із кількох джерел одночасно.

- Обсяг та інтенсивність: масштаб і вплив DDoS-атак можуть бути набагато більшими, ніж інші типи атак.

- Мета: у той час як деякі кібератаки спрямовані на проникнення в системи для крадіжки даних, DDoS-атаки в основному спрямовані на порушення роботи служби.

| Тип атаки | Походження | масштаб | Основне призначення |

|---|---|---|---|

| DDoS-атака | Кілька джерел | Великий | Порушення служби |

| DoS-атака | Єдине джерело | Менший | Порушення служби |

| Вірус/Хробак | Єдине джерело | Варіюється | Зараження системи/викрадення даних |

Майбутні перспективи та технології

На майбутнє DDoS-атак впливатиме постійний розвиток технологій і кібербезпеки. Оскільки все більше пристроїв підключаються до Інтернету з розвитком Інтернету речей (IoT), зростає потенціал для масштабніших і потужніших DDoS-атак.

Одночасно розвиваються технології кібербезпеки для протидії цим загрозам. Такі методи, як ШІ та машинне навчання, використовуються для більш ефективного виявлення та реагування на DDoS-атаки. Подібним чином досліджується потенціал технології Blockchain для пом’якшення DDoS через її розподілену та стійку природу.

DDoS-атаки та проксі-сервери

Проксі-сервери можуть бути як потенційною мішенню, так і інструментом у контексті DDoS-атак. Як посередники між користувачами та Інтернетом, проксі-сервери можуть бути націлені на переривання доступу до Інтернету, який вони надають.

І навпаки, зловмисники можуть зловживати відкритими проксі-серверами для посилення атак DDoS. Тому такі провайдери, як OneProxy, повинні забезпечити надійні заходи безпеки, щоб запобігти зловживанню їхніми послугами та захистити свої системи від того, щоб вони стали жертвами DDoS-атак.

Пов'язані посилання

- Cloudflare – розуміння DDoS-атак

- Akamai – захист від атак DDoS

- Imperva – найкращий посібник із захисту від DDoS

Висновок

DDoS-атаки становлять серйозну загрозу в сучасному цифровому світі. Розуміючи їх природу та потенціал, організації в Інтернеті можуть краще підготуватися та розробити ефективніший захист від цих руйнівних кібератак.