Dağıtılmış Hizmet Reddi (DDoS) saldırıları, bir makineyi, ağı veya hizmeti hedeflenen kullanıcılar için kullanılamaz hale getirmeyi amaçlayan bir siber saldırı türüdür. Tipik olarak DDoS saldırıları, hedef sistemi gereksiz isteklerle aşırı yükleyerek meşru trafiği işleyememesine neden olur.

DDoS Saldırılarının Evrimi

Hizmet Reddi (DoS) saldırısı kavramı, bilgi işlemin başlangıcından beri ortalıkta dolaşıyor. Bununla birlikte, belgelenen ilk DDoS saldırısı vakası, "zombi ağı" olarak adlandırılan, güvenliği ihlal edilmiş Üniversite bilgisayarlarından oluşan bir ağın, kurbanın ağını trafikle doldurmak için kullanıldığı 1999 yılına kadar uzanıyor.

Sonraki on yılda DDoS saldırıları internet ve teknolojiyle birlikte gelişti ve daha karmaşık ve hafifletilmesi zor hale geldi. Günümüzde hem siber suçlular hem de devlet destekli aktörler tarafından vandalizm, gasp veya siyasi motivasyonlar gibi çeşitli nedenlerle kullanılan en yaygın siber saldırı türlerinden biridir.

Konuyu Genişletelim: DDoS Saldırıları

DDoS saldırısı, internetin iletişim kurmasının temel yolunu kullanarak çalışır: istemci-sunucu modeli. Normal bir durumda, bir istemci (bilgisayarınız) bir sunucuya (bir web sitesine) bir istek gönderir ve sunucu da istenen verileri istemciye geri göndererek yanıt verir.

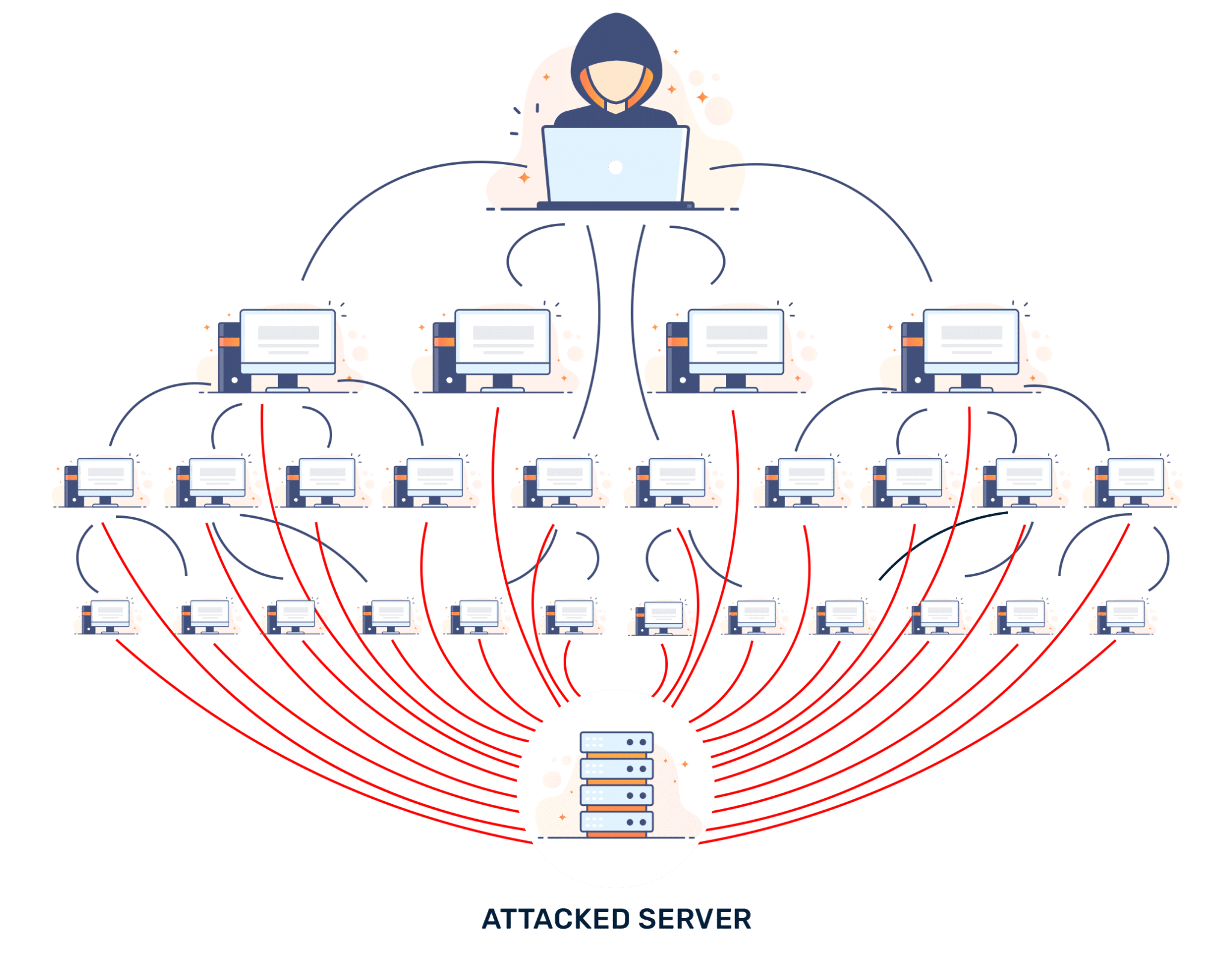

Bir DDoS saldırısında, bu iletişim modeli, meşru olmayan isteklerle dolup taşar ve sunucunun meşru istekleri işleme kapasitesi aşırı artar. DDoS'taki "Dağıtılmış", saldırının birden fazla bilgisayar veya cihaza dağıtılmasından kaynaklanır ve genellikle saldırıyı güçlendirmek için bir botnet (güvenliği ihlal edilmiş cihazlardan oluşan bir ağ) oluşturur.

DDoS Saldırılarının İç Çalışmaları

DDoS saldırıları genellikle üç ana bileşenden oluşur:

- Saldırıyı kontrol eden suçlu(lar)

- Saldırıyı gerçekleştirmek için kullanılan makineler (genellikle bir botnet)

- Saldırıya uğrayan hedef(ler)

Saldırgan, savunmasız sistemlere kötü amaçlı yazılım bulaştırarak bir botnet ağı oluşturarak işe başlar. Bu ağ yeterince büyük olduğunda, saldırgan bu makineleri kullanarak hedefe yönelik bir ağ trafiği akışı oluşturabilir ve böylece DDoS saldırısını başlatabilir.

DDoS Saldırılarının Temel Özellikleri

DDoS saldırıları şu şekilde karakterize edilir:

- Ani trafik artışları: Bunlar genellikle trafikte önemli bir artışa neden olur.

- Çoklu IP adresleri: Saldırıların aynı anda birden fazla kaynaktan gelmesi, engellenmelerini zorlaştırır.

- Çeşitli saldırı vektörleri: Saldırganlar, bir sistemi bunaltmak için farklı protokollerden yararlanabilir.

- Dağıtılmış yapı: DDoS saldırıları, genellikle küresel olarak dağıtılmış, tek bir sistemi hedef alan birden fazla bilgisayarı içerir.

DDoS Saldırısı Türleri

Çok sayıda DDoS saldırısı türü vardır ancak en yaygın olanı üç kategoridir:

- Hacim tabanlı saldırılar: Bu saldırılar hedeflenen sitenin bant genişliğini tüketmeyi amaçlamaktadır. ICMP taşkınlarını ve UDP taşkınlarını içerirler.

- Protokol saldırıları: Bu saldırılar ICMP, SYN ve Ping of Death gibi belirli ağ protokollerine odaklanır ve hedefi alt etmek için bu protokollerdeki zayıflıklardan yararlanır.

- Uygulama katmanı saldırıları: Bu saldırılar, web sayfalarının sunucu üzerinde oluşturulduğu ve ziyaretçiye ulaştırıldığı katmanı hedef alır. HTTP taşmalarını ve yavaş saldırıları içerirler.

| Tip | Örnekler |

|---|---|

| Hacim Tabanlı Saldırılar | ICMP seli, UDP seli |

| Protokol Saldırıları | SYN seli, Ölüm Ping'i |

| Uygulama Katmanı Saldırıları | HTTP seli, Slowloris |

Kullanımlar, Sorunlar ve Çözümler

DDoS saldırıları, basit yaramazlıklardan siyasi aktivizme, siber savaştan ticari sabotaja kadar çeşitli kötü niyetli nedenlerle kullanılmaktadır. Bu saldırıların neden olduğu sorunlar, geçici hizmet kesintisinden, uzun vadeli itibar hasarına ve önemli mali kayıplara kadar değişebilir.

DDoS saldırılarıyla mücadele etmenin en iyi yolu, güvenlik duvarları, izinsiz giriş tespit sistemleri ve trafik analizi çözümleri gibi sağlam güvenlik önlemlerinin bir kombinasyonudur. Bununla birlikte, bu saldırıların dağıtılmış doğasından dolayı, bunları başarılı bir şekilde azaltmak için genellikle çeşitli internet kuruluşlarının işbirliğine dayalı çabaları gerekir.

DDoS Saldırıları: Karşılaştırmalar ve Özellikler

DDoS saldırılarını virüsler, solucanlar ve diğer DoS saldırı türleri gibi diğer benzer siber tehditlerle karşılaştırdığımızda, DDoS saldırılarının benzersiz özellikleri vardır:

- Dağıtılmış yapı: Diğer saldırı türlerinden farklı olarak DDoS saldırıları aynı anda birden fazla kaynaktan kaynaklanır.

- Hacim ve yoğunluk: DDoS saldırılarının ölçeği ve etkisi diğer saldırı türlerinden çok daha büyük olabilir.

- Amaç: Bazı siber saldırılar veri hırsızlığı amacıyla sistemlere sızmayı hedeflerken, DDoS saldırıları öncelikli olarak hizmeti aksatmayı amaçlamaktadır.

| Saldırı Türü | Menşei | Ölçek | Birincil Amaç |

|---|---|---|---|

| DDoS Saldırısı | Çoklu kaynaklar | Büyük | Hizmet kesintisi |

| DOS saldırısı | Tek kaynak | Daha küçük | Hizmet kesintisi |

| Virüs/Solucan | Tek kaynak | Değişir | Sistem enfeksiyonu/veri hırsızlığı |

Gelecek Perspektifleri ve Teknolojiler

DDoS saldırılarının geleceği, sürekli gelişen teknoloji ve siber güvenlik ortamından etkilenecektir. Nesnelerin İnterneti'nin (IoT) yükselişiyle daha fazla cihaz internete bağlandıkça, daha büyük ve daha güçlü DDoS saldırılarının potansiyeli de artıyor.

Eş zamanlı olarak bu tehditlere karşı siber güvenlik teknolojileri de gelişiyor. DDoS saldırılarını daha verimli bir şekilde tespit etmek ve bunlara yanıt vermek için yapay zeka ve makine öğrenimi gibi teknikler kullanılıyor. Benzer şekilde, dağıtılmış ve esnek yapısı nedeniyle Blockchain teknolojisinin DDoS azaltmadaki potansiyeli araştırılıyor.

DDoS Saldırıları ve Proxy Sunucuları

Proxy sunucular DDoS saldırıları bağlamında hem potansiyel bir hedef hem de araç olabilir. Kullanıcılar ile internet arasında aracı olan proxy sunucular, sağladıkları internet erişimini engellemek amacıyla hedeflenebilmektedir.

Bunun tersine, saldırganlar DDoS saldırılarını güçlendirmek için açık proxy sunucularını kötüye kullanabilir. Bu nedenle OneProxy gibi sağlayıcılar, hizmetlerinin kötüye kullanılmasını önlemek ve sistemlerinin DDoS saldırılarının kurbanı olmasını önlemek için güçlü güvenlik önlemlerinin alındığından emin olmalıdır.

İlgili Bağlantılar

- Cloudflare – DDoS Saldırılarını Anlamak

- Akamai – DDoS Saldırı Koruması

- Imperva – DDoS Korumasına İlişkin En İyi Kılavuz

Çözüm

DDoS saldırıları günümüzün dijital dünyasında önemli bir tehdit oluşturmaktadır. İnternet üzerindeki varlıklar, bunların doğasını ve potansiyelini anlayarak kendilerini daha iyi hazırlayabilir ve bu yıkıcı siber saldırılara karşı daha etkili savunmalar geliştirebilirler.