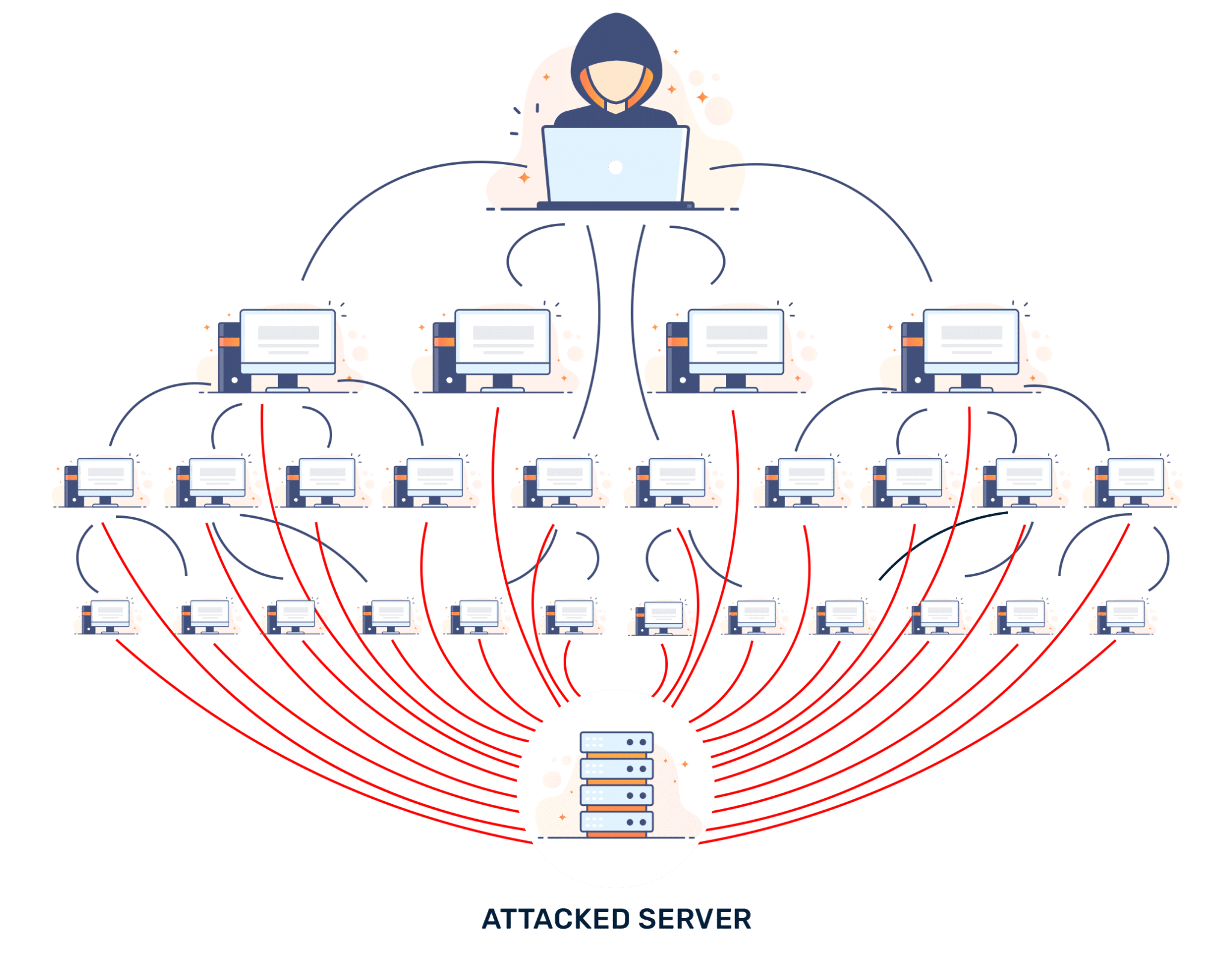

การโจมตีแบบปฏิเสธการให้บริการแบบกระจาย (DDoS) เป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่มีจุดมุ่งหมายเพื่อทำให้เครื่อง เครือข่าย หรือบริการไม่สามารถใช้งานได้สำหรับผู้ใช้ที่ต้องการ โดยทั่วไปแล้ว การโจมตี DDoS จะโอเวอร์โหลดระบบเป้าหมายด้วยคำขอที่ไม่จำเป็น ทำให้ไม่สามารถประมวลผลการรับส่งข้อมูลที่ถูกต้องได้

วิวัฒนาการของการโจมตี DDoS

แนวคิดของการโจมตีแบบปฏิเสธการบริการ (DoS) มีมาตั้งแต่รุ่งอรุณของการประมวลผล อย่างไรก็ตาม กรณีเอกสารแรกของการโจมตี DDoS ย้อนกลับไปในปี 1999 เมื่อเครือข่ายคอมพิวเตอร์ของมหาวิทยาลัยที่ถูกบุกรุก ซึ่งเรียกว่า “เครือข่ายซอมบี้” ถูกนำมาใช้เพื่อทำให้เครือข่ายของเหยื่อเต็มไปด้วยการรับส่งข้อมูล

ในทศวรรษหน้า การโจมตี DDoS พัฒนาไปพร้อมกับอินเทอร์เน็ตและเทคโนโลยี ซึ่งมีความซับซ้อนมากขึ้นและยากต่อการบรรเทา ทุกวันนี้ การโจมตีทางไซเบอร์เป็นหนึ่งในประเภทการโจมตีทางไซเบอร์ที่พบบ่อยที่สุด ซึ่งถูกใช้โดยอาชญากรไซเบอร์และผู้มีบทบาทที่ได้รับการสนับสนุนจากรัฐด้วยเหตุผลหลายประการ เช่น การก่อกวน การขู่กรรโชก หรือแรงจูงใจทางการเมือง

ขยายหัวข้อ: การโจมตี DDoS

การโจมตี DDoS ทำงานโดยใช้ประโยชน์จากวิธีพื้นฐานในการสื่อสารอินเทอร์เน็ต: โมเดลไคลเอ็นต์-เซิร์ฟเวอร์ ในสถานการณ์ปกติ ไคลเอนต์ (คอมพิวเตอร์ของคุณ) จะส่งคำขอไปยังเซิร์ฟเวอร์ (เว็บไซต์) ซึ่งจะตอบสนองด้วยการส่งข้อมูลที่ร้องขอกลับไปยังไคลเอนต์

ในการโจมตี DDoS โมเดลการสื่อสารนี้เต็มไปด้วยคำขอที่ผิดกฎหมาย ซึ่งล้นหลามความสามารถของเซิร์ฟเวอร์ในการจัดการคำขอที่ถูกต้องตามกฎหมาย “แบบกระจาย” ใน DDoS มาจากการโจมตีที่กระจายไปยังคอมพิวเตอร์หรืออุปกรณ์หลายเครื่อง ซึ่งมักจะสร้างบอตเน็ต (เครือข่ายของอุปกรณ์ที่ถูกบุกรุก) เพื่อขยายการโจมตี

การทำงานภายในของการโจมตี DDoS

การโจมตี DDoS มักประกอบด้วยสามองค์ประกอบหลัก:

- ผู้กระทำความผิดที่ควบคุมการโจมตี

- เครื่องที่ใช้ในการโจมตี (มักเป็นบอตเน็ต)

- เป้าหมายที่ถูกโจมตี

ผู้โจมตีเริ่มต้นด้วยการแพร่ไวรัสไปยังระบบที่มีช่องโหว่ด้วยซอฟต์แวร์ที่เป็นอันตราย และสร้างเครือข่ายบอตเน็ต เมื่อเครือข่ายนี้มีขนาดใหญ่เพียงพอ ผู้โจมตีสามารถใช้เครื่องเหล่านี้เพื่อสร้างการรับส่งข้อมูลเครือข่ายจำนวนมากไปยังเป้าหมาย จึงเป็นการเริ่มต้นการโจมตี DDoS

คุณสมบัติหลักของการโจมตี DDoS

การโจมตี DDoS มีลักษณะดังนี้:

- การเข้าชมที่เพิ่มขึ้นอย่างกะทันหัน: โดยทั่วไปแล้วจะเกี่ยวข้องกับการเข้าชมที่เพิ่มขึ้นอย่างมาก

- ที่อยู่ IP หลายรายการ: การโจมตีมาจากหลายแหล่งพร้อมกัน ทำให้ยากต่อการบล็อก

- รูปแบบการโจมตีที่หลากหลาย: ผู้โจมตีอาจใช้ประโยชน์จากโปรโตคอลที่แตกต่างกันเพื่อครอบงำระบบ

- ลักษณะการกระจาย: การโจมตี DDoS เกี่ยวข้องกับคอมพิวเตอร์หลายเครื่องที่กำหนดเป้าหมายระบบเดียว ซึ่งมักกระจายไปทั่วโลก

ประเภทของการโจมตี DDoS

การโจมตี DDoS มีหลายประเภท แต่ประเภทที่พบบ่อยที่สุดมีสามประเภท:

- การโจมตีตามปริมาณ: การโจมตีเหล่านี้มีเป้าหมายเพื่อใช้แบนด์วิธของไซต์เป้าหมาย รวมถึงน้ำท่วม ICMP และน้ำท่วม UDP

- การโจมตีโปรโตคอล: การโจมตีเหล่านี้มุ่งเน้นไปที่โปรโตคอลเครือข่ายเฉพาะ เช่น ICMP, SYN และ Ping of Death โดยใช้ประโยชน์จากจุดอ่อนในโปรโตคอลเหล่านี้เพื่อครอบงำเป้าหมาย

- การโจมตีเลเยอร์แอปพลิเคชัน: การโจมตีเหล่านี้กำหนดเป้าหมายไปที่เลเยอร์ที่สร้างหน้าเว็บบนเซิร์ฟเวอร์และส่งไปยังผู้เยี่ยมชม รวมถึงการโจมตีแบบ HTTP และการโจมตีที่ช้า

| พิมพ์ | ตัวอย่าง |

|---|---|

| การโจมตีตามปริมาณ | น้ำท่วม ICMP, น้ำท่วม UDP |

| การโจมตีโปรโตคอล | SYN ท่วมท้น ปิงแห่งความตาย |

| การโจมตีเลเยอร์แอปพลิเคชัน | HTTP ฟลัด, Slowloris |

การใช้ ปัญหา และแนวทางแก้ไข

การโจมตี DDoS ถูกใช้ด้วยเหตุผลที่เป็นอันตรายหลายประการ ตั้งแต่การก่อความเสียหายธรรมดาไปจนถึงการเคลื่อนไหวทางการเมือง สงครามไซเบอร์ และการก่อวินาศกรรมเชิงพาณิชย์ ปัญหาที่เกิดจากการโจมตีเหล่านี้อาจมีตั้งแต่การหยุดชะงักของบริการชั่วคราวไปจนถึงความเสียหายต่อชื่อเสียงในระยะยาวและการสูญเสียทางการเงินที่สำคัญ

วิธีที่ดีที่สุดในการต่อสู้กับการโจมตี DDoS คือการใช้มาตรการรักษาความปลอดภัยที่แข็งแกร่งร่วมกัน เช่น ไฟร์วอลล์ ระบบตรวจจับการบุกรุก และโซลูชันการวิเคราะห์การรับส่งข้อมูล อย่างไรก็ตาม เนื่องจากลักษณะการโจมตีแบบกระจาย จึงมักต้องอาศัยความร่วมมือจากหน่วยงานอินเทอร์เน็ตต่างๆ เพื่อบรรเทาผลกระทบให้สำเร็จ

การโจมตี DDoS: การเปรียบเทียบและลักษณะเฉพาะ

เมื่อเปรียบเทียบการโจมตี DDoS กับภัยคุกคามทางไซเบอร์อื่นๆ ที่คล้ายคลึงกัน เช่น ไวรัส เวิร์ม และการโจมตี DoS ประเภทอื่นๆ การโจมตี DDoS มีลักษณะเฉพาะ:

- ลักษณะการกระจาย: การโจมตี DDoS แตกต่างจากการโจมตีรูปแบบอื่นๆ มาจากหลายแหล่งในคราวเดียว

- ปริมาณและความรุนแรง: ขนาดและผลกระทบของการโจมตี DDoS อาจมากกว่าการโจมตีประเภทอื่นมาก

- วัตถุประสงค์: แม้ว่าการโจมตีทางไซเบอร์บางครั้งมีเป้าหมายเพื่อแทรกซึมระบบสำหรับการขโมยข้อมูล แต่การโจมตี DDoS มีเป้าหมายหลักเพื่อขัดขวางบริการ

| ประเภทการโจมตี | การกำเนิด | มาตราส่วน | วัตถุประสงค์หลัก |

|---|---|---|---|

| การโจมตีแบบ DDoS | แหล่งที่มาหลายแห่ง | ใหญ่ | การหยุดชะงักของบริการ |

| การโจมตีดอส | แหล่งที่มาเดียว | เล็กลง | การหยุดชะงักของบริการ |

| ไวรัส/เวิร์ม | แหล่งที่มาเดียว | แตกต่างกันไป | การติดเชื้อของระบบ/การโจรกรรมข้อมูล |

มุมมองและเทคโนโลยีในอนาคต

อนาคตของการโจมตี DDoS จะได้รับอิทธิพลจากภูมิทัศน์ที่เปลี่ยนแปลงตลอดเวลาของเทคโนโลยีและความปลอดภัยทางไซเบอร์ เนื่องจากอุปกรณ์ต่างๆ เชื่อมต่อกับอินเทอร์เน็ตมากขึ้นด้วยการเพิ่มขึ้นของ Internet of Things (IoT) ศักยภาพในการโจมตี DDoS ที่ใหญ่ขึ้นและมีประสิทธิภาพมากขึ้นก็เพิ่มมากขึ้น

ในขณะเดียวกัน เทคโนโลยีความปลอดภัยทางไซเบอร์ก็กำลังพัฒนาเพื่อรับมือกับภัยคุกคามเหล่านี้ เทคนิคต่างๆ เช่น AI และการเรียนรู้ของเครื่องกำลังถูกนำมาใช้เพื่อตรวจจับและตอบสนองต่อการโจมตี DDoS ได้อย่างมีประสิทธิภาพมากขึ้น ในทำนองเดียวกัน เทคโนโลยี Blockchain กำลังถูกสำรวจถึงศักยภาพในการบรรเทา DDoS เนื่องจากลักษณะการกระจายตัวและความยืดหยุ่น

การโจมตี DDoS และพร็อกซีเซิร์ฟเวอร์

พร็อกซีเซิร์ฟเวอร์อาจเป็นทั้งเป้าหมายและเครื่องมือในบริบทของการโจมตี DDoS ในฐานะตัวกลางระหว่างผู้ใช้และอินเทอร์เน็ต พร็อกซีเซิร์ฟเวอร์สามารถกำหนดเป้าหมายเพื่อรบกวนการเข้าถึงอินเทอร์เน็ตที่พวกเขาให้ได้

ในทางกลับกัน ผู้โจมตีสามารถใช้พร็อกซีเซิร์ฟเวอร์แบบเปิดในทางที่ผิดเพื่อขยายการโจมตี DDoS ดังนั้นผู้ให้บริการเช่น OneProxy จะต้องตรวจสอบให้แน่ใจว่ามีมาตรการรักษาความปลอดภัยที่แข็งแกร่งเพื่อป้องกันการใช้บริการในทางที่ผิดและปกป้องระบบไม่ให้ตกเป็นเหยื่อของการโจมตี DDoS

ลิงก์ที่เกี่ยวข้อง

- Cloudflare – ทำความเข้าใจการโจมตี DDoS

- Akamai – การป้องกันการโจมตี DDoS

- Imperva – สุดยอดคู่มือการป้องกัน DDoS

บทสรุป

การโจมตี DDoS ก่อให้เกิดภัยคุกคามที่สำคัญในโลกดิจิทัลในปัจจุบัน ด้วยการทำความเข้าใจธรรมชาติและศักยภาพขององค์กรต่างๆ หน่วยงานต่างๆ ทั่วทั้งอินเทอร์เน็ตสามารถเตรียมตัวและพัฒนาการป้องกันที่มีประสิทธิภาพมากขึ้นต่อการโจมตีทางไซเบอร์ที่ก่อกวนเหล่านี้