Os ataques distribuídos de negação de serviço (DDoS) são um tipo de ataque cibernético que visa tornar uma máquina, rede ou serviço indisponível para os usuários pretendidos. Normalmente, os ataques DDoS sobrecarregam o sistema alvo com solicitações supérfluas, impossibilitando o processamento do tráfego legítimo.

A evolução dos ataques DDoS

O conceito de ataque de negação de serviço (DoS) existe desde os primórdios da computação. No entanto, o primeiro caso documentado de ataque DDoS remonta a 1999, quando uma rede de computadores universitários comprometidos, conhecida como “rede zumbi”, foi usada para inundar a rede de uma vítima com tráfego.

Durante a década seguinte, os ataques DDoS evoluíram juntamente com a Internet e a tecnologia, tornando-se mais complexos e difíceis de mitigar. Hoje, são um dos tipos mais comuns de ataques cibernéticos, utilizados tanto por cibercriminosos como por atores patrocinados pelo Estado por vários motivos, incluindo vandalismo, extorsão ou motivações políticas.

Expandindo o Tópico: Ataques DDoS

Um ataque DDoS funciona explorando a forma fundamental pela qual a Internet se comunica: o modelo cliente-servidor. Numa situação normal, um cliente (seu computador) envia uma solicitação a um servidor (um site), que então responde enviando os dados solicitados de volta ao cliente.

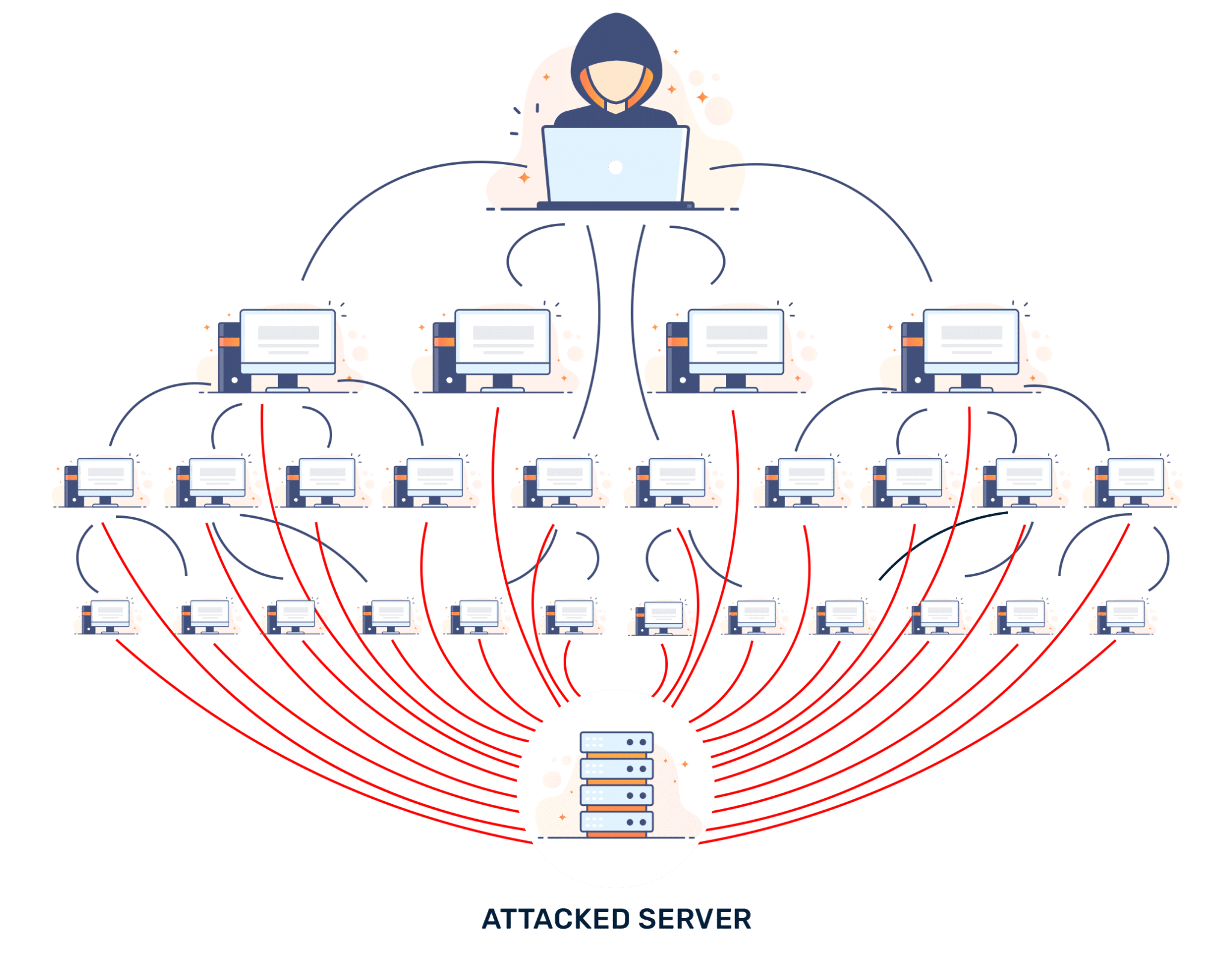

Num ataque DDoS, este modelo de comunicação é inundado com pedidos ilegítimos, sobrecarregando a capacidade do servidor para lidar com pedidos legítimos. O “Distribuído” no DDoS vem do ataque ser distribuído por vários computadores ou dispositivos, muitas vezes formando uma botnet (uma rede de dispositivos comprometidos) para amplificar o ataque.

O funcionamento interno dos ataques DDoS

Os ataques DDoS geralmente consistem em três componentes principais:

- O(s) infrator(es) que controlam o ataque

- As máquinas usadas para executar o ataque (geralmente uma botnet)

- O(s) alvo(s) que sofre(m) o ataque

O invasor começa infectando sistemas vulneráveis com software malicioso, criando uma rede de botnets. Uma vez que esta rede seja suficientemente grande, o atacante pode usar estas máquinas para gerar uma inundação de tráfego de rede para o alvo, iniciando assim o ataque DDoS.

Principais recursos de ataques DDoS

Os ataques DDoS são caracterizados por:

- Picos repentinos de tráfego: normalmente envolvem um aumento significativo no tráfego.

- Vários endereços IP: os ataques vêm de várias fontes ao mesmo tempo, dificultando seu bloqueio.

- Variedade de vetores de ataque: Os invasores podem explorar diferentes protocolos para sobrecarregar um sistema.

- Natureza distribuída: os ataques DDoS envolvem vários computadores visando um único sistema, muitas vezes distribuído globalmente.

Tipos de ataques DDoS

Existem vários tipos de ataques DDoS, mas três categorias são mais comuns:

- Ataques baseados em volume: esses ataques visam consumir a largura de banda do site alvo. Eles incluem inundações ICMP e inundações UDP.

- Ataques de protocolo: Esses ataques se concentram em protocolos de rede específicos, como ICMP, SYN e Ping of Death, explorando os pontos fracos desses protocolos para sobrecarregar o alvo.

- Ataques à camada de aplicação: esses ataques têm como alvo a camada onde as páginas da web são geradas no servidor e entregues ao visitante. Eles incluem inundações HTTP e ataques lentos.

| Tipo | Exemplos |

|---|---|

| Ataques baseados em volume | Inundação ICMP, inundação UDP |

| Ataques de protocolo | Inundação SYN, Ping da Morte |

| Ataques à camada de aplicação | Inundação HTTP, Slowloris |

Usos, problemas e soluções

Os ataques DDoS são usados por vários motivos maliciosos, desde simples travessuras até ativismo político, guerra cibernética e sabotagem comercial. Os problemas causados por estes ataques podem variar desde a interrupção temporária do serviço até danos à reputação a longo prazo e perdas financeiras significativas.

A melhor forma de combater ataques DDoS é através de uma combinação de medidas de segurança robustas, como firewalls, sistemas de detecção de intrusões e soluções de análise de tráfego. No entanto, devido à natureza distribuída destes ataques, muitas vezes são necessários esforços cooperativos de várias entidades da Internet para os mitigar com sucesso.

Ataques DDoS: comparações e características

Comparando os ataques DDoS com outras ameaças cibernéticas semelhantes, como vírus, worms e outros tipos de ataques DoS, os ataques DDoS têm características únicas:

- Natureza distribuída: Ao contrário de outras formas de ataques, os ataques DDoS originam-se de múltiplas fontes ao mesmo tempo.

- Volume e intensidade: A escala e o impacto dos ataques DDoS podem ser muito maiores do que outros tipos de ataques.

- Objetivo: Embora alguns ataques cibernéticos visem infiltrar-se em sistemas para roubo de dados, os ataques DDoS visam principalmente interromper o serviço.

| Tipo de ataque | Originação | Escala | Finalidade Primária |

|---|---|---|---|

| Ataque DDoS | Várias fontes | Grande | Interrupção de serviço |

| Ataque DoS | Fonte única | Menor | Interrupção de serviço |

| Vírus/verme | Fonte única | Varia | Infecção do sistema/roubo de dados |

Perspectivas e Tecnologias Futuras

O futuro dos ataques DDoS será influenciado pelo cenário em constante evolução da tecnologia e da segurança cibernética. À medida que mais dispositivos são conectados à Internet com o surgimento da Internet das Coisas (IoT), aumenta o potencial para ataques DDoS maiores e mais potentes.

Simultaneamente, as tecnologias de cibersegurança estão a desenvolver-se para combater estas ameaças. Técnicas como IA e aprendizado de máquina estão sendo utilizadas para detectar e responder a ataques DDoS com mais eficiência. Da mesma forma, a tecnologia Blockchain está sendo explorada pelo seu potencial na mitigação de DDoS devido à sua natureza distribuída e resiliente.

Ataques DDoS e servidores proxy

Os servidores proxy podem ser um alvo e uma ferramenta em potencial no contexto de ataques DDoS. Como intermediários entre os usuários e a Internet, os servidores proxy podem ser direcionados para interromper o acesso à Internet que fornecem.

Por outro lado, os invasores podem usar indevidamente servidores proxy abertos para amplificar ataques DDoS. Portanto, fornecedores como o OneProxy devem garantir a implementação de fortes medidas de segurança para evitar o uso indevido dos seus serviços e proteger os seus sistemas de se tornarem vítimas de ataques DDoS.

Links Relacionados

- Cloudflare – Compreendendo os ataques DDoS

- Akamai – Proteção contra ataques DDoS

- Imperva – O guia definitivo para proteção DDoS

Conclusão

Os ataques DDoS representam uma ameaça significativa no mundo digital de hoje. Ao compreender a sua natureza e potencial, as entidades em toda a Internet podem preparar-se melhor e desenvolver defesas mais eficazes contra estes ataques cibernéticos perturbadores.