Gli attacchi Distributed Denial of Service (DDoS) sono un tipo di attacco informatico che mira a rendere una macchina, una rete o un servizio non disponibile agli utenti previsti. Solitamente gli attacchi DDoS sovraccaricano il sistema bersaglio con richieste superflue, rendendolo incapace di elaborare il traffico legittimo.

L'evoluzione degli attacchi DDoS

Il concetto di attacco Denial of Service (DoS) esiste fin dagli albori dell'informatica. Tuttavia, il primo caso documentato di attacco DDoS risale al 1999, quando una rete di computer universitari compromessi, denominata “rete zombie”, fu utilizzata per inondare di traffico la rete di una vittima.

Nel decennio successivo, gli attacchi DDoS si sono evoluti insieme a Internet e alla tecnologia, diventando più complessi e difficili da mitigare. Oggi rappresentano uno dei tipi più comuni di attacchi informatici, utilizzati sia dai criminali informatici che da attori sponsorizzati dallo stato per vari motivi tra cui vandalismo, estorsione o motivazioni politiche.

Espansione dell'argomento: attacchi DDoS

Un attacco DDoS funziona sfruttando la modalità fondamentale con cui comunica Internet: il modello client-server. In una situazione normale, un client (il tuo computer) invia una richiesta a un server (un sito web), che poi risponde inviando nuovamente i dati richiesti al client.

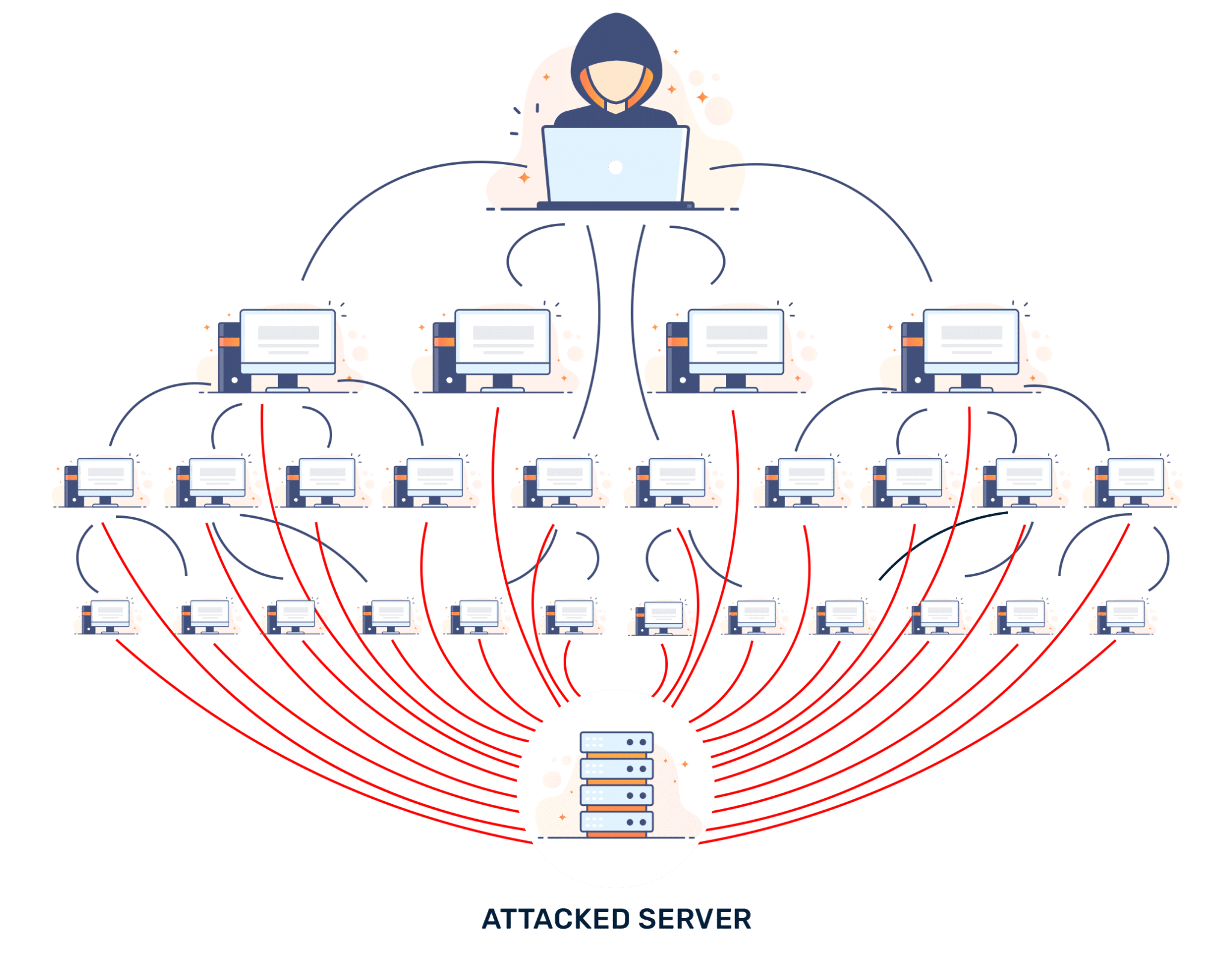

In un attacco DDoS, questo modello di comunicazione viene inondato di richieste illegittime, travolgendo la capacità del server di gestire quelle legittime. Il termine "Distribuito" in DDoS deriva dal fatto che l'attacco viene distribuito su più computer o dispositivi, spesso formando una botnet (una rete di dispositivi compromessi) per amplificare l'attacco.

Il funzionamento interno degli attacchi DDoS

Gli attacchi DDoS sono solitamente costituiti da tre componenti principali:

- L'autore del reato che controlla l'attacco

- Le macchine utilizzate per eseguire l'attacco (spesso una botnet)

- I bersagli che subiscono l'attacco

L'aggressore inizia infettando i sistemi vulnerabili con software dannoso, creando una rete di botnet. Una volta che la rete è sufficientemente grande, l’aggressore può utilizzare queste macchine per generare un flusso di traffico di rete verso il bersaglio, avviando così l’attacco DDoS.

Caratteristiche principali degli attacchi DDoS

Gli attacchi DDoS sono caratterizzati da:

- Picchi di traffico improvvisi: in genere comportano un aumento significativo del traffico.

- Indirizzi IP multipli: gli attacchi provengono da più fonti contemporaneamente, rendendoli difficili da bloccare.

- Varietà di vettori di attacco: gli aggressori possono sfruttare diversi protocolli per sopraffare un sistema.

- Natura distribuita: gli attacchi DDoS coinvolgono più computer che prendono di mira un singolo sistema, spesso distribuito a livello globale.

Tipi di attacchi DDoS

Esistono numerosi tipi di attacchi DDoS, ma le tre categorie più comuni sono:

- Attacchi basati sul volume: Questi attacchi mirano a consumare la larghezza di banda del sito preso di mira. Includono le inondazioni ICMP e le inondazioni UDP.

- Attacchi al protocollo: Questi attacchi si concentrano su protocolli di rete specifici come ICMP, SYN e Ping of Death, sfruttando i punti deboli di questi protocolli per sopraffare l'obiettivo.

- Attacchi a livello di applicazione: questi attacchi prendono di mira il livello in cui le pagine Web vengono generate sul server e consegnate al visitatore. Includono inondazioni HTTP e attacchi lenti.

| Tipo | Esempi |

|---|---|

| Attacchi basati sul volume | Alluvione ICMP, alluvione UDP |

| Attacchi al protocollo | Diluvio SYN, Ping della Morte |

| Attacchi a livello di applicazione | Inondazione HTTP, Slowloris |

Usi, problemi e soluzioni

Gli attacchi DDoS vengono utilizzati per vari motivi dannosi, dal semplice male all'attivismo politico, alla guerra informatica e al sabotaggio commerciale. I problemi causati da questi attacchi possono variare dall’interruzione temporanea del servizio al danno reputazionale a lungo termine e alla significativa perdita finanziaria.

Il modo migliore per combattere gli attacchi DDoS è attraverso una combinazione di solide misure di sicurezza, come firewall, sistemi di rilevamento delle intrusioni e soluzioni di analisi del traffico. Tuttavia, a causa della natura distribuita di questi attacchi, spesso sono necessari gli sforzi cooperativi di varie entità Internet per mitigarli con successo.

Attacchi DDoS: confronti e caratteristiche

Confrontando gli attacchi DDoS con altre minacce informatiche simili come virus, worm e altri tipi di attacchi DoS, gli attacchi DDoS presentano caratteristiche uniche:

- Natura distribuita: a differenza di altre forme di attacco, gli attacchi DDoS provengono da più fonti contemporaneamente.

- Volume e intensità: la portata e l’impatto degli attacchi DDoS possono essere molto maggiori rispetto ad altri tipi di attacchi.

- Scopo: mentre alcuni attacchi informatici mirano a infiltrarsi nei sistemi per il furto di dati, gli attacchi DDoS mirano principalmente a interrompere il servizio.

| Tipo di attacco | Originazione | Scala | Scopo principale |

|---|---|---|---|

| Attacco DDoS | Fonti multiple | Grande | Interruzione del servizio |

| Attacco DOS | Unica fonte | Più piccola | Interruzione del servizio |

| Virus/Verme | Unica fonte | Varia | Infezione del sistema/furto di dati |

Prospettive e tecnologie future

Il futuro degli attacchi DDoS sarà influenzato dal panorama in continua evoluzione della tecnologia e della sicurezza informatica. Poiché sempre più dispositivi sono connessi a Internet con l’avvento dell’Internet delle cose (IoT), aumenta il potenziale di attacchi DDoS più grandi e potenti.

Allo stesso tempo, si stanno sviluppando tecnologie di sicurezza informatica per contrastare queste minacce. Tecniche come l’intelligenza artificiale e l’apprendimento automatico vengono utilizzate per rilevare e rispondere agli attacchi DDoS in modo più efficiente. Allo stesso modo, la tecnologia Blockchain viene esplorata per il suo potenziale nella mitigazione degli attacchi DDoS grazie alla sua natura distribuita e resiliente.

Attacchi DDoS e server proxy

I server proxy possono essere sia un potenziale bersaglio che uno strumento nel contesto degli attacchi DDoS. In quanto intermediari tra gli utenti e Internet, i server proxy possono essere presi di mira per interrompere l'accesso a Internet che forniscono.

Al contrario, gli aggressori possono abusare dei server proxy aperti per amplificare gli attacchi DDoS. Pertanto, fornitori come OneProxy devono garantire l’adozione di solide misure di sicurezza per impedire l’uso improprio dei loro servizi e proteggere i loro sistemi dal diventare vittime di attacchi DDoS.

Link correlati

- Cloudflare: comprendere gli attacchi DDoS

- Akamai – Protezione dagli attacchi DDoS

- Imperva – La guida definitiva alla protezione DDoS

Conclusione

Gli attacchi DDoS rappresentano una minaccia significativa nel mondo digitale di oggi. Comprendendone la natura e il potenziale, le entità presenti su Internet possono prepararsi meglio e sviluppare difese più efficaci contro questi attacchi informatici dirompenti.