حملات انکار سرویس توزیع شده (DDoS) نوعی حمله سایبری است که هدف آن غیرقابل دسترس کردن یک ماشین، شبکه یا سرویس برای کاربران مورد نظر است. به طور معمول، حملات DDoS سیستم هدف را با درخواستهای اضافی بارگذاری میکنند و باعث میشوند که قادر به پردازش ترافیک قانونی نباشند.

تکامل حملات DDoS

مفهوم حمله انکار سرویس (DoS) از ابتدای شروع محاسبات وجود داشته است. با این حال، اولین مورد مستند حمله DDoS به سال 1999 بازمیگردد، زمانی که شبکهای از رایانههای دانشگاه در معرض خطر، که به عنوان «شبکه زامبی» شناخته میشود، برای پر کردن ترافیک شبکه قربانی استفاده شد.

در طول دهه بعد، حملات DDoS در کنار اینترنت و فناوری تکامل یافتند و کاهش آن پیچیدهتر و دشوارتر شد. امروزه، آنها یکی از رایج ترین انواع حملات سایبری هستند که هم توسط مجرمان سایبری و هم توسط بازیگران تحت حمایت دولت به دلایل مختلف از جمله خرابکاری، اخاذی یا انگیزه های سیاسی مورد استفاده قرار می گیرند.

گسترش موضوع: حملات DDoS

یک حمله DDoS با بهره برداری از روشی اساسی که در آن اینترنت ارتباط برقرار می کند، کار می کند: مدل مشتری-سرور. در یک وضعیت عادی، یک کلاینت (کامپیوتر شما) درخواستی را به یک سرور (یک وب سایت) ارسال می کند، که سپس با ارسال داده های درخواستی به مشتری پاسخ می دهد.

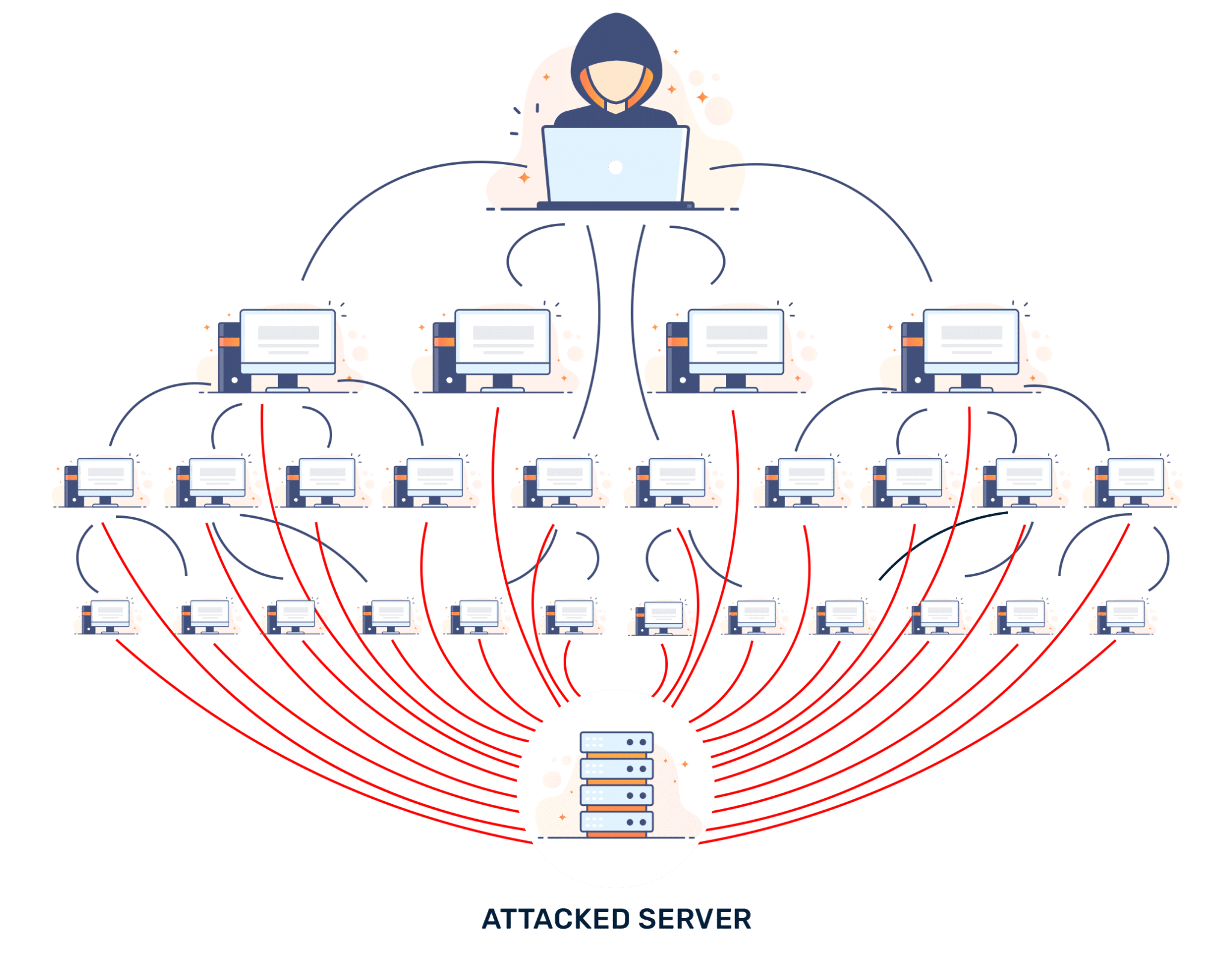

در یک حمله DDoS، این مدل ارتباطی مملو از درخواستهای نامشروع میشود و ظرفیت سرور برای رسیدگی به درخواستهای قانونی را تحت تأثیر قرار میدهد. "Distributed" در DDoS از حمله ای ناشی می شود که در چندین رایانه یا دستگاه توزیع می شود و اغلب یک بات نت (شبکه ای از دستگاه های در معرض خطر) را برای تقویت حمله تشکیل می دهد.

عملکرد درونی حملات DDoS

حملات DDoS معمولا از سه جزء اصلی تشکیل شده است:

- مجرم (ها) حمله را کنترل می کند

- ماشین های مورد استفاده برای اجرای حمله (اغلب یک بات نت)

- هدف(هایی) که از حمله رنج می برند

مهاجم با آلوده کردن سیستم های آسیب پذیر با نرم افزارهای مخرب شروع می کند و شبکه ای از بات نت ها را ایجاد می کند. هنگامی که این شبکه به اندازه کافی بزرگ شد، مهاجم می تواند از این ماشین ها برای ایجاد سیل ترافیک شبکه به سمت هدف استفاده کند و در نتیجه حمله DDoS را آغاز کند.

ویژگی های کلیدی حملات DDoS

حملات DDoS با موارد زیر مشخص می شوند:

- افزایش ناگهانی ترافیک: معمولاً باعث افزایش قابل توجه ترافیک می شود.

- آدرس های IP چندگانه: حملات از چندین منبع به طور همزمان انجام می شود و مسدود کردن آنها را دشوار می کند.

- انواع بردارهای حمله: مهاجمان ممکن است از پروتکل های مختلف برای غلبه بر یک سیستم سوء استفاده کنند.

- ماهیت توزیع شده: حملات DDoS شامل چندین رایانه است که یک سیستم واحد را هدف قرار می دهند که اغلب در سطح جهانی توزیع می شود.

انواع حملات DDoS

انواع مختلفی از حملات DDoS وجود دارد، اما سه دسته رایجترین آنها هستند:

- حملات مبتنی بر حجم: هدف این حملات مصرف پهنای باند سایت مورد نظر است. آنها شامل سیل ICMP و سیل UDP هستند.

- حملات پروتکلی: این حملات بر روی پروتکل های شبکه خاصی مانند ICMP، SYN و Ping of Death تمرکز می کنند و از نقاط ضعف این پروتکل ها برای غلبه بر هدف سوء استفاده می کنند.

- حملات لایه برنامه: این حملات لایه ای را هدف قرار می دهند که در آن صفحات وب روی سرور تولید و به بازدید کننده تحویل داده می شوند. آنها شامل سیل HTTP و حملات آهسته هستند.

| تایپ کنید | مثال ها |

|---|---|

| حملات مبتنی بر حجم | سیل ICMP، سیل UDP |

| حملات پروتکلی | SYN سیل، پینگ مرگ |

| حملات لایه برنامه | سیل HTTP، Slowloris |

کاربردها، مشکلات و راه حل ها

حملات DDoS به دلایل مخرب مختلفی از شیطنت های ساده گرفته تا فعالیت های سیاسی، جنگ سایبری و خرابکاری های تجاری استفاده می شود. مشکلات ناشی از این حملات می تواند از وقفه موقت خدمات تا آسیب بلند مدت اعتبار و ضرر مالی قابل توجه باشد.

بهترین راه برای مبارزه با حملات DDoS از طریق ترکیبی از اقدامات امنیتی قوی، مانند فایروال ها، سیستم های تشخیص نفوذ و راه حل های تجزیه و تحلیل ترافیک است. با این حال، به دلیل ماهیت توزیع شده این حملات، اغلب به تلاش های مشترک نهادهای مختلف اینترنتی برای کاهش موفقیت آمیز آنها نیاز دارد.

حملات DDoS: مقایسه ها و ویژگی ها

در مقایسه حملات DDoS با سایر تهدیدات سایبری مشابه مانند ویروس ها، کرم ها و انواع دیگر حملات DoS، حملات DDoS ویژگی های منحصر به فردی دارند:

- ماهیت توزیع شده: برخلاف سایر اشکال حملات، حملات DDoS از چندین منبع به طور همزمان سرچشمه می گیرند.

- حجم و شدت: مقیاس و تأثیر حملات DDoS می تواند بسیار بیشتر از انواع دیگر حملات باشد.

- هدف: در حالی که هدف برخی از حملات سایبری نفوذ به سیستم ها برای سرقت داده ها است، حملات DDoS در درجه اول هدفشان ایجاد اختلال در سرویس است.

| نوع حمله | منشاء | مقیاس | هدف اولیه |

|---|---|---|---|

| حمله DDoS | منابع متعدد | بزرگ | اختلال سرویس |

| حمله DoS | تک منبع | کوچکتر | اختلال سرویس |

| ویروس/کرم | تک منبع | متفاوت است | عفونت سیستم/ سرقت داده ها |

چشم اندازها و فناوری های آینده

آینده حملات DDoS تحت تأثیر چشم انداز همیشه در حال تحول فناوری و امنیت سایبری خواهد بود. همانطور که با ظهور اینترنت اشیا (IoT) دستگاه های بیشتری به اینترنت متصل می شوند، پتانسیل حملات DDoS بزرگتر و قوی تر افزایش می یابد.

به طور همزمان، فناوری های امنیت سایبری برای مقابله با این تهدیدات در حال توسعه هستند. تکنیک هایی مانند هوش مصنوعی و یادگیری ماشینی برای شناسایی و پاسخگویی موثرتر به حملات DDoS استفاده می شود. به طور مشابه، فناوری بلاک چین برای پتانسیل آن در کاهش DDoS به دلیل ماهیت توزیع شده و انعطاف پذیر آن در حال بررسی است.

حملات DDoS و سرورهای پروکسی

سرورهای پروکسی می توانند هم هدف و هم ابزار بالقوه در زمینه حملات DDoS باشند. به عنوان واسطه بین کاربران و اینترنت، سرورهای پروکسی می توانند هدف قرار گیرند تا دسترسی به اینترنت را که ارائه می کنند مختل کنند.

برعکس، مهاجمان می توانند از سرورهای پروکسی باز برای تقویت حملات DDoS سوء استفاده کنند. بنابراین، ارائه دهندگانی مانند OneProxy باید اطمینان حاصل کنند که تدابیر امنیتی قوی برای جلوگیری از سوء استفاده از خدمات خود و محافظت از سیستم های خود در برابر قربانی شدن حملات DDoS وجود دارد.

لینک های مربوطه

نتیجه

حملات DDoS یک تهدید مهم در دنیای دیجیتال امروزی است. با درک ماهیت و پتانسیل آنها، نهادها در سراسر اینترنت می توانند بهتر خود را آماده کنند و دفاع موثرتری در برابر این حملات سایبری مخرب ایجاد کنند.