Les attaques par déni de service distribué (DDoS) sont un type de cyberattaque visant à rendre une machine, un réseau ou un service indisponible pour ses utilisateurs prévus. En règle générale, les attaques DDoS surchargent le système cible de requêtes superflues, le rendant incapable de traiter le trafic légitime.

L'évolution des attaques DDoS

Le concept d’attaque par déni de service (DoS) existe depuis l’aube de l’informatique. Cependant, le premier cas documenté d'attaque DDoS remonte à 1999, lorsqu'un réseau d'ordinateurs universitaires compromis, appelé « réseau zombie », a été utilisé pour inonder de trafic le réseau d'une victime.

Au cours de la décennie suivante, les attaques DDoS ont évolué parallèlement à Internet et à la technologie, devenant plus complexes et difficiles à atténuer. Aujourd’hui, il s’agit de l’un des types de cyberattaques les plus courants, utilisés à la fois par les cybercriminels et par les acteurs parrainés par l’État pour diverses raisons, notamment le vandalisme, l’extorsion ou des motivations politiques.

Élargir le sujet : attaques DDoS

Une attaque DDoS fonctionne en exploitant le mode fondamental de communication d’Internet : le modèle client-serveur. Dans une situation normale, un client (votre ordinateur) envoie une requête à un serveur (un site Web), qui répond ensuite en renvoyant les données demandées au client.

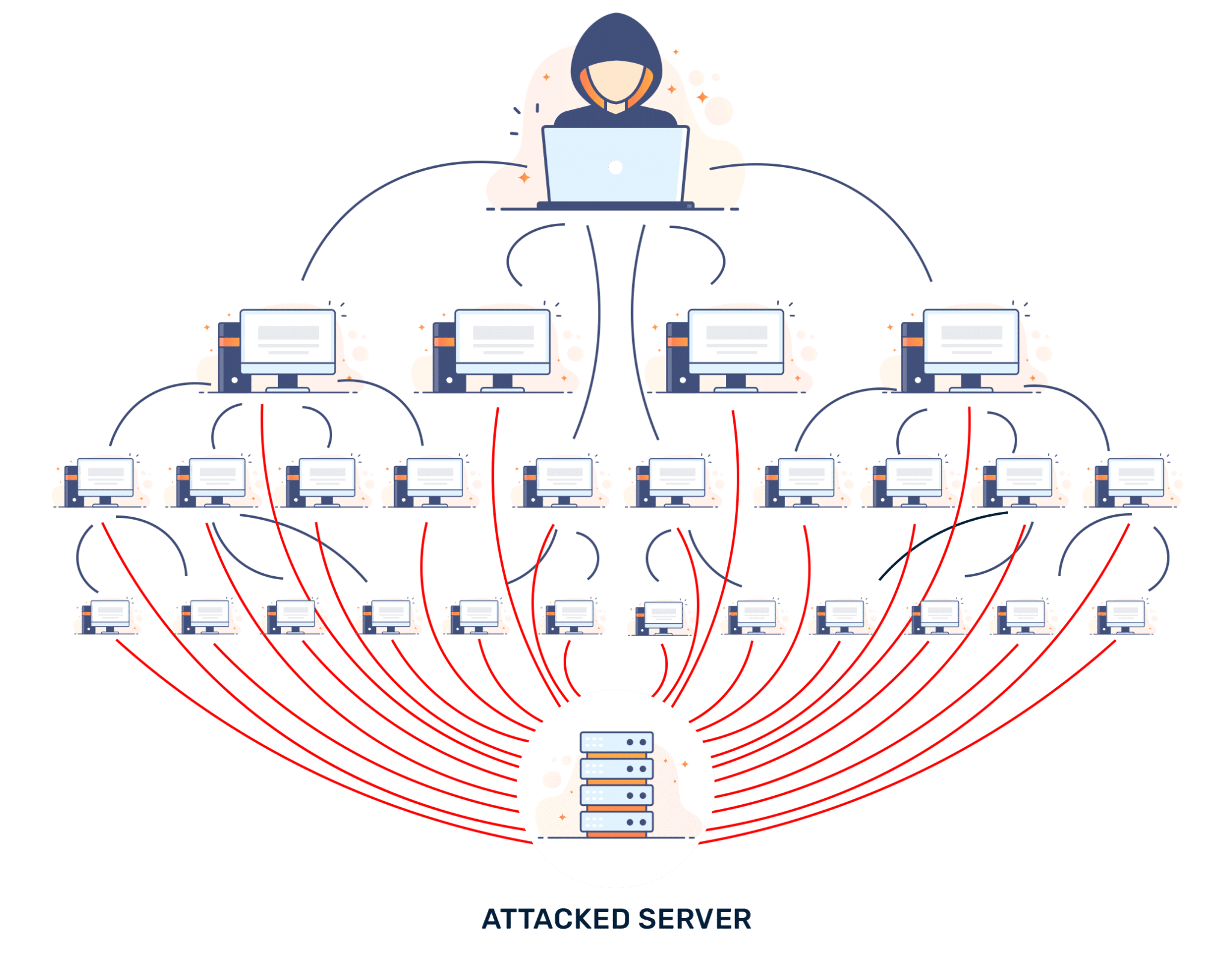

Lors d'une attaque DDoS, ce modèle de communication est inondé de requêtes illégitimes, dépassant la capacité du serveur à traiter les requêtes légitimes. Le « distribué » dans DDoS vient du fait que l'attaque est distribuée sur plusieurs ordinateurs ou appareils, formant souvent un botnet (un réseau d'appareils compromis) pour amplifier l'attaque.

Le fonctionnement interne des attaques DDoS

Les attaques DDoS se composent généralement de trois éléments principaux :

- Le ou les délinquants contrôlant l'attaque

- Les machines utilisées pour exécuter l'attaque (souvent un botnet)

- La ou les cibles subissant l'attaque

L'attaquant commence par infecter les systèmes vulnérables avec des logiciels malveillants, créant ainsi un réseau de botnets. Une fois que ce réseau est suffisamment grand, l'attaquant peut utiliser ces machines pour générer un flot de trafic réseau vers la cible, déclenchant ainsi l'attaque DDoS.

Principales caractéristiques des attaques DDoS

Les attaques DDoS se caractérisent par :

- Pics de trafic soudains : ils impliquent généralement une augmentation significative du trafic.

- Adresses IP multiples : les attaques proviennent de plusieurs sources à la fois, ce qui les rend difficiles à bloquer.

- Variété de vecteurs d'attaque : les attaquants peuvent exploiter différents protocoles pour submerger un système.

- Nature distribuée : les attaques DDoS impliquent plusieurs ordinateurs ciblant un seul système, souvent distribué à l'échelle mondiale.

Types d'attaques DDoS

Il existe de nombreux types d’attaques DDoS, mais trois catégories sont les plus courantes :

- Attaques basées sur le volume: Ces attaques visent à consommer la bande passante du site ciblé. Ils incluent les inondations ICMP et UDP.

- Attaques de protocole: Ces attaques se concentrent sur des protocoles réseau spécifiques tels que ICMP, SYN et Ping of Death, exploitant les faiblesses de ces protocoles pour submerger la cible.

- Attaques de la couche application: Ces attaques ciblent la couche où les pages Web sont générées sur le serveur et livrées au visiteur. Ils incluent les inondations HTTP et les attaques lentes.

| Taper | Exemples |

|---|---|

| Attaques basées sur le volume | Inondation ICMP, inondation UDP |

| Attaques de protocole | Inondation SYN, Ping de la mort |

| Attaques de la couche application | Inondation HTTP, Slowloris |

Utilisations, problèmes et solutions

Les attaques DDoS sont utilisées pour diverses raisons malveillantes, du simple méfait à l'activisme politique, en passant par la cyberguerre et le sabotage commercial. Les problèmes causés par ces attaques peuvent aller d’une interruption temporaire du service à une atteinte à la réputation à long terme et à des pertes financières importantes.

La meilleure façon de lutter contre les attaques DDoS consiste à combiner des mesures de sécurité robustes, telles que des pare-feu, des systèmes de détection d'intrusion et des solutions d'analyse du trafic. Cependant, en raison de la nature distribuée de ces attaques, les efforts de coopération de diverses entités Internet sont souvent nécessaires pour réussir à les atténuer.

Attaques DDoS : comparaisons et caractéristiques

En comparant les attaques DDoS avec d'autres cybermenaces similaires telles que les virus, les vers et d'autres types d'attaques DoS, les attaques DDoS présentent des caractéristiques uniques :

- Nature distribuée : contrairement à d’autres formes d’attaques, les attaques DDoS proviennent de plusieurs sources à la fois.

- Volume et intensité : l’ampleur et l’impact des attaques DDoS peuvent être bien plus importants que ceux des autres types d’attaques.

- Objectif : Alors que certaines cyberattaques visent à infiltrer les systèmes pour voler des données, les attaques DDoS visent principalement à perturber le service.

| Type d'attaque | Création | Échelle | Objectif principal |

|---|---|---|---|

| Attaque DDoS | Plusieurs sources | Grand | Interruption de service |

| Attaque DOS | Source unique | Plus petit | Interruption de service |

| Virus/Ver | Source unique | Varie | Infection du système/vol de données |

Perspectives et technologies futures

L’avenir des attaques DDoS sera influencé par le paysage en constante évolution de la technologie et de la cybersécurité. À mesure que de plus en plus d’appareils sont connectés à Internet avec l’essor de l’Internet des objets (IoT), le potentiel d’attaques DDoS de plus en plus importantes et puissantes augmente.

Simultanément, les technologies de cybersécurité se développent pour contrer ces menaces. Des techniques telles que l’IA et l’apprentissage automatique sont utilisées pour détecter et répondre plus efficacement aux attaques DDoS. De même, la technologie Blockchain est explorée pour son potentiel d’atténuation des attaques DDoS en raison de sa nature distribuée et résiliente.

Attaques DDoS et serveurs proxy

Les serveurs proxy peuvent être à la fois une cible potentielle et un outil dans le contexte d'attaques DDoS. En tant qu'intermédiaires entre les utilisateurs et Internet, les serveurs proxy peuvent être ciblés pour perturber l'accès Internet qu'ils fournissent.

À l’inverse, les attaquants peuvent utiliser à mauvais escient les serveurs proxy ouverts pour amplifier les attaques DDoS. Par conséquent, les fournisseurs tels que OneProxy doivent veiller à ce que des mesures de sécurité strictes soient en place pour empêcher toute utilisation abusive de leurs services et protéger leurs systèmes contre les attaques DDoS.

Liens connexes

- Cloudflare – Comprendre les attaques DDoS

- Akamai – Protection contre les attaques DDoS

- Imperva – Le guide ultime de la protection DDoS

Conclusion

Les attaques DDoS constituent une menace importante dans le monde numérique d'aujourd'hui. En comprenant leur nature et leur potentiel, les entités sur Internet peuvent mieux se préparer et développer des défenses plus efficaces contre ces cyberattaques perturbatrices.