ChaCha20 est un chiffrement de flux largement reconnu et un algorithme de chiffrement symétrique connu pour sa sécurité et sa rapidité. Il a été développé par Daniel J. Bernstein en 2008 dans le cadre de la famille Salsa20, dans le but principal de fournir un mécanisme de cryptage robuste et efficace pour diverses applications. ChaCha20 est couramment utilisé dans les communications sécurisées, notamment les protocoles Internet et les VPN, en raison de sa capacité à offrir des avantages à la fois en matière de sécurité et de performances.

L'histoire de l'origine de ChaCha20 et sa première mention

ChaCha20 est à l’origine une amélioration du chiffrement de flux Salsa20, également conçu par Daniel J. Bernstein. La principale motivation pour créer ChaCha20 était d'augmenter la diffusion par tour et de renforcer la sécurité sans sacrifier la vitesse. Le processus de conception de ChaCha20 a été achevé en 2008, et il a été mentionné publiquement pour la première fois dans l'article de Bernstein intitulé « ChaCha, une variante de Salsa20 » en 2008.

Informations détaillées sur ChaCha20. Élargir le sujet ChaCha20

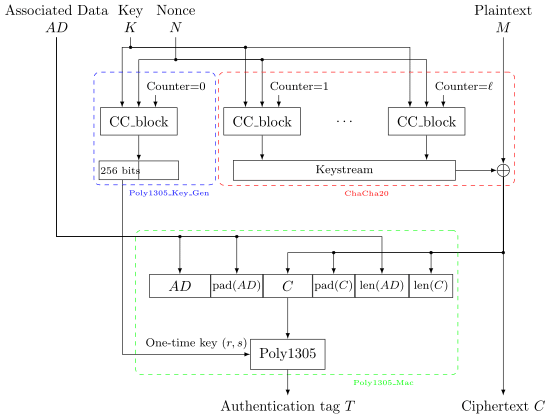

ChaCha20 est un chiffrement de flux qui génère un flux de bits pseudo-aléatoires basé sur une clé secrète et un nom occasionnel unique de 64 bits. Il utilise une clé de 256 bits, offrant un haut niveau de sécurité contre les attaques par force brute. L'une de ses fonctionnalités essentielles est la capacité de calculer efficacement le flux de chiffrement, ce qui le rend très performant dans diverses applications.

L'algorithme fonctionne sur une matrice 4×4, initialement ensemencée avec des constantes, une clé et un nom occasionnel. Il effectue une série de 20 séries d'opérations, mélangeant les données pour produire le flux final. La conception à 20 tours améliore la diffusion et assure la sécurité du chiffre. De plus, ChaCha20 évite les pièges cryptographiques courants tels que les attaques temporelles et les attaques par canal secondaire, ce qui en fait un choix robuste pour le chiffrement.

La structure interne de ChaCha20. Comment fonctionne ChaCha20

La structure interne de ChaCha20 peut être divisée en les éléments clés suivants :

- Matrice d'état: Une matrice 4 × 4 contenant 16 entiers de 32 bits, dérivés de la clé, des valeurs constantes et du nom occasionnel.

- Initialisation: Le chiffre est initialisé avec une clé secrète de 256 bits, un nom occasionnel de 64 bits et un compteur de blocs de 32 bits. Cette combinaison unique garantit que le flux de clés est différent pour chaque opération de chiffrement.

- ChaCha20 Quart de tour: Il s’agit de l’élément de base du chiffrement. Il consiste en une série d'opérations et d'ajouts au niveau du bit, conçus pour mélanger soigneusement les données et introduire la diffusion.

- Les manches: ChaCha20 effectue 20 tours d'opérations ChaCha20 Quarter Round sur sa matrice d'état pour générer le flux de chiffrement.

- Génération de flux de clés: La matrice d'état final est convertie en flux de clés de chiffrement, qui est ensuite XORé avec le texte en clair pour produire le texte chiffré.

Analyse des principales fonctionnalités de ChaCha20

La conception et les caractéristiques de ChaCha20 offrent plusieurs avantages clés :

- Sécurité: Avec une clé de 256 bits, ChaCha20 offre un haut niveau de sécurité, le rendant résistant aux attaques par force brute.

- Performance: La mise en œuvre efficace de ChaCha20 permet un cryptage et un déchiffrement rapides, ce qui le rend adapté aux applications en temps réel et à la transmission de données à haut débit.

- La flexibilité: Il prend en charge diverses valeurs occasionnelles, lui permettant de générer des flux de clés uniques pour différentes opérations de chiffrement avec la même clé.

- Résistance aux attaques: ChaCha20 est conçu pour résister aux attaques temporelles et aux attaques par canal secondaire, améliorant ainsi sa sécurité globale.

Types de ChaCha20

ChaCha20 propose quelques variantes avec différentes tailles de noms occasionnels, principalement pour des cas d'utilisation spécifiques. Les types les plus courants comprennent :

| Variante ChaCha20 | Taille occasionnelle (bits) |

|---|---|

| ChaCha20 | 64 |

| ChaCha20-IETF | 96 |

| ChaCha20-Poly1305 | 64 |

| ChaCha20-Poly1305-IETF | 96 |

ChaCha20 peut être utilisé dans divers scénarios pour assurer une communication sécurisée et une protection des données. Certains cas d'utilisation courants incluent :

- Protocoles de communication sécurisés: ChaCha20 est utilisé dans les suites de chiffrement TLS/SSL pour sécuriser les communications Web, garantissant ainsi la confidentialité et l'intégrité des données.

- Cryptage VPN: De nombreux fournisseurs de réseaux privés virtuels (VPN) implémentent ChaCha20 pour sécuriser la transmission de données entre le client et le serveur.

- Chiffrement de disque: ChaCha20 convient au cryptage complet du disque, protégeant les données sensibles sur les périphériques de stockage.

- Messagerie sécurisée: ChaCha20 peut être utilisé pour crypter la messagerie instantanée et les communications par courrier électronique, protégeant ainsi le contenu sensible contre tout accès non autorisé.

Les problèmes potentiels liés à l’utilisation de ChaCha20 peuvent inclure :

- Réutilisation occasionnelle: Réutiliser le même nom occasionnel avec la même clé compromet la sécurité du chiffrement. L'utilisation de noms occasionnels uniques pour chaque opération de chiffrement est essentielle.

- Gestion des clés: Des pratiques appropriées de gestion des clés sont cruciales pour maintenir la sécurité des données cryptées.

- Problèmes de mise en œuvre: Des implémentations défectueuses ou vulnérables de ChaCha20 peuvent conduire à des failles de sécurité.

- Avancées de la cryptanalyse: Comme pour tout algorithme cryptographique, les progrès futurs en matière de cryptanalyse pourraient potentiellement affaiblir la sécurité de ChaCha20.

Pour résoudre ces problèmes, il est essentiel de suivre les meilleures pratiques en matière de gestion des clés cryptographiques, de choisir des implémentations sécurisées et bien vérifiées, et de rester informé de toute vulnérabilité potentielle ou mise à jour liée à ChaCha20.

Principales caractéristiques et autres comparaisons avec des termes similaires sous forme de tableaux et de listes

| Caractéristique | ChaCha20 | AES |

|---|---|---|

| Taille de la clé | 256 bits | 128, 192 ou 256 bits |

| Taille de bloc | 512 bits (64 octets) | 128 bits (16 octets) |

| Force de sécurité | Haut | Haut |

| Performance | Rapide | Rapide |

| Calendrier clé | Non requis | Requis |

| Résistance aux attaques chronométrées | Oui | Oui |

| Résistance aux attaques par canaux secondaires | Oui | Oui |

| Adoption et popularité | De plus en plus populaire | Largement adopté |

À mesure que la technologie progresse et que les menaces de sécurité évoluent, ChaCha20 restera probablement pertinent en raison de sa combinaison de sécurité et de performances. Sa résistance aux attaques par canal secondaire et sa mise en œuvre efficace en font un choix attrayant pour de nombreuses applications.

De plus, avec la demande croissante de communications sécurisées et de protection des données, ChaCha20 devrait connaître une adoption continue dans divers domaines, notamment la communication Web, les services VPN et les applications mobiles.

Comment les serveurs proxy peuvent être utilisés ou associés à ChaCha20

Les serveurs proxy jouent un rôle essentiel dans la sécurisation du trafic Internet et l'amélioration de la confidentialité. En intégrant le cryptage ChaCha20 dans les serveurs proxy, ils peuvent offrir une couche de protection supplémentaire aux utilisateurs. Lorsque les utilisateurs se connectent à un serveur proxy qui utilise le cryptage ChaCha20, leurs données sont cryptées de manière sécurisée avant d'être transmises au serveur de destination. Cela garantit que les informations sensibles restent confidentielles pendant la transmission, réduisant ainsi le risque d’écoute clandestine et d’accès non autorisé.

Les serveurs proxy peuvent tirer parti de l'efficacité de ChaCha20 pour fournir un cryptage de données rapide et sécurisé pour une expérience utilisateur transparente. De plus, la résistance de ChaCha20 aux attaques temporelles et aux attaques par canal secondaire le rend bien adapté au déploiement dans des environnements de serveurs proxy.

Liens connexes

Pour plus d’informations sur ChaCha20, les algorithmes de chiffrement et les sujets connexes, vous pouvez explorer les ressources suivantes :

- ChaCha, une variante de Salsa20 – Article de Daniel J. Bernstein

- La famille Salsa20 de chiffrements de flux – Projet eSTREAM

- ChaCha20 et Poly1305 pour les protocoles IETF – RFC 8439

- Comprendre la cryptographie – Un manuel de Christof Paar et Jan Pelzl

En étudiant ces ressources, vous pourrez mieux comprendre ChaCha20 et son importance dans le domaine du cryptage moderne.