Los ataques de denegación de servicio distribuido (DDoS) son un tipo de ciberataque cuyo objetivo es hacer que una máquina, red o servicio no esté disponible para los usuarios previstos. Normalmente, los ataques DDoS sobrecargan el sistema objetivo con solicitudes superfluas, lo que le impide procesar el tráfico legítimo.

La evolución de los ataques DDoS

El concepto de ataque de denegación de servicio (DoS) existe desde los albores de la informática. Sin embargo, el primer caso documentado de un ataque DDoS se remonta a 1999, cuando se utilizó una red de ordenadores universitarios comprometidos, conocida como "red zombie", para inundar con tráfico la red de la víctima.

Durante la siguiente década, los ataques DDoS evolucionaron junto con Internet y la tecnología, volviéndose más complejos y difíciles de mitigar. Hoy en día, son uno de los tipos más comunes de ciberataques, utilizados tanto por ciberdelincuentes como por actores patrocinados por el Estado por diversos motivos, entre ellos vandalismo, extorsión o motivaciones políticas.

Ampliando el tema: ataques DDoS

Un ataque DDoS funciona explotando la forma fundamental en la que se comunica Internet: el modelo cliente-servidor. En una situación normal, un cliente (su computadora) envía una solicitud a un servidor (un sitio web), que luego responde enviando los datos solicitados al cliente.

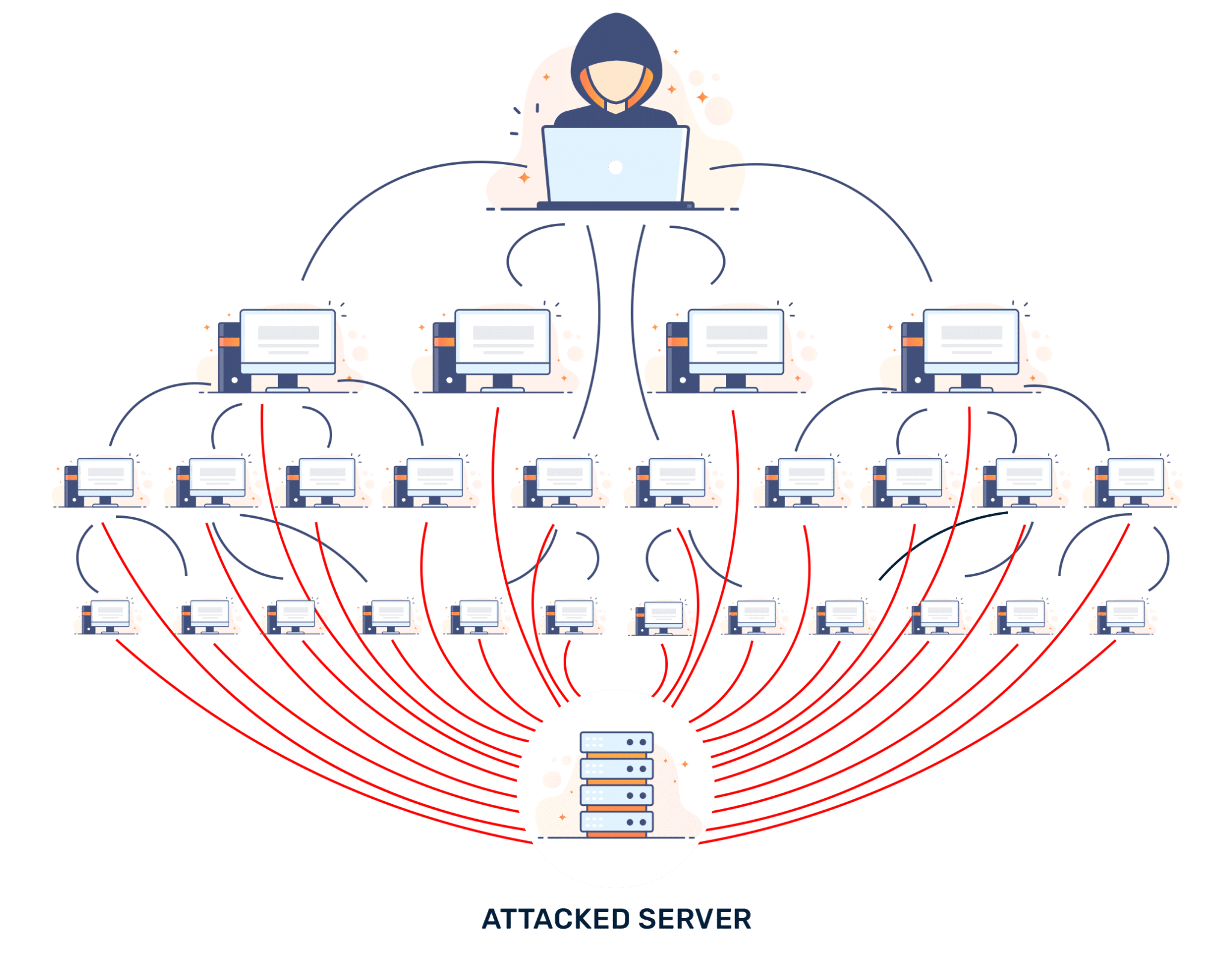

En un ataque DDoS, este modelo de comunicación se ve inundado de solicitudes ilegítimas, lo que abruma la capacidad del servidor para manejar las legítimas. Lo "Distribuido" en DDoS proviene de que el ataque se distribuye entre múltiples computadoras o dispositivos, formando a menudo una botnet (una red de dispositivos comprometidos) para amplificar el ataque.

El funcionamiento interno de los ataques DDoS

Los ataques DDoS suelen constar de tres componentes principales:

- El delincuente que controla el ataque.

- Las máquinas utilizadas para ejecutar el ataque (a menudo una botnet)

- El objetivo (s) que sufre el ataque.

El atacante comienza infectando sistemas vulnerables con software malicioso, creando una red de botnets. Una vez que esta red es lo suficientemente grande, el atacante puede usar estas máquinas para generar una avalancha de tráfico de red hacia el objetivo, iniciando así el ataque DDoS.

Características clave de los ataques DDoS

Los ataques DDoS se caracterizan por:

- Picos de tráfico repentinos: normalmente implican un aumento significativo del tráfico.

- Múltiples direcciones IP: los ataques provienen de múltiples fuentes a la vez, lo que dificulta su bloqueo.

- Variedad de vectores de ataque: los atacantes pueden explotar diferentes protocolos para abrumar un sistema.

- Naturaleza distribuida: los ataques DDoS involucran múltiples computadoras dirigidas a un solo sistema, a menudo distribuido globalmente.

Tipos de ataques DDoS

Existen numerosos tipos de ataques DDoS, pero tres categorías son las más comunes:

- Ataques basados en volumen: Estos ataques tienen como objetivo consumir el ancho de banda del sitio objetivo. Incluyen inundaciones ICMP y inundaciones UDP.

- Ataques de protocolo: Estos ataques se centran en protocolos de red específicos como ICMP, SYN y Ping of Death, explotando las debilidades de estos protocolos para abrumar al objetivo.

- Ataques a la capa de aplicación: Estos ataques se dirigen a la capa donde se generan las páginas web en el servidor y se entregan al visitante. Incluyen inundaciones HTTP y ataques lentos.

| Tipo | Ejemplos |

|---|---|

| Ataques basados en volumen | Inundación ICMP, inundación UDP |

| Ataques de protocolo | Inundación SYN, Ping de la Muerte |

| Ataques a la capa de aplicación | Inundación HTTP, Slowloris |

Usos, problemas y soluciones

Los ataques DDoS se utilizan por diversos motivos maliciosos, desde simples travesuras hasta activismo político, guerra cibernética y sabotaje comercial. Los problemas causados por estos ataques pueden variar desde la interrupción temporal del servicio hasta daños a la reputación a largo plazo y pérdidas financieras importantes.

La mejor manera de combatir los ataques DDoS es mediante una combinación de medidas de seguridad sólidas, como firewalls, sistemas de detección de intrusos y soluciones de análisis de tráfico. Sin embargo, debido a la naturaleza distribuida de estos ataques, a menudo se requieren esfuerzos cooperativos de varias entidades de Internet para mitigarlos con éxito.

Ataques DDoS: comparaciones y características

Al comparar los ataques DDoS con otras amenazas cibernéticas similares, como virus, gusanos y otros tipos de ataques DoS, los ataques DDoS tienen características únicas:

- Naturaleza distribuida: a diferencia de otras formas de ataques, los ataques DDoS se originan en múltiples fuentes a la vez.

- Volumen e intensidad: la escala y el impacto de los ataques DDoS pueden ser mucho mayores que los de otros tipos de ataques.

- Propósito: si bien algunos ataques cibernéticos tienen como objetivo infiltrarse en los sistemas para robar datos, los ataques DDoS tienen como objetivo principal interrumpir el servicio.

| Tipo de ataque | Origen | Escala | Propósito primario |

|---|---|---|---|

| Ataque DDoS | Múltiples fuentes | Grande | Interrupción del servicio |

| Ataque de DOS | Única fuente | Menor | Interrupción del servicio |

| Virus/Gusano | Única fuente | Varía | Infección del sistema/robo de datos |

Perspectivas y tecnologías futuras

El futuro de los ataques DDoS estará influenciado por el panorama en constante evolución de la tecnología y la ciberseguridad. A medida que se conectan más dispositivos a Internet con el auge del Internet de las cosas (IoT), crece el potencial de ataques DDoS más grandes y potentes.

Al mismo tiempo, se están desarrollando tecnologías de ciberseguridad para contrarrestar estas amenazas. Se están utilizando técnicas como la inteligencia artificial y el aprendizaje automático para detectar y responder a los ataques DDoS de manera más eficiente. De manera similar, se está explorando la tecnología Blockchain por su potencial en la mitigación de DDoS debido a su naturaleza distribuida y resiliente.

Ataques DDoS y servidores proxy

Los servidores proxy pueden ser tanto un objetivo potencial como una herramienta en el contexto de los ataques DDoS. Como intermediarios entre los usuarios e Internet, los servidores proxy pueden ser atacados para interrumpir el acceso a Internet que brindan.

Por el contrario, los atacantes pueden hacer un mal uso de los servidores proxy abiertos para amplificar los ataques DDoS. Por lo tanto, proveedores como OneProxy deben garantizar que existan fuertes medidas de seguridad para evitar el uso indebido de sus servicios y proteger sus sistemas para que no sean víctimas de ataques DDoS.

enlaces relacionados

- Cloudflare: comprensión de los ataques DDoS

- Akamai: protección contra ataques DDoS

- Imperva: la guía definitiva para la protección DDoS

Conclusión

Los ataques DDoS representan una amenaza importante en el mundo digital actual. Al comprender su naturaleza y potencial, las entidades en Internet pueden prepararse mejor y desarrollar defensas más efectivas contra estos ciberataques disruptivos.