Distributed Denial of Service (DDoS)-Angriffe sind eine Art von Cyberangriff, der darauf abzielt, einen Rechner, ein Netzwerk oder einen Dienst für die vorgesehenen Benutzer unzugänglich zu machen. Normalerweise überlasten DDoS-Angriffe das Zielsystem mit überflüssigen Anfragen, sodass es keinen legitimen Datenverkehr mehr verarbeiten kann.

Die Entwicklung von DDoS-Angriffen

Das Konzept eines Denial-of-Service-Angriffs (DoS) gibt es schon seit den Anfängen der Computertechnik. Der erste dokumentierte Fall eines DDoS-Angriffs stammt jedoch aus dem Jahr 1999, als ein Netzwerk kompromittierter Universitätscomputer, ein sogenanntes „Zombie-Netzwerk“, dazu verwendet wurde, das Netzwerk eines Opfers mit Datenverkehr zu überfluten.

Im Laufe des nächsten Jahrzehnts entwickelten sich DDoS-Angriffe parallel zum Internet und der Technologie weiter und wurden immer komplexer und schwieriger abzuwehren. Heute sind sie eine der häufigsten Arten von Cyberangriffen und werden sowohl von Cyberkriminellen als auch von staatlich geförderten Akteuren aus verschiedenen Gründen eingesetzt, darunter Vandalismus, Erpressung oder politische Motive.

Erweiterung des Themas: DDoS-Angriffe

Ein DDoS-Angriff nutzt die grundlegende Art und Weise der Internetkommunikation aus: das Client-Server-Modell. Normalerweise sendet ein Client (Ihr Computer) eine Anfrage an einen Server (eine Website), der daraufhin die angeforderten Daten an den Client zurücksendet.

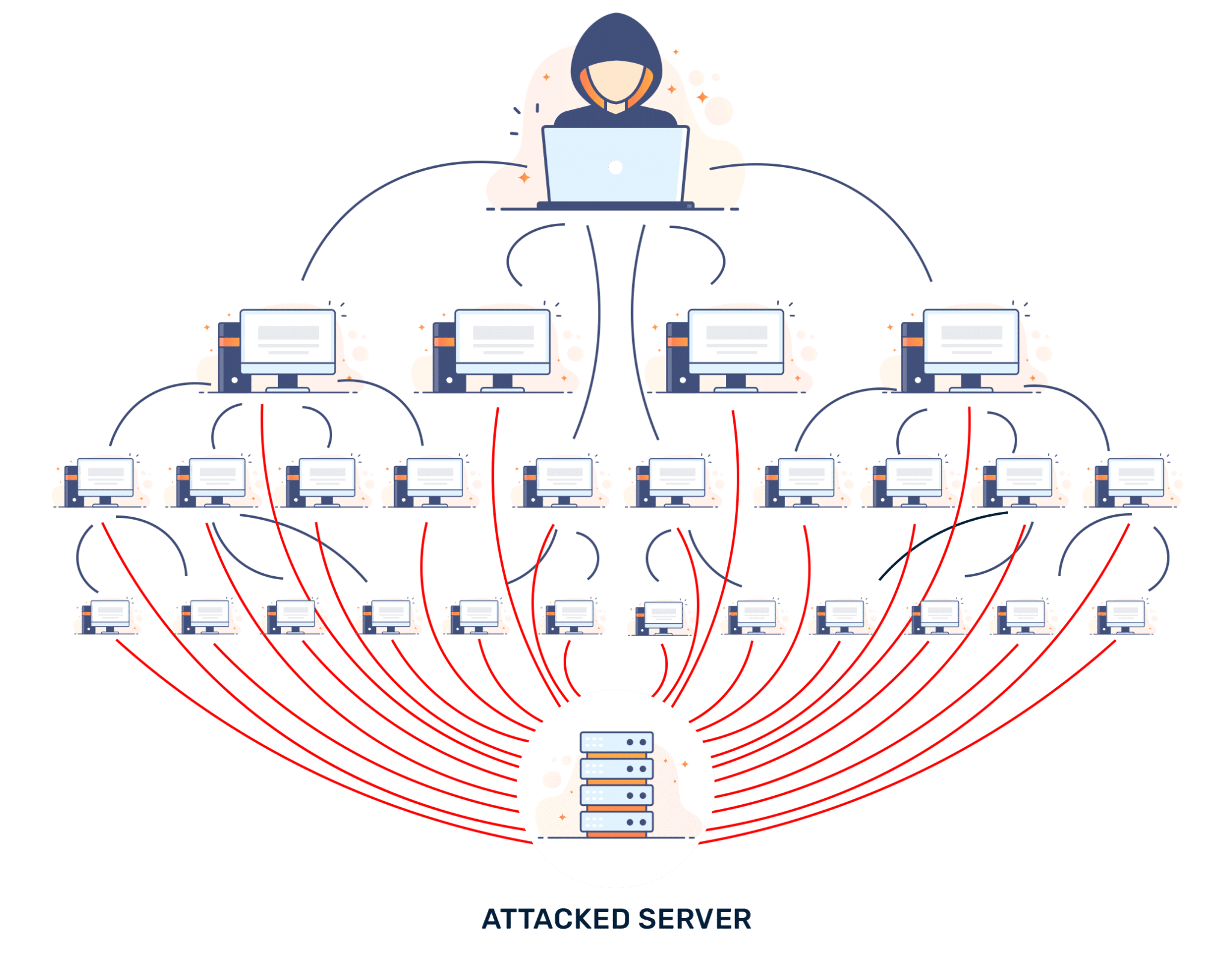

Bei einem DDoS-Angriff wird dieses Kommunikationsmodell mit unrechtmäßigen Anfragen überflutet, sodass die Kapazität des Servers, legitime Anfragen zu verarbeiten, überfordert ist. Das „verteilte“ Wort in DDoS kommt daher, dass der Angriff auf mehrere Computer oder Geräte verteilt wird und oft ein Botnetz (ein Netzwerk kompromittierter Geräte) bildet, um den Angriff zu verstärken.

So funktionieren DDoS-Angriffe

DDoS-Angriffe bestehen normalerweise aus drei Hauptkomponenten:

- Der/die Täter, die den Angriff kontrollieren

- Die Maschinen, die zur Ausführung des Angriffs verwendet werden (oft ein Botnetz)

- Das/die Ziel(e), das/die Opfer des Angriffs ist/sind

Der Angreifer infiziert zunächst anfällige Systeme mit Schadsoftware und erstellt so ein Netzwerk aus Botnetzen. Sobald dieses Netzwerk groß genug ist, kann der Angreifer diese Maschinen nutzen, um eine Flut von Netzwerkverkehr zum Ziel zu generieren und so den DDoS-Angriff zu starten.

Hauptmerkmale von DDoS-Angriffen

DDoS-Angriffe sind gekennzeichnet durch:

- Plötzliche Verkehrsspitzen: Sie beinhalten typischerweise eine deutliche Zunahme des Verkehrs.

- Mehrere IP-Adressen: Angriffe kommen gleichzeitig aus mehreren Quellen und sind daher schwer zu blockieren.

- Vielfalt der Angriffsmethoden: Angreifer können unterschiedliche Protokolle ausnutzen, um ein System zu überlasten.

- Verteilte Natur: Bei DDoS-Angriffen sind mehrere Computer beteiligt, die auf ein einzelnes, oft weltweit verteiltes System abzielen.

Arten von DDoS-Angriffen

Es gibt zahlreiche Arten von DDoS-Angriffen, aber drei Kategorien sind am häufigsten:

- Volumenbasierte Angriffe: Diese Angriffe zielen darauf ab, die Bandbreite der Zielsite zu verbrauchen. Dazu gehören ICMP-Floods und UDP-Floods.

- Protokollangriffe: Diese Angriffe konzentrieren sich auf bestimmte Netzwerkprotokolle wie ICMP, SYN und Ping of Death und nutzen Schwächen in diesen Protokollen aus, um das Ziel zu überwältigen.

- Angriffe auf Anwendungsebene: Diese Angriffe zielen auf die Ebene ab, auf der Webseiten auf dem Server generiert und an den Besucher übermittelt werden. Dazu gehören HTTP-Floods und langsame Angriffe.

| Typ | Beispiele |

|---|---|

| Volumenbasierte Angriffe | ICMP-Flood, UDP-Flood |

| Protokollangriffe | SYN-Flut, Ping of Death |

| Angriffe auf Anwendungsebene | HTTP-Flut, Slowloris |

Verwendungen, Probleme und Lösungen

DDoS-Angriffe werden aus verschiedenen böswilligen Gründen eingesetzt, von einfachem Unfug bis hin zu politischem Aktivismus, Cyberkrieg und Wirtschaftssabotage. Die durch diese Angriffe verursachten Probleme können von vorübergehenden Dienstunterbrechungen bis hin zu langfristigen Reputationsschäden und erheblichen finanziellen Verlusten reichen.

Die beste Methode zur Bekämpfung von DDoS-Angriffen ist eine Kombination aus robusten Sicherheitsmaßnahmen wie Firewalls, Angriffserkennungssystemen und Lösungen zur Verkehrsanalyse. Da diese Angriffe jedoch verteilt erfolgen, sind häufig die gemeinsamen Anstrengungen verschiedener Internet-Entitäten erforderlich, um sie erfolgreich abzuwehren.

DDoS-Angriffe: Vergleiche und Merkmale

Vergleicht man DDoS-Angriffe mit anderen ähnlichen Cyberbedrohungen wie Viren, Würmern und anderen Arten von DoS-Angriffen, weisen DDoS-Angriffe einzigartige Merkmale auf:

- Verteilte Natur: Im Gegensatz zu anderen Angriffsformen stammen DDoS-Angriffe aus mehreren Quellen gleichzeitig.

- Volumen und Intensität: Ausmaß und Auswirkungen von DDoS-Angriffen können weitaus größer sein als bei anderen Angriffsarten.

- Zweck: Während manche Cyberangriffe darauf abzielen, Systeme zu infiltrieren, um Daten zu stehlen, zielen DDoS-Angriffe in erster Linie darauf ab, den Dienst zu stören.

| Angriffstyp | Entstehung | Skala | Hauptzweck |

|---|---|---|---|

| DDoS-Angriff | Mehrere Quellen | Groß | Dienstunterbrechung |

| DoS Angriff | Einzige Quelle | Kleiner | Dienstunterbrechung |

| Virus/Wurm | Einzige Quelle | Variiert | Systeminfektion/Datendiebstahl |

Zukunftsperspektiven und Technologien

Die Zukunft von DDoS-Angriffen wird von der sich ständig weiterentwickelnden Landschaft der Technologie und Cybersicherheit beeinflusst. Da mit dem Aufkommen des Internets der Dinge (IoT) immer mehr Geräte mit dem Internet verbunden werden, steigt das Potenzial für größere und wirksamere DDoS-Angriffe.

Gleichzeitig werden Cybersicherheitstechnologien entwickelt, um diesen Bedrohungen entgegenzuwirken. Techniken wie KI und maschinelles Lernen werden eingesetzt, um DDoS-Angriffe effizienter zu erkennen und darauf zu reagieren. Ebenso wird die Blockchain-Technologie aufgrund ihrer verteilten und widerstandsfähigen Natur auf ihr Potenzial zur DDoS-Abwehr untersucht.

DDoS-Angriffe und Proxyserver

Proxyserver können im Rahmen von DDoS-Angriffen sowohl ein potenzielles Ziel als auch ein Werkzeug sein. Als Vermittler zwischen Benutzern und dem Internet können Proxyserver gezielt eingesetzt werden, um den von ihnen bereitgestellten Internetzugang zu stören.

Umgekehrt können Angreifer offene Proxy-Server missbrauchen, um DDoS-Angriffe zu verstärken. Daher müssen Anbieter wie OneProxy sicherstellen, dass starke Sicherheitsmaßnahmen vorhanden sind, um den Missbrauch ihrer Dienste zu verhindern und ihre Systeme vor DDoS-Angriffen zu schützen.

verwandte Links

- Cloudflare – DDoS-Angriffe verstehen

- Akamai – Schutz vor DDoS-Angriffen

- Imperva – Der ultimative Leitfaden zum DDoS-Schutz

Abschluss

DDoS-Angriffe stellen in der heutigen digitalen Welt eine erhebliche Bedrohung dar. Wenn Unternehmen im Internet ihre Natur und ihr Potenzial verstehen, können sie sich besser vorbereiten und wirksamere Abwehrmaßnahmen gegen diese störenden Cyberangriffe entwickeln.