ChaCha20 ist eine weithin anerkannte Stream-Verschlüsselung und ein symmetrischer Verschlüsselungsalgorithmus, der für seine Sicherheit und Geschwindigkeit bekannt ist. Es wurde 2008 von Daniel J. Bernstein als Teil der Salsa20-Familie mit dem primären Ziel entwickelt, einen robusten und effizienten Verschlüsselungsmechanismus für verschiedene Anwendungen bereitzustellen. ChaCha20 wird aufgrund seiner Fähigkeit, sowohl Sicherheits- als auch Leistungsvorteile zu bieten, häufig in der sicheren Kommunikation, einschließlich Internetprotokollen und VPNs, verwendet.

Die Entstehungsgeschichte von ChaCha20 und die erste Erwähnung davon

ChaCha20 entstand als Verbesserung gegenüber der Stream-Verschlüsselung Salsa20, die ebenfalls von Daniel J. Bernstein entwickelt wurde. Die Hauptmotivation für die Entwicklung von ChaCha20 bestand darin, die Verbreitung pro Runde zu erhöhen und die Sicherheit zu erhöhen, ohne die Geschwindigkeit zu beeinträchtigen. Der Designprozess von ChaCha20 wurde 2008 abgeschlossen und erstmals 2008 in Bernsteins Artikel mit dem Titel „ChaCha, eine Variante von Salsa20“ öffentlich erwähnt.

Detaillierte Informationen zu ChaCha20. Erweiterung des Themas ChaCha20

ChaCha20 ist eine Stream-Verschlüsselung, die einen Stream pseudozufälliger Bits basierend auf einem geheimen Schlüssel und einer eindeutigen 64-Bit-Nonce generiert. Es verwendet einen 256-Bit-Schlüssel und bietet so ein hohes Maß an Sicherheit gegen Brute-Force-Angriffe. Eines seiner wesentlichen Merkmale ist die Fähigkeit, den Verschlüsselungsstrom effizient zu berechnen, wodurch er in verschiedenen Anwendungen äußerst leistungsfähig ist.

Der Algorithmus arbeitet mit einer 4×4-Matrix, die zunächst mit Konstanten, Schlüssel und Nonce gefüllt ist. Es führt eine Reihe von 20 Operationsrunden durch und mischt die Daten, um den endgültigen Stream zu erzeugen. Das 20-Runden-Design verbessert die Diffusion und gewährleistet die Sicherheit der Chiffre. Darüber hinaus vermeidet ChaCha20 häufige kryptografische Fallstricke wie Timing-Angriffe und Seitenkanalangriffe, was es zu einer robusten Wahl für die Verschlüsselung macht.

Die interne Struktur von ChaCha20. Wie ChaCha20 funktioniert

Die interne Struktur von ChaCha20 kann in die folgenden Schlüsselkomponenten unterteilt werden:

- Zustandsmatrix: Eine 4×4-Matrix, die 16 32-Bit-Ganzzahlen enthält, abgeleitet vom Schlüssel, konstanten Werten und Nonce.

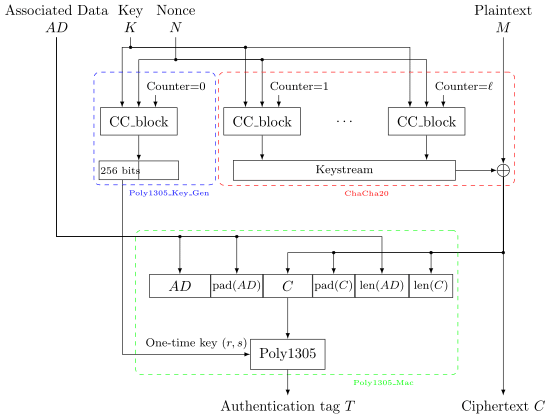

- Initialisierung: Die Verschlüsselung wird mit einem 256-Bit-Geheimschlüssel, einer 64-Bit-Nonce und einem 32-Bit-Blockzähler initialisiert. Diese einzigartige Kombination stellt sicher, dass der Schlüsselstrom für jeden Verschlüsselungsvorgang unterschiedlich ist.

- ChaCha20 Viertelrunde: Dies ist der Grundbaustein der Chiffre. Es besteht aus einer Reihe bitweiser Operationen und Additionen, die darauf ausgelegt sind, die Daten gründlich zu mischen und eine Diffusion herbeizuführen.

- Runden: ChaCha20 führt 20 Runden von ChaCha20-Viertelrundenoperationen auf seiner Zustandsmatrix durch, um den Verschlüsselungsstrom zu generieren.

- Keystream-Generierung: Die endgültige Zustandsmatrix wird in den Verschlüsselungsschlüsselstrom umgewandelt, der dann mit dem Klartext XOR-verknüpft wird, um den Chiffretext zu erzeugen.

Analyse der Hauptmerkmale von ChaCha20

Das Design und die Eigenschaften des ChaCha20 bieten mehrere entscheidende Vorteile:

- Sicherheit: Mit einem 256-Bit-Schlüssel bietet ChaCha20 ein hohes Maß an Sicherheit und ist somit resistent gegen Brute-Force-Angriffe.

- Leistung: Die effiziente Implementierung von ChaCha20 ermöglicht eine schnelle Ver- und Entschlüsselung und eignet sich daher für Echtzeitanwendungen und Hochgeschwindigkeitsdatenübertragung.

- Flexibilität: Es unterstützt verschiedene Nonce-Werte und ermöglicht so die Generierung eindeutiger Schlüsselströme für verschiedene Verschlüsselungsvorgänge mit demselben Schlüssel.

- Widerstand gegen Angriffe: ChaCha20 ist so konzipiert, dass es gegen Timing-Angriffe und Seitenkanalangriffe resistent ist und so seine Gesamtsicherheit erhöht.

Arten von ChaCha20

ChaCha20 verfügt über einige Variationen mit unterschiedlichen Nonce-Größen, hauptsächlich für bestimmte Anwendungsfälle. Zu den häufigsten Typen gehören:

| ChaCha20-Variante | Nonce-Größe (Bits) |

|---|---|

| ChaCha20 | 64 |

| ChaCha20-IETF | 96 |

| ChaCha20-Poly1305 | 64 |

| ChaCha20-Poly1305-IETF | 96 |

ChaCha20 kann in verschiedenen Szenarien eingesetzt werden, um sichere Kommunikation und Datenschutz zu gewährleisten. Einige häufige Anwendungsfälle sind:

- Sichere Kommunikationsprotokolle: ChaCha20 wird in TLS/SSL-Verschlüsselungssammlungen verwendet, um die Webkommunikation zu sichern und Datenschutz und Datenintegrität zu gewährleisten.

- VPN-Verschlüsselung: Viele VPN-Anbieter (Virtual Private Network) implementieren ChaCha20, um die Datenübertragung zwischen dem Client und dem Server zu sichern.

- Festplattenverschlüsselung: ChaCha20 eignet sich für die vollständige Festplattenverschlüsselung und schützt sensible Daten auf Speichergeräten.

- Sicheres Messaging: ChaCha20 kann zur Verschlüsselung von Instant Messaging und E-Mail-Kommunikation verwendet werden und schützt so sensible Inhalte vor unbefugtem Zugriff.

Mögliche Probleme im Zusammenhang mit der Verwendung von ChaCha20 könnten sein:

- Nonce-Wiederverwendung: Die Wiederverwendung derselben Nonce mit demselben Schlüssel beeinträchtigt die Sicherheit der Verschlüsselung. Die Verwendung eindeutiger Nonces für jeden Verschlüsselungsvorgang ist unerlässlich.

- Schlüsselverwaltung: Richtige Schlüsselverwaltungspraktiken sind für die Aufrechterhaltung der Sicherheit verschlüsselter Daten von entscheidender Bedeutung.

- Umsetzungsfragen: Fehlerhafte oder anfällige Implementierungen von ChaCha20 können zu Sicherheitslücken führen.

- Fortschritte in der Kryptoanalyse: Wie bei jedem kryptografischen Algorithmus könnten zukünftige Fortschritte in der Kryptoanalyse möglicherweise die Sicherheit von ChaCha20 schwächen.

Um diese Probleme anzugehen, ist es wichtig, Best Practices für die kryptografische Schlüsselverwaltung zu befolgen, sichere und gut geprüfte Implementierungen auszuwählen und über alle potenziellen Schwachstellen oder Aktualisierungen im Zusammenhang mit ChaCha20 auf dem Laufenden zu bleiben.

Hauptmerkmale und weitere Vergleiche mit ähnlichen Begriffen in Form von Tabellen und Listen

| Charakteristisch | ChaCha20 | AES |

|---|---|---|

| Schlüsselgröße | 256 Bit | 128, 192 oder 256 Bit |

| Block Größe | 512 Bit (64 Byte) | 128 Bit (16 Byte) |

| Sicherheitsstärke | Hoch | Hoch |

| Leistung | Schnell | Schnell |

| Schlüsselplan | Nicht benötigt | Erforderlich |

| Widerstand gegen Timing-Angriffe | Ja | Ja |

| Widerstand gegen Seitenkanalangriffe | Ja | Ja |

| Akzeptanz und Popularität | Zunehmend populär | Weit verbreitet |

Angesichts des technologischen Fortschritts und der Weiterentwicklung von Sicherheitsbedrohungen wird ChaCha20 aufgrund seiner Kombination aus Sicherheit und Leistung wahrscheinlich weiterhin relevant bleiben. Seine Widerstandsfähigkeit gegen Seitenkanalangriffe und seine effiziente Implementierung machen es zu einer attraktiven Wahl für viele Anwendungen.

Darüber hinaus wird erwartet, dass ChaCha20 angesichts der steigenden Nachfrage nach sicherer Kommunikation und Datenschutz weiterhin in verschiedenen Bereichen eingesetzt wird, darunter Webkommunikation, VPN-Dienste und mobile Anwendungen.

Wie Proxyserver verwendet oder mit ChaCha20 verknüpft werden können

Proxyserver spielen eine wichtige Rolle bei der Sicherung des Internetverkehrs und der Verbesserung der Privatsphäre. Durch die Integration der ChaCha20-Verschlüsselung in Proxyserver können diese eine zusätzliche Schutzebene für Benutzer bieten. Wenn Benutzer eine Verbindung zu einem Proxyserver herstellen, der ChaCha20-Verschlüsselung verwendet, werden ihre Daten sicher verschlüsselt, bevor sie an den Zielserver weitergeleitet werden. Dadurch wird sichergestellt, dass sensible Informationen während der Übertragung vertraulich bleiben, wodurch das Risiko von Abhörversuchen und unbefugtem Zugriff verringert wird.

Proxyserver können die Effizienz von ChaCha20 nutzen, um eine schnelle und sichere Datenverschlüsselung für ein nahtloses Benutzererlebnis bereitzustellen. Darüber hinaus ist ChaCha20 aufgrund seiner Widerstandsfähigkeit gegen Timing-Angriffe und Seitenkanalangriffe gut für den Einsatz in Proxy-Server-Umgebungen geeignet.

Verwandte Links

Weitere Informationen zu ChaCha20, Verschlüsselungsalgorithmen und verwandten Themen finden Sie in den folgenden Ressourcen:

- ChaCha, eine Variante von Salsa20 – Artikel von Daniel J. Bernstein

- Die Salsa20-Familie von Stream-Chiffren – eSTREAM-Projekt

- ChaCha20 und Poly1305 für IETF-Protokolle – RFC 8439

- Kryptographie verstehen – Ein Lehrbuch von Christof Paar und Jan Pelzl

Durch das Studium dieser Ressourcen können Sie ein tieferes Verständnis von ChaCha20 und seiner Bedeutung im Bereich der modernen Verschlüsselung erlangen.