هجمات رفض الخدمة الموزعة (DDoS) هي نوع من الهجمات السيبرانية التي تهدف إلى جعل الجهاز أو الشبكة أو الخدمة غير متاحة للمستخدمين المقصودين. عادةً ما تؤدي هجمات DDoS إلى تحميل النظام المستهدف بطلبات زائدة عن الحاجة، مما يجعله غير قادر على معالجة حركة المرور المشروعة.

تطور هجمات DDoS

لقد كان مفهوم هجوم رفض الخدمة (DoS) موجودًا منذ فجر الحوسبة. ومع ذلك، فإن أول حالة موثقة لهجوم DDoS تعود إلى عام 1999 عندما تم استخدام شبكة من أجهزة الكمبيوتر الجامعية المخترقة، والتي يشار إليها باسم "شبكة الزومبي"، لإغراق شبكة الضحية بحركة المرور.

على مدار العقد التالي، تطورت هجمات DDoS جنبًا إلى جنب مع الإنترنت والتكنولوجيا، وأصبحت أكثر تعقيدًا ويصعب التخفيف منها. وهي اليوم واحدة من أكثر أنواع الهجمات السيبرانية شيوعًا، والتي يستخدمها كل من مجرمي الإنترنت والجهات التي ترعاها الدولة لأسباب مختلفة بما في ذلك التخريب أو الابتزاز أو الدوافع السياسية.

توسيع الموضوع: هجمات DDoS

يعمل هجوم DDoS من خلال استغلال الطريقة الأساسية التي يتواصل بها الإنترنت: نموذج خادم العميل. في الوضع الطبيعي، يرسل العميل (جهاز الكمبيوتر الخاص بك) طلبًا إلى الخادم (موقع ويب)، والذي يستجيب بعد ذلك عن طريق إرسال البيانات المطلوبة مرة أخرى إلى العميل.

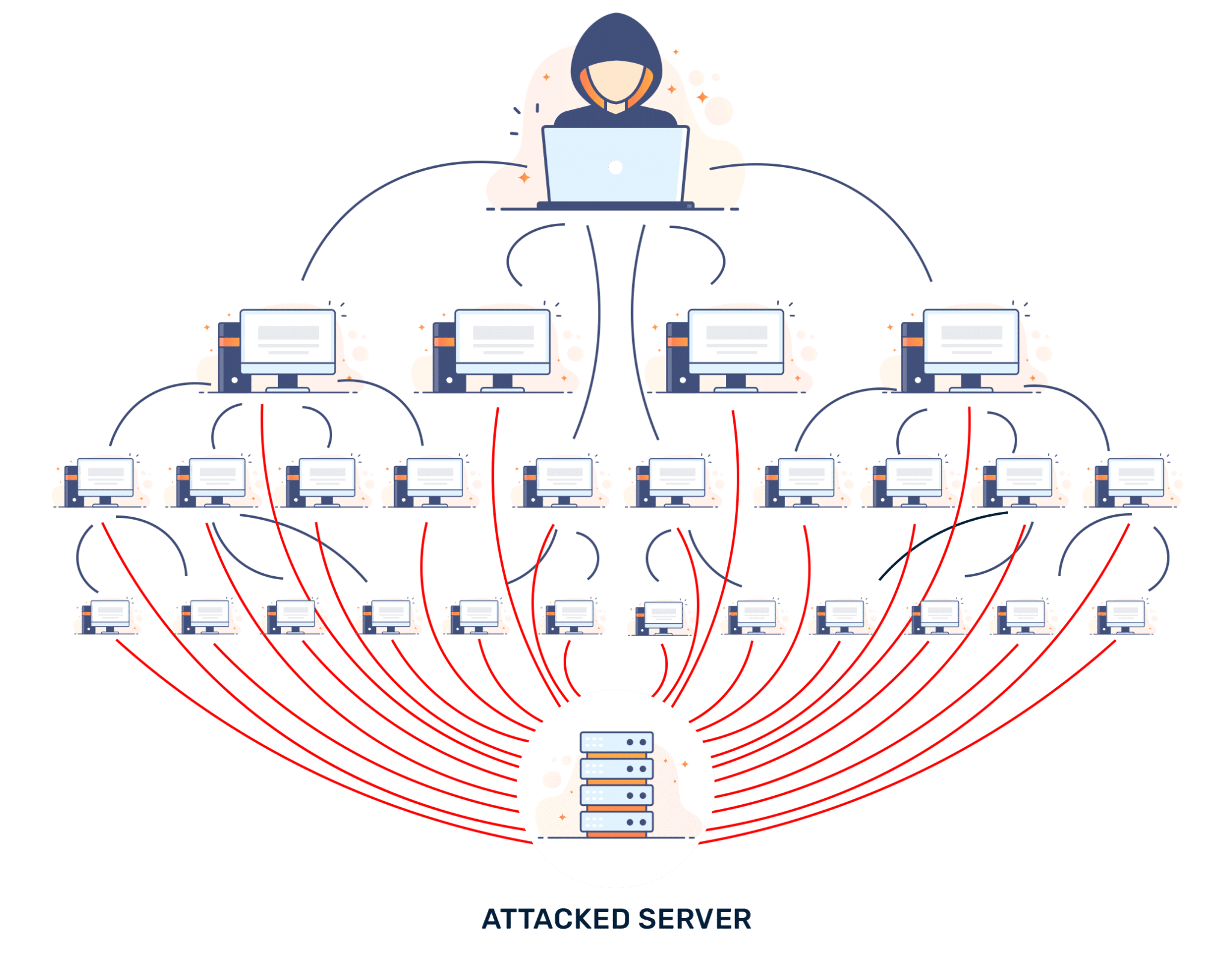

في هجوم DDoS، يتم إغراق نموذج الاتصال هذا بالطلبات غير المشروعة، مما يربك قدرة الخادم على التعامل مع الطلبات المشروعة. يأتي "الموزع" في DDoS من الهجوم الذي يتم توزيعه عبر أجهزة كمبيوتر أو أجهزة متعددة، وغالبًا ما يشكل شبكة الروبوتات (شبكة من الأجهزة المخترقة) لتضخيم الهجوم.

العمل الداخلي لهجمات DDoS

تتكون هجمات DDoS عادةً من ثلاثة مكونات رئيسية:

- المجرم (المجرمون) يتحكم في الهجوم

- الأجهزة المستخدمة لتنفيذ الهجوم (غالبًا شبكة الروبوتات)

- الهدف (الأهداف) الذي تعرض للهجوم

يبدأ المهاجم بإصابة الأنظمة الضعيفة ببرامج ضارة، وإنشاء شبكة من شبكات الروبوت. وبمجرد أن تصبح هذه الشبكة كبيرة بدرجة كافية، يمكن للمهاجم استخدام هذه الأجهزة لتوليد سيل من حركة مرور الشبكة إلى الهدف، وبالتالي بدء هجوم DDoS.

الميزات الرئيسية لهجمات DDoS

وتتميز هجمات DDoS بما يلي:

- الارتفاع المفاجئ في حركة المرور: يتضمن عادةً زيادة كبيرة في حركة المرور.

- عناوين IP متعددة: تأتي الهجمات من مصادر متعددة في وقت واحد، مما يجعل من الصعب حظرها.

- مجموعة متنوعة من نواقل الهجوم: قد يستغل المهاجمون بروتوكولات مختلفة للتغلب على النظام.

- الطبيعة الموزعة: تتضمن هجمات DDoS عدة أجهزة كمبيوتر تستهدف نظامًا واحدًا، وغالبًا ما تكون موزعة عالميًا.

أنواع هجمات DDoS

هناك أنواع عديدة من هجمات DDoS، ولكن هناك ثلاث فئات هي الأكثر شيوعًا:

- الهجمات على أساس الحجم: تهدف هذه الهجمات إلى استهلاك النطاق الترددي للموقع المستهدف. وهي تشمل فيضانات ICMP وفيضانات UDP.

- هجمات البروتوكول: تركز هذه الهجمات على بروتوكولات شبكة محددة مثل ICMP وSYN وPing of Death، مستغلة نقاط الضعف في هذه البروتوكولات للتغلب على الهدف.

- هجمات طبقة التطبيق: تستهدف هذه الهجمات الطبقة التي يتم فيها إنشاء صفحات الويب على الخادم وتسليمها للزائر. وهي تشمل فيضانات HTTP والهجمات البطيئة.

| يكتب | أمثلة |

|---|---|

| الهجمات على أساس الحجم | فيضان ICMP وفيضان UDP |

| هجمات البروتوكول | فيضان SYN، بينغ الموت |

| هجمات طبقة التطبيق | فيضان HTTP، Slowloris |

الاستخدامات والمشاكل والحلول

تُستخدم هجمات DDoS لأسباب خبيثة مختلفة، بدءًا من الأذى البسيط وحتى النشاط السياسي والحرب السيبرانية والتخريب التجاري. يمكن أن تتراوح المشاكل الناجمة عن هذه الهجمات من انقطاع الخدمة مؤقتًا إلى الإضرار بالسمعة على المدى الطويل وخسارة مالية كبيرة.

أفضل طريقة لمكافحة هجمات DDoS هي من خلال مجموعة من التدابير الأمنية القوية، مثل جدران الحماية، وأنظمة كشف التسلل، وحلول تحليل حركة المرور. ومع ذلك، نظرًا للطبيعة الموزعة لهذه الهجمات، غالبًا ما يتطلب الأمر جهودًا تعاونية من كيانات الإنترنت المختلفة للتخفيف منها بنجاح.

هجمات DDoS: المقارنات والخصائص

بمقارنة هجمات DDoS مع التهديدات السيبرانية المماثلة الأخرى مثل الفيروسات والديدان والأنواع الأخرى من هجمات DoS، تتميز هجمات DDoS بخصائص فريدة:

- الطبيعة الموزعة: على عكس الأشكال الأخرى من الهجمات، تنشأ هجمات DDoS من مصادر متعددة في وقت واحد.

- الحجم والكثافة: يمكن أن يكون حجم وتأثير هجمات DDoS أكبر بكثير من أنواع الهجمات الأخرى.

- الغرض: في حين أن بعض الهجمات السيبرانية تهدف إلى التسلل إلى الأنظمة لسرقة البيانات، فإن هجمات DDoS تهدف في المقام الأول إلى تعطيل الخدمة.

| نوع الهجوم | نشأة | حجم | الغرض الأساسي |

|---|---|---|---|

| هجوم DDoS | مصادر متعددة | كبير | اضطراب الخدمة |

| هجوم دوس | مصدر واحد | الأصغر | اضطراب الخدمة |

| فيروس/دودة | مصدر واحد | يختلف | عدوى النظام/سرقة البيانات |

وجهات النظر المستقبلية والتقنيات

سوف يتأثر مستقبل هجمات DDoS بالمشهد المتطور باستمرار للتكنولوجيا والأمن السيبراني. مع ازدياد عدد الأجهزة المتصلة بالإنترنت مع ظهور إنترنت الأشياء (IoT)، تتزايد احتمالية وقوع هجمات DDoS أكبر وأكثر فعالية.

وفي الوقت نفسه، تتطور تقنيات الأمن السيبراني لمواجهة هذه التهديدات. يتم استخدام تقنيات مثل الذكاء الاصطناعي والتعلم الآلي لاكتشاف هجمات DDoS والرد عليها بكفاءة أكبر. وبالمثل، يتم استكشاف تقنية Blockchain لإمكاناتها في تخفيف هجمات DDoS نظرًا لطبيعتها الموزعة والمرنة.

هجمات DDoS والخوادم الوكيلة

يمكن أن تكون الخوادم الوكيلة هدفًا وأداة محتملة في سياق هجمات DDoS. باعتبارها وسطاء بين المستخدمين والإنترنت، يمكن استهداف الخوادم الوكيلة لتعطيل الوصول إلى الإنترنت الذي توفره.

وعلى العكس من ذلك، يمكن للمهاجمين إساءة استخدام خوادم الوكيل المفتوحة لتضخيم هجمات DDoS. لذلك، يجب على مقدمي الخدمات مثل OneProxy التأكد من وجود تدابير أمنية قوية لمنع إساءة استخدام خدماتهم وحماية أنظمتهم من الوقوع ضحايا لهجمات DDoS.

روابط ذات علاقة

- Cloudflare – فهم هجمات DDoS

- Akamai – الحماية من هجمات DDoS

- Imperva – الدليل الشامل للحماية من هجمات DDoS

خاتمة

تشكل هجمات DDoS تهديدًا كبيرًا في العالم الرقمي اليوم. ومن خلال فهم طبيعتها وإمكاناتها، يمكن للكيانات عبر الإنترنت إعداد نفسها بشكل أفضل وتطوير دفاعات أكثر فعالية ضد هذه الهجمات السيبرانية التخريبية.