Распределенные атаки типа «отказ в обслуживании» (DDoS) — это тип кибератак, целью которых является сделать машину, сеть или услугу недоступными для предполагаемых пользователей. Обычно DDoS-атаки перегружают целевую систему лишними запросами, что делает ее неспособной обрабатывать законный трафик.

Эволюция DDoS-атак

Концепция атаки типа «отказ в обслуживании» (DoS) существует с самого начала компьютерных технологий. Однако первый задокументированный случай DDoS-атаки датируется 1999 годом, когда сеть взломанных университетских компьютеров, называемая «зомби-сетью», была использована для наводнения сети жертвы трафиком.

В течение следующего десятилетия DDoS-атаки развивались вместе с Интернетом и технологиями, становясь все более сложными и трудно поддающимися смягчению. Сегодня это один из наиболее распространенных типов кибератак, используемый как киберпреступниками, так и спонсируемыми государством субъектами по различным причинам, включая вандализм, вымогательство или политические мотивы.

Расширяем тему: DDoS-атаки

DDoS-атака работает, используя фундаментальный способ взаимодействия в Интернете: модель клиент-сервер. В обычной ситуации клиент (ваш компьютер) отправляет запрос на сервер (веб-сайт), который затем отвечает, отправляя запрошенные данные обратно клиенту.

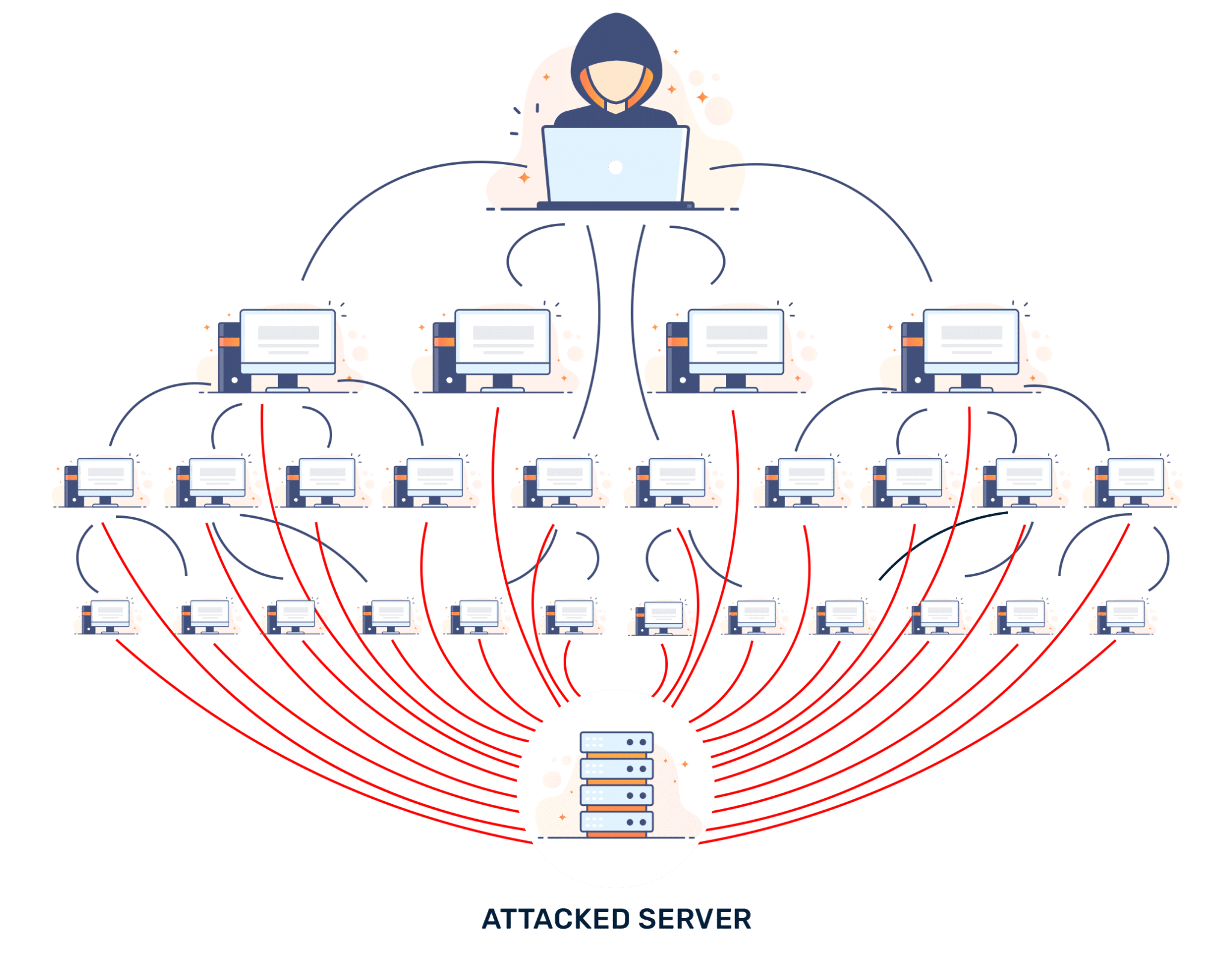

При DDoS-атаке эта модель связи переполнена незаконными запросами, что подавляет возможности сервера по обработке законных запросов. «Распределенный» в DDoS происходит из-за того, что атака распространяется на несколько компьютеров или устройств, часто образуя ботнет (сеть взломанных устройств) для усиления атаки.

Внутреннее устройство DDoS-атак

DDoS-атаки обычно состоят из трех основных компонентов:

- Правонарушитель(и), контролирующий нападение

- Машины, используемые для проведения атаки (часто ботнеты).

- Цель(и), подвергшаяся атаке

Злоумышленник начинает с заражения уязвимых систем вредоносным ПО, создавая сеть ботнетов. Как только эта сеть станет достаточно большой, злоумышленник сможет использовать эти машины для генерации потока сетевого трафика к цели, тем самым инициируя DDoS-атаку.

Ключевые особенности DDoS-атак

DDoS-атаки характеризуются:

- Внезапные всплески трафика. Обычно они связаны со значительным увеличением трафика.

- Несколько IP-адресов. Атаки исходят из нескольких источников одновременно, что затрудняет их блокировку.

- Разнообразие векторов атак. Злоумышленники могут использовать различные протоколы для взлома системы.

- Распределенный характер: DDoS-атаки затрагивают несколько компьютеров, нацеленных на одну систему, часто глобально распределенную.

Типы DDoS-атак

Существует множество типов DDoS-атак, но наиболее распространены три категории:

- Объемные атаки: эти атаки направлены на использование пропускной способности целевого сайта. К ним относятся ICMP-флуд и UDP-флуд.

- Протокольные атаки: Эти атаки сосредоточены на определенных сетевых протоколах, таких как ICMP, SYN и Ping of Death, используя слабые места этих протоколов для подавления цели.

- Атаки на уровне приложений: Эти атаки нацелены на уровень, на котором веб-страницы генерируются на сервере и доставляются посетителю. К ним относятся HTTP-флуд и медленные атаки.

| Тип | Примеры |

|---|---|

| Объемные атаки | ICMP-флуд, UDP-флуд |

| Протокольные атаки | SYN-флуд, Пинг смерти |

| Атаки на уровне приложений | HTTP-флуд, Slowloris |

Использование, проблемы и решения

DDoS-атаки используются по разным злонамеренным причинам: от простого причинения вреда до политической активности, кибервойны и коммерческого саботажа. Проблемы, вызванные этими атаками, могут варьироваться от временного прекращения обслуживания до долгосрочного репутационного ущерба и значительных финансовых потерь.

Лучший способ борьбы с DDoS-атаками — сочетание надежных мер безопасности, таких как межсетевые экраны, системы обнаружения вторжений и решения для анализа трафика. Однако из-за распределенного характера этих атак для их успешного отражения часто требуются совместные усилия различных интернет-организаций.

DDoS-атаки: сравнение и характеристики

Если сравнивать DDoS-атаки с другими подобными киберугрозами, такими как вирусы, черви и другие типы DoS-атак, DDoS-атаки имеют уникальные характеристики:

- Распределенный характер. В отличие от других форм атак, DDoS-атаки происходят из нескольких источников одновременно.

- Объем и интенсивность. Масштаб и воздействие DDoS-атак могут быть намного больше, чем у других типов атак.

- Цель: в то время как некоторые кибератаки направлены на проникновение в системы с целью кражи данных, DDoS-атаки в первую очередь направлены на нарушение обслуживания.

| Тип атаки | Происхождение | Шкала | Основная цель |

|---|---|---|---|

| DDoS-атака | Несколько источников | Большой | Перебои в обслуживании |

| DOS атаки | Единственный источник | Меньший | Перебои в обслуживании |

| Вирус/червь | Единственный источник | Варьируется | Заражение системы/кража данных |

Будущие перспективы и технологии

Будущее DDoS-атак будет зависеть от постоянно развивающегося ландшафта технологий и кибербезопасности. По мере того, как все больше устройств подключаются к Интернету с развитием Интернета вещей (IoT), растет потенциал для более крупных и мощных DDoS-атак.

Одновременно развиваются технологии кибербезопасности для противодействия этим угрозам. Такие методы, как искусственный интеллект и машинное обучение, используются для более эффективного обнаружения и реагирования на DDoS-атаки. Аналогичным образом, технология блокчейн изучается на предмет ее потенциала в смягчении последствий DDoS-атак благодаря ее распределенному и отказоустойчивому характеру.

DDoS-атаки и прокси-серверы

Прокси-серверы могут быть как потенциальной целью, так и инструментом в контексте DDoS-атак. Будучи посредниками между пользователями и Интернетом, прокси-серверы могут быть нацелены на нарушение предоставляемого ими доступа в Интернет.

И наоборот, злоумышленники могут злоупотреблять открытыми прокси-серверами для усиления DDoS-атак. Поэтому такие провайдеры, как OneProxy, должны обеспечить наличие строгих мер безопасности, чтобы предотвратить неправомерное использование своих услуг и защитить свои системы от жертв DDoS-атак.

Ссылки по теме

- Cloudflare – понимание DDoS-атак

- Akamai — защита от DDoS-атак

- Imperva – полное руководство по защите от DDoS

Заключение

DDoS-атаки представляют собой серьезную угрозу в современном цифровом мире. Понимая их природу и потенциал, организации в Интернете могут лучше подготовиться и разработать более эффективную защиту от этих разрушительных кибератак.