分散型サービス拒否 (DDoS) 攻撃は、マシン、ネットワーク、またはサービスを対象ユーザーが利用できないようにすることを目的としたサイバー攻撃の一種です。通常、DDoS 攻撃は不要なリクエストでターゲット システムに過負荷をかけ、正当なトラフィックを処理できないようにします。

DDoS攻撃の進化

サービス拒否 (DoS) 攻撃の概念は、コンピューターの黎明期から存在していました。しかし、DDoS 攻撃の最初の記録された事例は、1999 年にまで遡ります。当時は、「ゾンビ ネットワーク」と呼ばれる、侵害された大学のコンピューターのネットワークが使用され、被害者のネットワークに大量のトラフィックが流入しました。

その後 10 年間で、DDoS 攻撃はインターネットとテクノロジーとともに進化し、より複雑になり、軽減が困難になりました。今日では、DDoS 攻撃は最も一般的なタイプのサイバー攻撃の 1 つであり、破壊行為、恐喝、政治的動機など、さまざまな理由でサイバー犯罪者と国家支援の攻撃者の両方によって利用されています。

話題の拡大: DDoS 攻撃

DDoS 攻撃は、インターネットの基本的な通信方法であるクライアント サーバー モデルを悪用して実行されます。通常の状況では、クライアント (コンピューター) がサーバー (Web サイト) にリクエストを送信し、サーバーは要求されたデータをクライアントに返送して応答します。

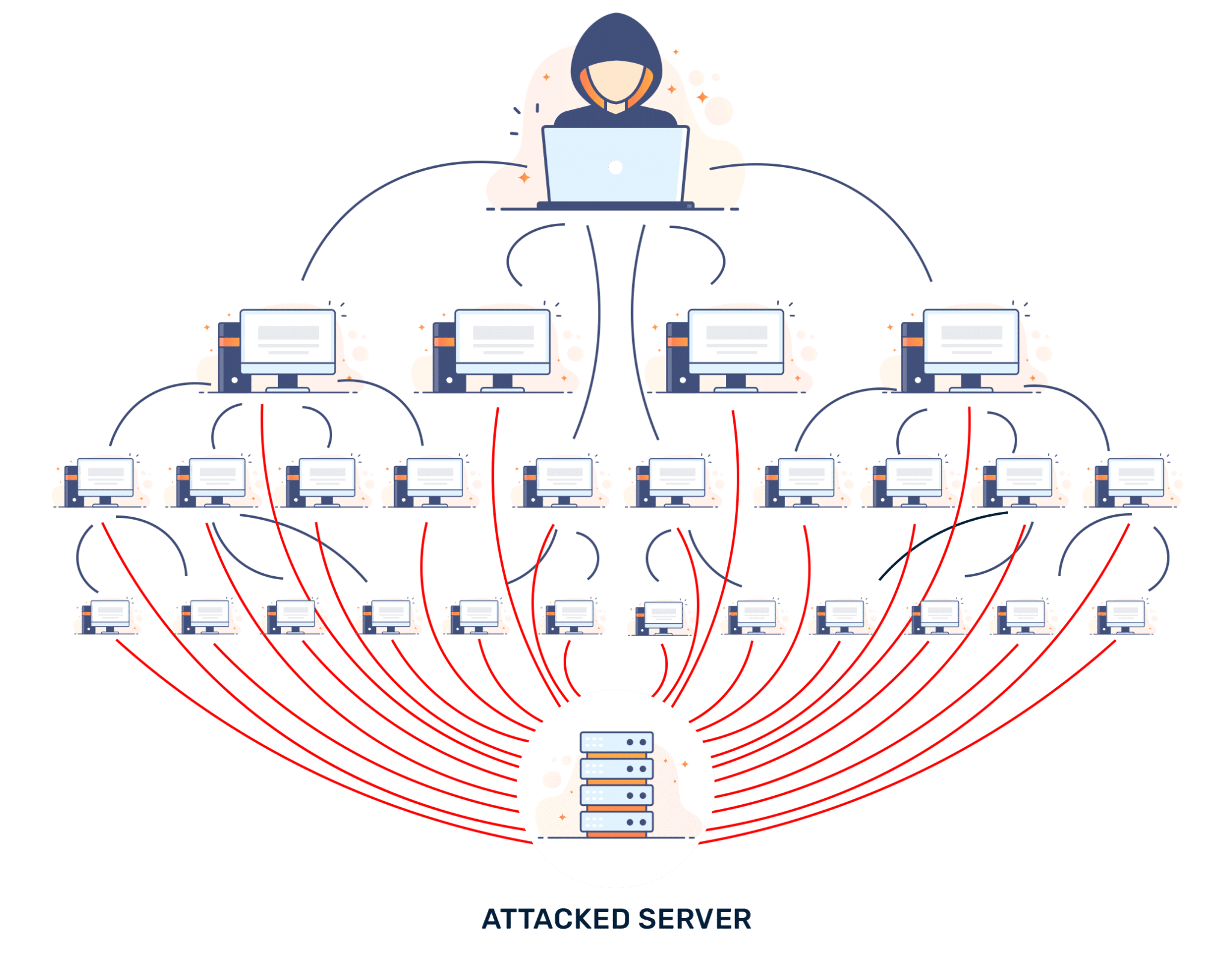

DDoS 攻撃では、この通信モデルが不正なリクエストで溢れ、サーバーの正当なリクエストを処理する能力を圧倒します。DDoS の「分散」とは、攻撃が複数のコンピューターまたはデバイスに分散され、攻撃を増幅するためにボットネット (侵害されたデバイスのネットワーク) が形成されることが多いことに由来します。

DDoS攻撃の仕組み

DDoS 攻撃は通常、次の 3 つの主要な要素で構成されます。

- 攻撃をコントロールする犯罪者

- 攻撃を実行するために使用されたマシン(多くの場合ボットネット)

- 攻撃を受けている対象

攻撃者はまず、脆弱なシステムを悪意のあるソフトウェアで感染させ、ボットネットのネットワークを作成します。このネットワークが十分に大きくなると、攻撃者はこれらのマシンを使用してターゲットへの大量のネットワーク トラフィックを生成し、DDoS 攻撃を開始できます。

DDoS攻撃の主な特徴

DDoS 攻撃の特徴は次のとおりです。

- 突然のトラフィックの急増: 通常、トラフィックが大幅に増加します。

- 複数の IP アドレス: 攻撃は一度に複数のソースから発生するため、ブロックするのが困難です。

- さまざまな攻撃ベクトル: 攻撃者はさまざまなプロトコルを悪用してシステムを圧倒する可能性があります。

- 分散型の性質: DDoS 攻撃では、多くの場合、世界中に分散された複数のコンピューターが単一のシステムを標的とします。

DDoS攻撃の種類

DDoS 攻撃にはさまざまな種類がありますが、最も一般的なのは次の 3 つのカテゴリです。

- ボリュームベースの攻撃これらの攻撃は、標的サイトの帯域幅を消費することを目的としています。ICMP フラッドや UDP フラッドが含まれます。

- プロトコル攻撃これらの攻撃は、ICMP、SYN、Ping of Death などの特定のネットワーク プロトコルに焦点を当て、これらのプロトコルの弱点を悪用してターゲットを圧倒します。

- アプリケーション層攻撃これらの攻撃は、サーバー上で Web ページが生成され、訪問者に配信されるレイヤーをターゲットとします。これには、HTTP フラッド攻撃やスロー攻撃が含まれます。

| タイプ | 例 |

|---|---|

| ボリュームベースの攻撃 | ICMPフラッド、UDPフラッド |

| プロトコル攻撃 | SYNフラッド、Ping of Death |

| アプリケーション層攻撃 | HTTP フラッド、スローロリス |

用途、問題、解決策

DDoS 攻撃は、単純ないたずらから政治活動、サイバー戦争、商業妨害まで、さまざまな悪意のある目的で使用されます。これらの攻撃によって生じる問題は、一時的なサービス中断から長期的な評判の低下や多大な経済的損失まで多岐にわたります。

DDoS 攻撃に対抗する最善の方法は、ファイアウォール、侵入検知システム、トラフィック分析ソリューションなどの強力なセキュリティ対策を組み合わせることです。ただし、これらの攻撃は分散型であるため、攻撃を効果的に軽減するには、さまざまなインターネット エンティティの協力的な取り組みが必要になることがよくあります。

DDoS 攻撃: 比較と特徴

DDoS 攻撃を、ウイルス、ワーム、その他の種類の DoS 攻撃などの他の同様のサイバー脅威と比較すると、DDoS 攻撃には次のような独自の特徴があります。

- 分散性: 他の形式の攻撃とは異なり、DDoS 攻撃は一度に複数のソースから発生します。

- 量と強度: DDoS 攻撃の規模と影響は、他の種類の攻撃よりもはるかに大きくなる可能性があります。

- 目的: 一部のサイバー攻撃はシステムに侵入してデータを盗むことを目的としていますが、DDoS 攻撃は主にサービスを妨害することを目的としています。

| 攻撃タイプ | 起源 | 規模 | 主な目的 |

|---|---|---|---|

| DDoS攻撃 | 複数のソース | 大きい | サービス中断 |

| DoS攻撃 | 単一ソース | 小さい | サービス中断 |

| ウイルス/ワーム | 単一ソース | 不定 | システム感染/データ盗難 |

将来の展望と技術

DDoS 攻撃の将来は、常に進化するテクノロジーとサイバーセキュリティの状況に左右されます。モノのインターネット (IoT) の台頭により、インターネットに接続されるデバイスが増えるにつれて、より大規模で強力な DDoS 攻撃の可能性が高まります。

同時に、これらの脅威に対抗するためのサイバーセキュリティ技術も開発されています。AI や機械学習などの技術は、DDoS 攻撃をより効率的に検出して対応するために活用されています。同様に、分散型で回復力のある性質を持つブロックチェーン技術は、DDoS 緩和における可能性が探究されています。

DDoS攻撃とプロキシサーバー

プロキシ サーバーは、DDoS 攻撃の潜在的なターゲットとツールの両方になる可能性があります。ユーザーとインターネットの仲介者として、プロキシ サーバーは、提供しているインターネット アクセスを妨害するターゲットになる可能性があります。

逆に、攻撃者はオープン プロキシ サーバーを悪用して DDoS 攻撃を増幅させる可能性があります。したがって、OneProxy などのプロバイダーは、サービスの悪用を防ぎ、システムが DDoS 攻撃の被害者にならないように、強力なセキュリティ対策を講じる必要があります。

関連リンク

結論

DDoS 攻撃は、今日のデジタル世界において重大な脅威となっています。その性質と可能性を理解することで、インターネット上の組織は、これらの破壊的なサイバー攻撃に対してより適切に備え、より効果的な防御策を開発することができます。