डिस्ट्रीब्यूटेड डिनायल ऑफ सर्विस (डीडीओएस) हमले एक प्रकार के साइबर हमले हैं जिनका उद्देश्य किसी मशीन, नेटवर्क या सेवा को उसके इच्छित उपयोगकर्ताओं के लिए अनुपलब्ध बनाना है। आमतौर पर, DDoS हमले अनावश्यक अनुरोधों के साथ लक्ष्य प्रणाली को अधिभारित करते हैं, जिससे यह वैध ट्रैफ़िक को संसाधित करने में असमर्थ हो जाता है।

DDoS हमलों का विकास

डिनायल ऑफ सर्विस (DoS) हमले की अवधारणा कंप्यूटिंग की शुरुआत से ही मौजूद रही है। हालाँकि, DDoS हमले का पहला प्रलेखित मामला 1999 का है जब समझौता किए गए विश्वविद्यालय कंप्यूटरों के एक नेटवर्क, जिसे "ज़ोंबी नेटवर्क" कहा जाता है, का उपयोग पीड़ित के नेटवर्क को ट्रैफ़िक से भरने के लिए किया गया था।

अगले दशक में, DDoS हमले इंटरनेट और प्रौद्योगिकी के साथ-साथ विकसित हुए, और अधिक जटिल और कम करने में कठिन हो गए। आज, वे सबसे आम प्रकार के साइबर हमलों में से एक हैं, जिनका उपयोग साइबर अपराधियों और राज्य-प्रायोजित अभिनेताओं दोनों द्वारा बर्बरता, जबरन वसूली या राजनीतिक प्रेरणा सहित विभिन्न कारणों से किया जाता है।

विषय का विस्तार: DDoS हमले

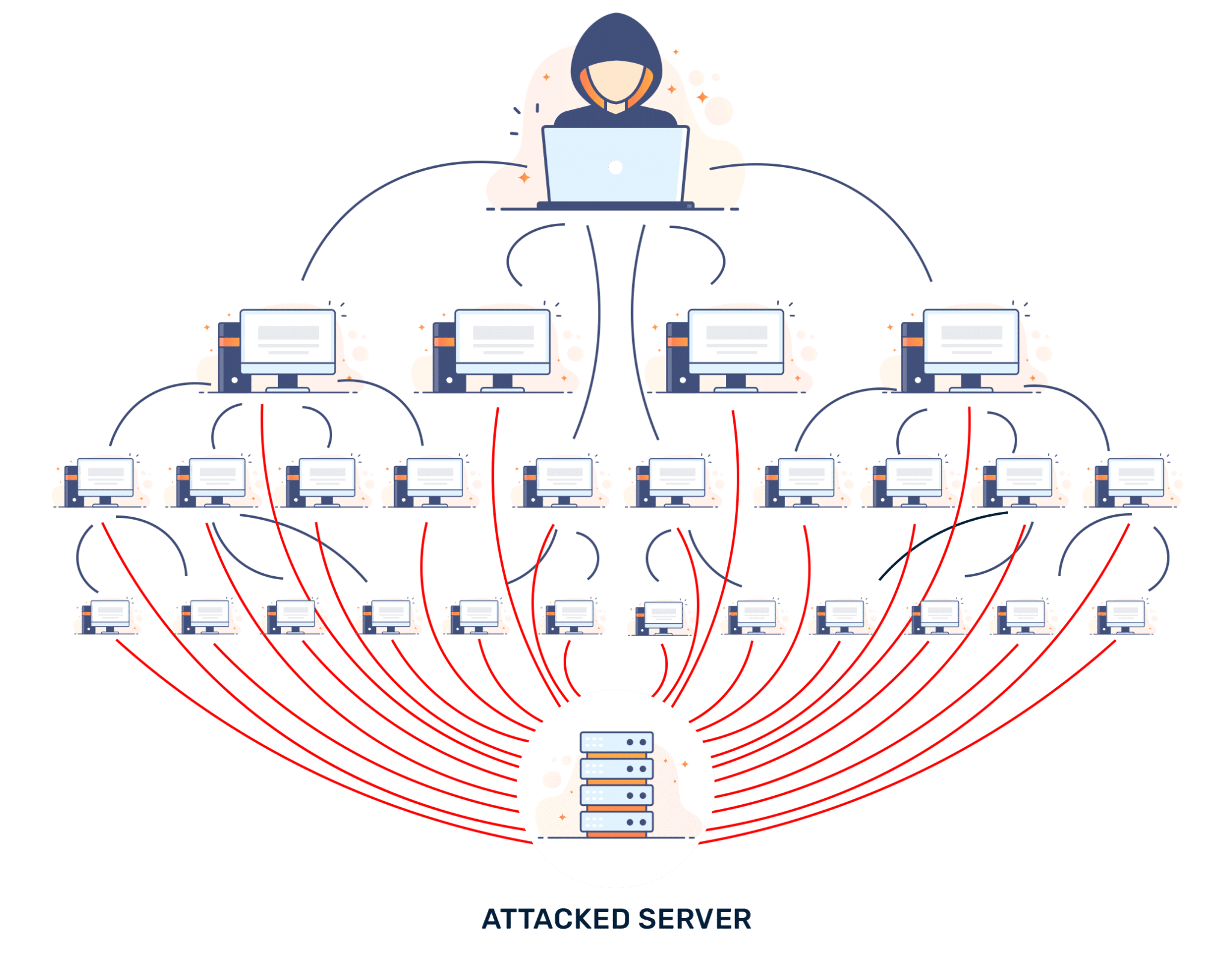

DDoS हमला इंटरनेट संचार के मूलभूत तरीके का फायदा उठाकर काम करता है: क्लाइंट-सर्वर मॉडल। एक सामान्य स्थिति में, एक क्लाइंट (आपका कंप्यूटर) एक सर्वर (एक वेबसाइट) को एक अनुरोध भेजता है, जो फिर अनुरोधित डेटा को क्लाइंट को वापस भेजकर प्रतिक्रिया देता है।

DDoS हमले में, यह संचार मॉडल नाजायज अनुरोधों से भर जाता है, जिससे सर्वर की वैध अनुरोधों को संभालने की क्षमता प्रभावित होती है। DDoS में "वितरित" हमले को कई कंप्यूटरों या उपकरणों में वितरित किए जाने से आता है, जो अक्सर हमले को बढ़ाने के लिए एक बॉटनेट (समझौता किए गए उपकरणों का एक नेटवर्क) बनाता है।

DDoS हमलों की आंतरिक कार्यप्रणाली

DDoS हमलों में आमतौर पर तीन मुख्य घटक होते हैं:

- अपराधी(ओं) हमले को नियंत्रित कर रहे हैं

- हमले को अंजाम देने के लिए इस्तेमाल की जाने वाली मशीनें (अक्सर एक बॉटनेट)

- हमले से पीड़ित लक्ष्य

हमलावर कमजोर सिस्टम को दुर्भावनापूर्ण सॉफ़्टवेयर से संक्रमित करके, बॉटनेट का एक नेटवर्क बनाकर शुरू करता है। एक बार जब यह नेटवर्क काफी बड़ा हो जाता है, तो हमलावर लक्ष्य पर नेटवर्क ट्रैफ़िक की बाढ़ उत्पन्न करने के लिए इन मशीनों का उपयोग कर सकता है, जिससे DDoS हमला शुरू हो सकता है।

DDoS हमलों की मुख्य विशेषताएं

DDoS हमलों की विशेषताएँ हैं:

- ट्रैफ़िक में अचानक वृद्धि: इनमें आम तौर पर ट्रैफ़िक में उल्लेखनीय वृद्धि शामिल होती है।

- एकाधिक आईपी पते: हमले एक साथ कई स्रोतों से आते हैं, जिससे उन्हें ब्लॉक करना मुश्किल हो जाता है।

- आक्रमण वैक्टरों की विविधता: हमलावर किसी सिस्टम पर हावी होने के लिए विभिन्न प्रोटोकॉल का उपयोग कर सकते हैं।

- वितरित प्रकृति: DDoS हमलों में एक ही सिस्टम को लक्षित करने वाले कई कंप्यूटर शामिल होते हैं, जो अक्सर विश्व स्तर पर वितरित होते हैं।

DDoS हमलों के प्रकार

DDoS हमलों के कई प्रकार हैं, लेकिन तीन श्रेणियां सबसे आम हैं:

- वॉल्यूम-आधारित हमले: इन हमलों का उद्देश्य लक्षित साइट की बैंडविड्थ का उपभोग करना है। इनमें आईसीएमपी बाढ़ और यूडीपी बाढ़ शामिल हैं।

- प्रोटोकॉल हमले: ये हमले विशिष्ट नेटवर्क प्रोटोकॉल जैसे ICMP, SYN और पिंग ऑफ डेथ पर ध्यान केंद्रित करते हैं, लक्ष्य पर हावी होने के लिए इन प्रोटोकॉल में कमजोरियों का फायदा उठाते हैं।

- अनुप्रयोग परत पर आक्रमण: ये हमले उस परत को लक्षित करते हैं जहां सर्वर पर वेब पेज तैयार किए जाते हैं और विज़िटर तक पहुंचाए जाते हैं। इनमें HTTP बाढ़ और धीमे हमले शामिल हैं।

| प्रकार | उदाहरण |

|---|---|

| वॉल्यूम-आधारित हमले | आईसीएमपी बाढ़, यूडीपी बाढ़ |

| प्रोटोकॉल हमले | SYN बाढ़, मौत का पिंग |

| अनुप्रयोग परत आक्रमण | HTTP बाढ़, स्लोलोरिस |

उपयोग, समस्याएँ और समाधान

DDoS हमलों का उपयोग विभिन्न दुर्भावनापूर्ण कारणों से किया जाता है, साधारण शरारत से लेकर राजनीतिक सक्रियता, साइबर युद्ध और वाणिज्यिक तोड़फोड़ तक। इन हमलों के कारण होने वाली समस्याएं अस्थायी सेवा रुकावट से लेकर दीर्घकालिक प्रतिष्ठा क्षति और महत्वपूर्ण वित्तीय हानि तक हो सकती हैं।

DDoS हमलों से निपटने का सबसे अच्छा तरीका फ़ायरवॉल, घुसपैठ का पता लगाने वाली प्रणाली और ट्रैफ़िक विश्लेषण समाधान जैसे मजबूत सुरक्षा उपायों का संयोजन है। हालाँकि, इन हमलों की वितरित प्रकृति के कारण, इन्हें सफलतापूर्वक कम करने के लिए अक्सर विभिन्न इंटरनेट संस्थाओं के सहयोगात्मक प्रयासों की आवश्यकता होती है।

DDoS हमले: तुलना और विशेषताएँ

DDoS हमलों की तुलना अन्य समान साइबर खतरों जैसे वायरस, वॉर्म और अन्य प्रकार के DoS हमलों से करने पर, DDoS हमलों की अनूठी विशेषताएं होती हैं:

- वितरित प्रकृति: अन्य प्रकार के हमलों के विपरीत, DDoS हमले एक साथ कई स्रोतों से उत्पन्न होते हैं।

- मात्रा और तीव्रता: DDoS हमलों का पैमाना और प्रभाव अन्य प्रकार के हमलों की तुलना में कहीं अधिक हो सकता है।

- उद्देश्य: जबकि कुछ साइबर हमलों का उद्देश्य डेटा चोरी के लिए सिस्टम में घुसपैठ करना है, DDoS हमलों का मुख्य उद्देश्य सेवा को बाधित करना है।

| आक्रमण का प्रकार | व्युत्पत्ति | पैमाना | प्राथमिक उद्देश्य |

|---|---|---|---|

| DDoS हमला | कई स्रोत | बड़ा | सेवा अवरोध |

| डॉस अटैक | एकल स्रोत | छोटे | सेवा अवरोध |

| वायरस/कृमि | एकल स्रोत | भिन्न | सिस्टम संक्रमण/डेटा चोरी |

भविष्य के परिप्रेक्ष्य और प्रौद्योगिकियाँ

DDoS हमलों का भविष्य प्रौद्योगिकी और साइबर सुरक्षा के लगातार विकसित हो रहे परिदृश्य से प्रभावित होगा। जैसे-जैसे इंटरनेट ऑफ थिंग्स (IoT) के उदय के साथ अधिक डिवाइस इंटरनेट से जुड़े हैं, बड़े और अधिक शक्तिशाली DDoS हमलों की संभावना बढ़ती है।

साथ ही, इन खतरों का मुकाबला करने के लिए साइबर सुरक्षा प्रौद्योगिकियां विकसित हो रही हैं। DDoS हमलों का अधिक कुशलता से पता लगाने और प्रतिक्रिया देने के लिए एआई और मशीन लर्निंग जैसी तकनीकों का उपयोग किया जा रहा है। इसी तरह, ब्लॉकचैन तकनीक की वितरित और लचीली प्रकृति के कारण DDoS शमन में इसकी क्षमता का पता लगाया जा रहा है।

DDoS हमले और प्रॉक्सी सर्वर

DDoS हमलों के संदर्भ में प्रॉक्सी सर्वर एक संभावित लक्ष्य और उपकरण दोनों हो सकते हैं। उपयोगकर्ताओं और इंटरनेट के बीच मध्यस्थ के रूप में, प्रॉक्सी सर्वर को उनके द्वारा प्रदान की जाने वाली इंटरनेट पहुंच को बाधित करने के लिए लक्षित किया जा सकता है।

इसके विपरीत, हमलावर DDoS हमलों को बढ़ाने के लिए खुले प्रॉक्सी सर्वर का दुरुपयोग कर सकते हैं। इसलिए, OneProxy जैसे प्रदाताओं को यह सुनिश्चित करना चाहिए कि उनकी सेवाओं के दुरुपयोग को रोकने और उनके सिस्टम को DDoS हमलों का शिकार बनने से बचाने के लिए मजबूत सुरक्षा उपाय किए जाएं।

सम्बंधित लिंक्स

- क्लाउडफ्लेयर - DDoS हमलों को समझना

- अकामाई - DDoS आक्रमण सुरक्षा

- इम्पेर्वा - DDoS सुरक्षा के लिए अंतिम गाइड

निष्कर्ष

DDoS हमले आज की डिजिटल दुनिया में एक महत्वपूर्ण खतरा पैदा करते हैं। उनकी प्रकृति और क्षमता को समझकर, इंटरनेट पर मौजूद संस्थाएं खुद को बेहतर ढंग से तैयार कर सकती हैं और इन विघटनकारी साइबर हमलों के खिलाफ अधिक प्रभावी सुरक्षा विकसित कर सकती हैं।