分布式拒绝服务 (DDoS) 攻击是一种网络攻击,旨在使目标用户无法使用机器、网络或服务。通常,DDoS 攻击会用多余的请求使目标系统超载,使其无法处理合法流量。

DDoS 攻击的演变

拒绝服务 (DoS) 攻击的概念自计算机诞生之初就已存在。然而,第一起有记录的 DDoS 攻击案例可追溯到 1999 年,当时一个被入侵的大学计算机网络(称为“僵尸网络”)被用来向受害者的网络发送大量流量。

在接下来的十年里,DDoS 攻击随着互联网和技术的发展而不断演变,变得更加复杂且难以缓解。如今,它们是最常见的网络攻击类型之一,网络犯罪分子和受国家支持的行为者出于各种原因(包括破坏、勒索或政治动机)都会利用它们。

扩展话题:DDoS 攻击

DDoS 攻击利用的是互联网通信的基本方式:客户端-服务器模型。在正常情况下,客户端(您的计算机)向服务器(网站)发送请求,然后服务器将请求的数据发送回客户端。

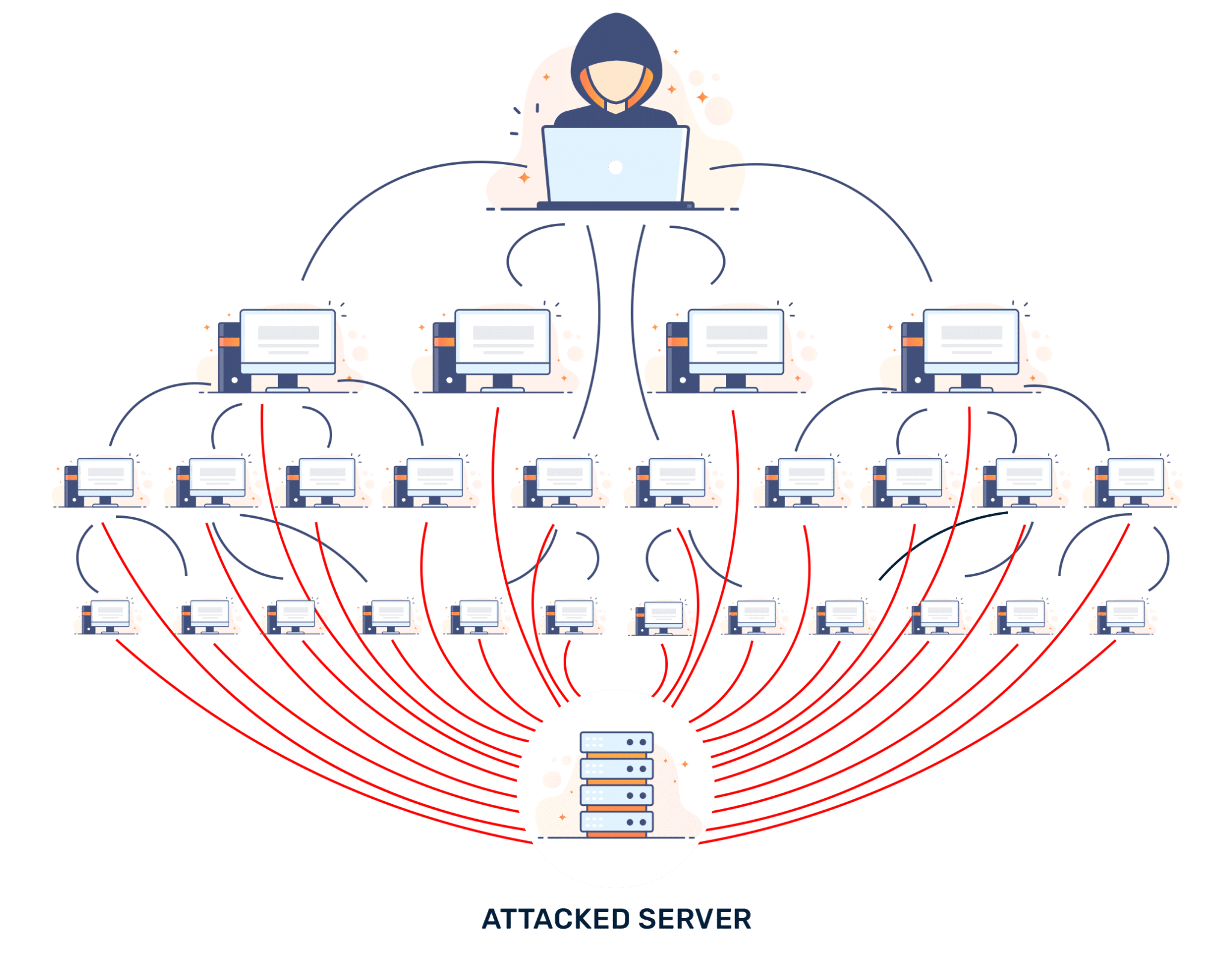

在 DDoS 攻击中,这种通信模型充斥着非法请求,使服务器无法处理合法请求。DDoS 中的“分布式”是指攻击分布在多台计算机或设备上,通常会形成僵尸网络(受感染设备的网络)来扩大攻击。

DDoS 攻击的内部工作原理

DDoS 攻击通常由三个主要部分组成:

- 控制袭击的罪犯

- 用于执行攻击的机器(通常是僵尸网络)

- 遭受攻击的目标

攻击者首先用恶意软件感染易受攻击的系统,创建一个僵尸网络。一旦这个网络足够大,攻击者就可以使用这些机器向目标产生大量的网络流量,从而发起 DDoS 攻击。

DDoS 攻击的主要特征

DDoS攻击的特点是:

- 突然的流量高峰:通常会导致流量大幅增加。

- 多个 IP 地址:攻击同时来自多个来源,因此很难阻止。

- 多种攻击媒介:攻击者可能利用不同的协议来破坏系统。

- 分布式:DDoS 攻击涉及多台计算机针对单个系统,通常是全球分布的。

DDoS 攻击的类型

DDoS 攻击有很多种类型,但最常见的有以下三类:

- 基于数量的攻击:这些攻击旨在消耗目标站点的带宽。它们包括 ICMP 洪水和 UDP 洪水。

- 协议攻击:这些攻击专注于特定的网络协议,例如 ICMP、SYN 和 Ping of Death,利用这些协议中的弱点来压倒目标。

- 应用层攻击:这些攻击针对的是服务器上生成网页并传递给访问者的层。它们包括 HTTP 洪水攻击和慢速攻击。

| 类型 | 例子 |

|---|---|

| 基于容量的攻击 | ICMP 洪水、UDP 洪水 |

| 协议攻击 | SYN 洪水,死亡之 Ping |

| 应用层攻击 | HTTP 洪水,Slowloris |

用途、问题和解决方案

DDoS 攻击有各种恶意目的,从简单的恶作剧到政治活动、网络战和商业破坏。这些攻击造成的问题范围很广,从暂时的服务中断到长期的声誉损害和重大的财务损失。

抵御 DDoS 攻击的最佳方法是结合使用强大的安全措施,例如防火墙、入侵检测系统和流量分析解决方案。然而,由于这些攻击具有分布式特性,因此通常需要各种互联网实体的合作才能成功缓解这些攻击。

DDoS 攻击:比较和特征

DDoS 攻击与病毒、蠕虫和其他类型的 DoS 攻击等其他类似的网络威胁相比,DDoS 攻击具有以下独特特点:

- 分布式:与其他形式的攻击不同,DDoS 攻击同时来自多个来源。

- 数量和强度:DDoS 攻击的规模和影响可能远远大于其他类型的攻击。

- 目的:虽然某些网络攻击旨在侵入系统窃取数据,但 DDoS 攻击的主要目的是为了破坏服务。

| 攻击类型 | 起源 | 规模 | 主要意图 |

|---|---|---|---|

| DDoS 攻击 | 多种来源 | 大的 | 服务中断 |

| 拒绝服务攻击 | 单一来源 | 较小 | 服务中断 |

| 病毒/蠕虫 | 单一来源 | 各不相同 | 系统感染/数据窃取 |

未来前景和技术

DDoS 攻击的未来将受到不断发展的技术和网络安全格局的影响。随着物联网 (IoT) 的兴起,越来越多的设备连接到互联网,发生更大规模、更强大的 DDoS 攻击的可能性也在增加。

与此同时,网络安全技术也在不断发展以应对这些威胁。人工智能和机器学习等技术正被用于更有效地检测和应对 DDoS 攻击。同样,区块链技术因其分布式和弹性特性,正在被探索在 DDoS 缓解方面的潜力。

DDoS 攻击和代理服务器

在 DDoS 攻击中,代理服务器既是潜在目标,也是工具。作为用户和互联网之间的中介,代理服务器可能成为攻击目标,以破坏其提供的互联网访问。

相反,攻击者可以滥用开放代理服务器来扩大 DDoS 攻击。因此,OneProxy 等提供商必须确保采取强有力的安全措施,防止其服务被滥用,并保护其系统免受 DDoS 攻击。

相关链接

结论

DDoS 攻击是当今数字世界的重大威胁。通过了解其性质和潜力,互联网上的实体可以更好地做好准备,并开发更有效的防御措施来抵御这些破坏性的网络攻击。